零权限破解Samsung KNOX技术分析

需积分: 9 173 浏览量

更新于2024-09-07

收藏 4.93MB PDF 举报

“击败 Samsung KNOX并提权ori_us-17-Shen-Defeating-Samsung-KNOX-With-Zero-Privilege-wp.pdf”

本文档深入探讨了如何在没有权限的情况下击败三星的KNOX安全系统并实现设备提权。Samsung KNOX是一款针对安卓设备的安全解决方案,尤其在三星设备上广泛使用,旨在保护用户数据和隐私,防止恶意攻击。然而,任何安全系统都有可能被技术高超的黑客找到漏洞。

KNOX 2.6概述:

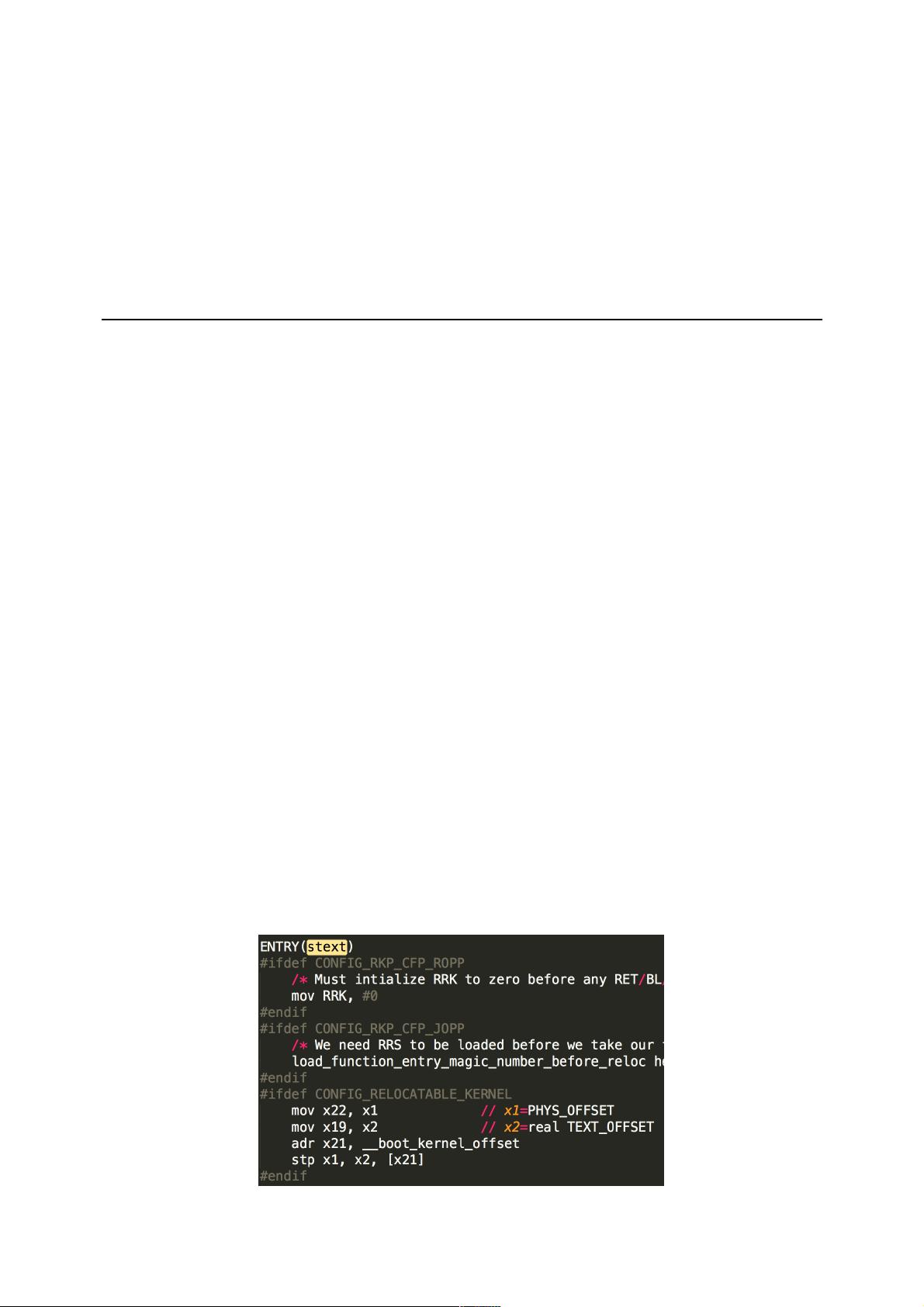

KNOX 2.6是三星为增强其设备安全性而实施的一系列高级安全特性集合。它包括Kernel Address Space Layout Randomization (KASLR)、Real-time Kernel Protection (RKP)、Kernel Code Protection、Kernel Page and Page Table Protection、Kernel Data Protection、Kernel Object Protection以及Data Flow Integrity (DFI)等。

1. KASLR(三星的实现):KASLR是一种随机化内核地址布局的技术,旨在使攻击者难以预测内核代码和数据的位置,从而降低漏洞利用的可能性。

2. RKP:实时内核保护,用于防止未授权的内核代码执行,加强了对内核的保护。

3. DFI:数据流完整性检查,确保代码执行路径的合法性,防止数据篡改。

除此之外,KNOX 2.6还增强了Selinux的安全性,包括移除强制执行模式、禁用策略重载以及移除许可域支持。

然而,文档揭示了针对这些防护措施的绕过技术,如KASLR、DFI和Selinux的破解方法:

1. KASLR Bypassing:通过特定的漏洞或技巧来确定内核组件的实际位置,从而削弱KASLR的效果。

2. DFI Bypassing:通过发现或利用DFI的漏洞,使得攻击者可以绕过数据完整性检查,执行非授权代码。

3. Selinux Bypassing:通过寻找Selinux的弱点,例如禁用强制执行和策略重载,攻击者能够绕过Selinux的保护机制。

在这一过程中,作者Di Shen(@returnsme)指出,成功绕过KNOX需要满足某些条件,并利用了特定的漏洞。在2016年4月,他发现了CVE-2016-6787,这是一个影响到大量搭载3.10和3.18 Linux内核的安卓设备的漏洞,据此开发出了一个rooting exploit。尽管最初的exploit在某些三星Galaxy设备上不起作用,但通过上述技术,作者展示了如何逐步克服KNOX的安全屏障,最终获取设备的root权限。

总结来说,这份文档详细解析了针对三星KNOX安全系统的攻击方法,揭示了KASLR、RKP、DFI和Selinux等关键安全特性的潜在弱点。这不仅对于安全研究人员和黑客具有参考价值,同时也提醒了设备制造商和用户,即使是最先进的安全系统也需要持续更新和完善,以应对不断演变的威胁。

2023-08-26 上传

2018-11-20 上传

2022-03-02 上传

2021-03-21 上传

2009-05-19 上传

2021-09-05 上传

2022-05-31 上传

2022-12-24 上传

乱舞狂歌

- 粉丝: 1

- 资源: 15

最新资源

- NIST REFPROP问题反馈与解决方案存储库

- 掌握LeetCode习题的系统开源答案

- ctop:实现汉字按首字母拼音分类排序的PHP工具

- 微信小程序课程学习——投资融资类产品说明

- Matlab犯罪模拟器开发:探索《当蛮力失败》犯罪惩罚模型

- Java网上招聘系统实战项目源码及部署教程

- OneSky APIPHP5库:PHP5.1及以上版本的API集成

- 实时监控MySQL导入进度的bash脚本技巧

- 使用MATLAB开发交流电压脉冲生成控制系统

- ESP32安全OTA更新:原生API与WebSocket加密传输

- Sonic-Sharp: 基于《刺猬索尼克》的开源C#游戏引擎

- Java文章发布系统源码及部署教程

- CQUPT Python课程代码资源完整分享

- 易语言实现获取目录尺寸的Scripting.FileSystemObject对象方法

- Excel宾果卡生成器:自定义和打印多张卡片

- 使用HALCON实现图像二维码自动读取与解码