PRESENT代数故障攻击优化:1次故障恢复主密钥

32 浏览量

更新于2024-08-29

收藏 712KB PDF 举报

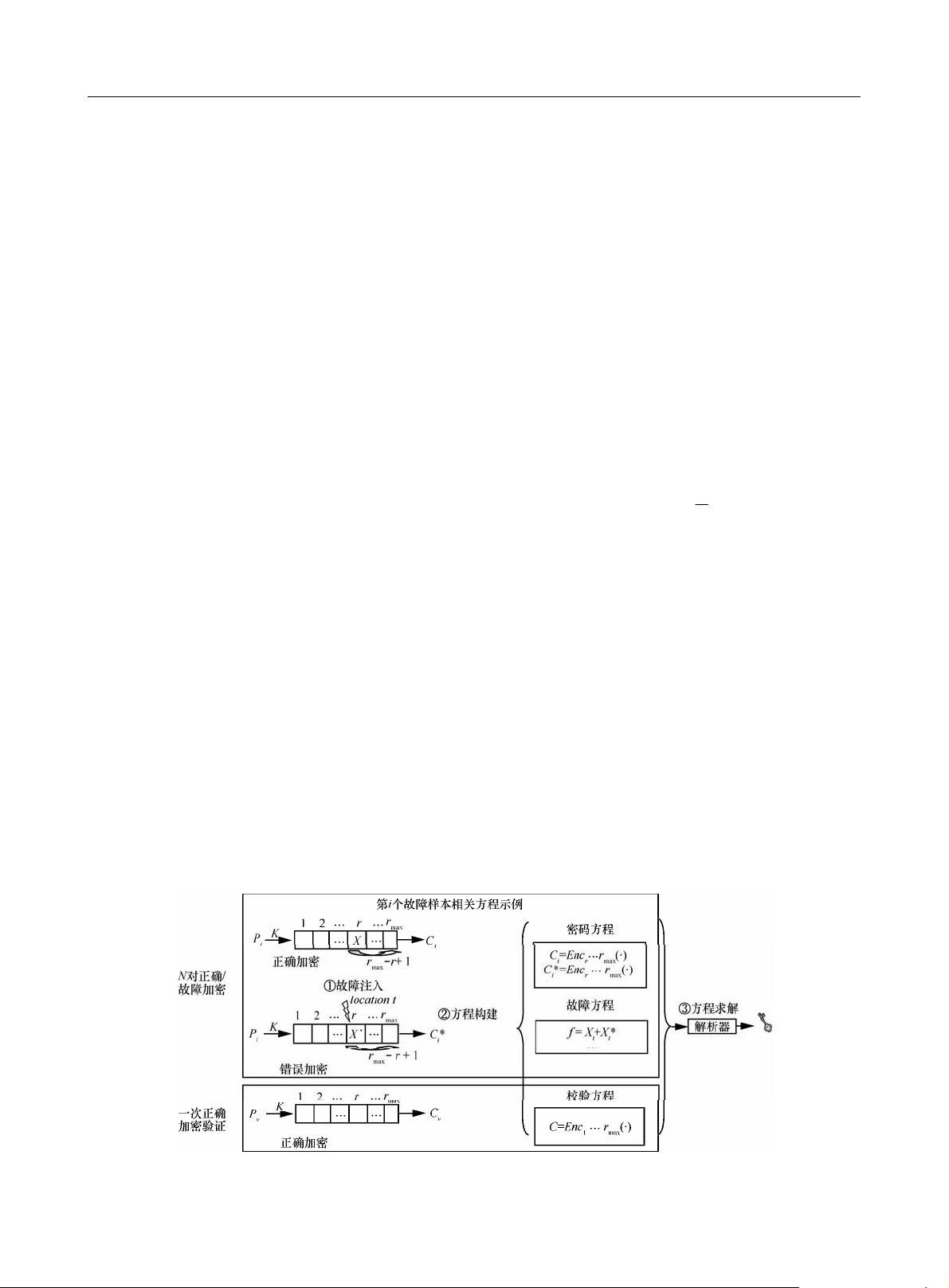

本文主要探讨了"PRESENT代数故障攻击的改进与评估"这一主题,针对轻量级分组密码算法PRESENT提出了创新的攻击策略。作者黄静、赵新杰等人首先改进了一种基于代数分析的故障攻击方法。传统的故障攻击通常涉及逆向工程,试图通过观察加密过程中出现的错误模式来推断密钥。而他们在此基础上,利用代数分析技术,更高效地构建密码和故障方程,这有助于快速求解攻击过程中的方程式,显著提高了攻击的效率。

进一步,作者开发了一种故障注入后的密钥剩余熵评估方法。这个方法可以量化不同故障模型下PRESENT算法对抗故障攻击的安全性能。剩余熵是衡量密钥恢复难度的重要指标,通过这种方法,研究人员能够更好地理解和预测在实际应用中,诸如时钟毛刺等特定故障对系统安全的影响。

特别地,研究者针对智能卡上8位智能卡的PRESENT实现进行了时钟毛刺故障注入实验。时钟毛刺是一种常见的硬件故障,通过这种攻击手段,他们在理想情况下仅需一次故障注入就成功恢复了主密钥。这表明,尽管PRESENT被认为是一种轻量级加密方案,但在某些特定的故障条件下,其抵抗故障攻击的能力并非坚不可摧,特别是对于数据复杂度较低的场景。

本文不仅改进了代数故障攻击技术,还提供了实用的评估工具,这对于理解和提升PRESENT和其他类似轻量级密码算法的安全性具有重要意义。此外,实验证明了在特定故障模型下,PRESENT可能存在较为脆弱的一面,这对于设计者和用户来说,提示了在选择和使用此类算法时需要考虑的实际威胁和防护措施。

162 浏览量

145 浏览量

2023-03-30 上传

2024-11-02 上传

2025-04-03 上传

2024-11-02 上传

523 浏览量

2024-11-05 上传

2024-11-02 上传

weixin_38642735

- 粉丝: 3

最新资源

- 徐士良版软件技术基础课程PPT课件

- StrokesPlusv2.8.6.4:无需.net环境的win7鼠标手势软件

- 自动化绘制节理玫瑰花图案的新软件

- ESP8266模块AT开发教程与资源指南

- Express Messenger Service演示站点:React项目更新指南

- 诺丁汉大学离散信号处理课件及考题解析

- C#语言实现数据结构详解与实例练习

- 经典C语言教程:适合初、中级程序员学习指南

- 金士顿U盘量产工具:打造4G启动盘与USB光驱

- 25175客户管理系统:全面功能介绍与操作指南

- VS2010图标库:丰富的常用图标资源

- Freemore M4A to MP3 Converter V10.8.1:批量转换与高质输出

- 商务英语电子课件:专业英语教学与实践指南

- 掌握RGB24与YUV420的转换技术实现视频压缩

- 实用SQL数据库管理工具_4.0RC1:导入限制分析

- BCD工具:自定义启动菜单与操作系统选择