存储型XSS攻击:成因、挖掘与防御策略

需积分: 49 90 浏览量

更新于2024-07-17

收藏 2.65MB PDF 举报

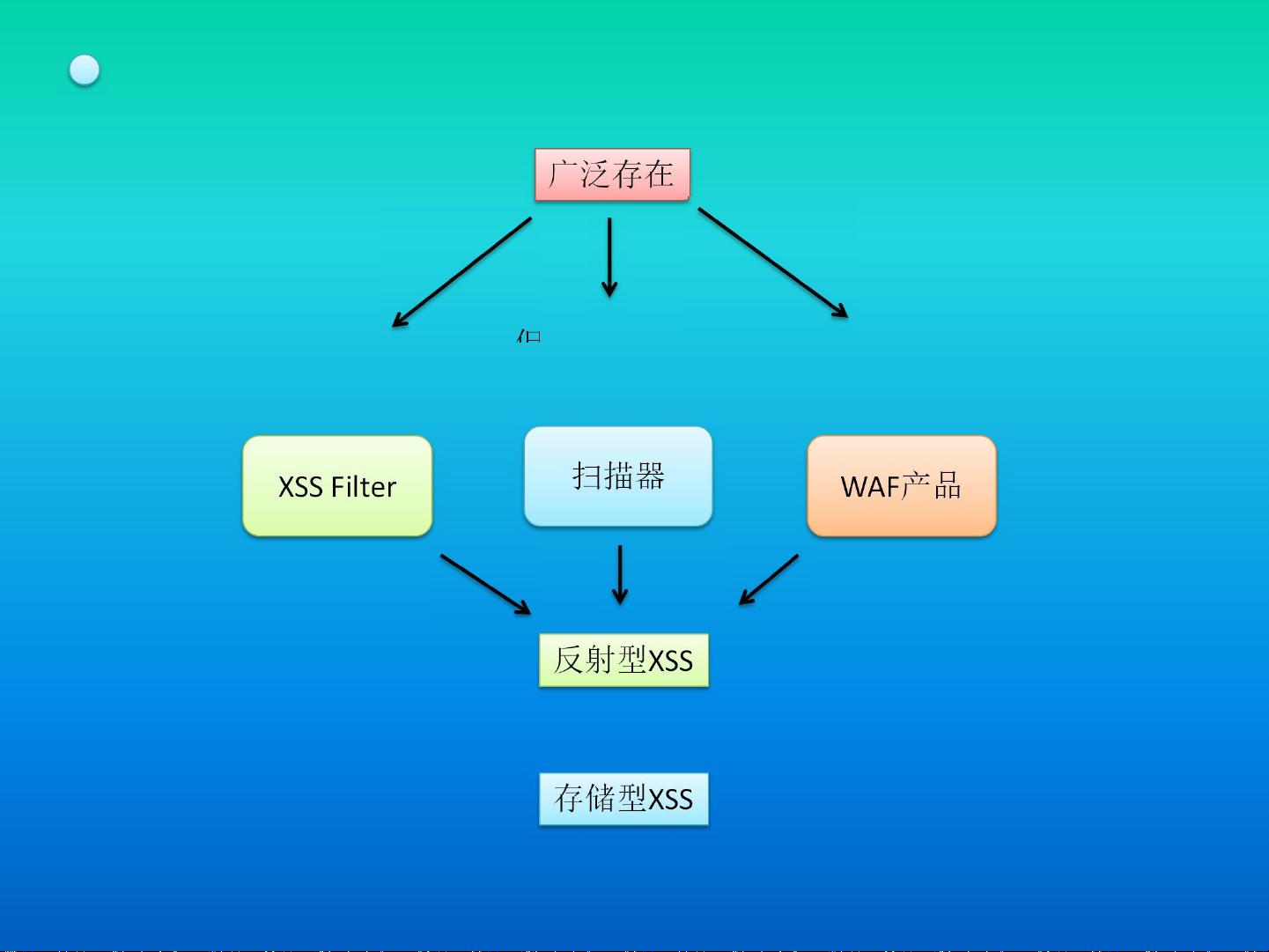

存储型XSS(跨站脚本攻击)是Web安全领域的一种常见漏洞类型,它发生在用户的敏感数据在服务器端被恶意编码并持久地存储于数据库中,然后在后续的用户访问时被读取并执行。这种攻击形式的特点在于,攻击代码不是临时反射在网页上,而是存储在服务器端,因此即使在输入过滤措施存在的情况下,仍然可能对用户造成威胁。

XSS攻击的成因主要包括以下几个方面:

1. **输入过滤不足**:开发过程中未能充分过滤用户输入,使得恶意代码得以插入到数据库中。

2. **输出控制不当**:在渲染用户提供的数据时,没有进行适当的转义处理,导致代码被执行。

3. **代码缺陷**:开发者在编写代码时,可能存在逻辑错误或设计漏洞,使得恶意代码能够逃过检测。

4. **跨域攻击**:利用浏览器的同源策略限制,攻击者通过精心构造的链接或请求,绕过域限制执行代码。

5. **浏览器漏洞**:针对特定浏览器的缺陷,如360、傲游等的命令执行功能,攻击者可利用这些漏洞进行攻击。

存储型XSS主要分为两类:

- **非持久型(Non-persistent)**:攻击代码仅在一次会话中有效,用户关闭浏览器后失效。

- **持久型(Persistent)**:攻击代码存储在服务器上,直到被清除或数据库更新,具有长期影响。

恶意代码的执行方式多样,例如:

- **在用户点击恶意链接时**,如"正常页面"中隐藏的代码被执行,隐蔽性较差。

- **在用户浏览含有恶意代码的页面时**,恶意代码通过Dom属性被触发,隐蔽性强。

存储型XSS的危害体现在:

- **用户隐私泄露**:如日志、相片、邮件等私密信息可能被窃取。

- **管理信息暴露**:后台地址、管理员账号等敏感信息可能被获取。

- **恶意文件上传**:通过Ajax技术上传恶意Shell脚本。

- **攻击链扩大**:攻击者可以利用受害者的账户进行进一步的攻击,如XSS蠕虫攻击或DDoS攻击。

为了防御存储型XSS,常见的措施包括:

- **输入验证和过滤**:对用户输入进行严格的格式检查和编码转换。

- **输出转义**:确保在输出内容中正确转义HTML、JS或CSS代码,防止它们被执行。

- **安全编程实践**:避免使用`eval()`、`innerHTML`等可能导致代码执行的操作。

- **二次过滤**:即使有初步过滤,也应考虑二次防护机制,防止恶意代码绕过第一次过滤。

- **使用WAF(Web应用防火墙)**:部署专门的安全产品来拦截和阻止XSS攻击。

- **监控与更新**:及时修补浏览器和应用中的安全漏洞,减少被利用的可能性。

举例来说,如wooyun-2010-07831所示,百度某分站曾出现过存储型XSS漏洞,攻击者利用HTML-Context(在HTML文档中)存储恶意代码,这提示了对不同上下文环境下的存储型XSS防御的重要性。

存储型XSS是一种持续存在的威胁,需要开发人员持续关注并采取相应的安全措施来防止和减轻其带来的风险。同时,随着安全技术的进步,虽然XSS攻击容易被发现和防御,但攻击者也会不断寻找新的漏洞利用方式,因此防御策略必须跟上技术发展。

2018-08-30 上传

2021-11-26 上传

点击了解资源详情

点击了解资源详情

2021-01-25 上传

2021-08-11 上传

2018-01-08 上传

FLy_鹏程万里

- 粉丝: 1w+

- 资源: 86

最新资源

- 黑板风格计算机毕业答辩PPT模板下载

- CodeSandbox实现ListView快速创建指南

- Node.js脚本实现WXR文件到Postgres数据库帖子导入

- 清新简约创意三角毕业论文答辩PPT模板

- DISCORD-JS-CRUD:提升 Discord 机器人开发体验

- Node.js v4.3.2版本Linux ARM64平台运行时环境发布

- SQLight:C++11编写的轻量级MySQL客户端

- 计算机专业毕业论文答辩PPT模板

- Wireshark网络抓包工具的使用与数据包解析

- Wild Match Map: JavaScript中实现通配符映射与事件绑定

- 毕业答辩利器:蝶恋花毕业设计PPT模板

- Node.js深度解析:高性能Web服务器与实时应用构建

- 掌握深度图技术:游戏开发中的绚丽应用案例

- Dart语言的HTTP扩展包功能详解

- MoonMaker: 投资组合加固神器,助力$GME投资者登月

- 计算机毕业设计答辩PPT模板下载