GB/T20272-2007:操作系统安全风险与脆弱性评估

需积分: 44 5 浏览量

更新于2024-09-14

1

收藏 199KB DOC 举报

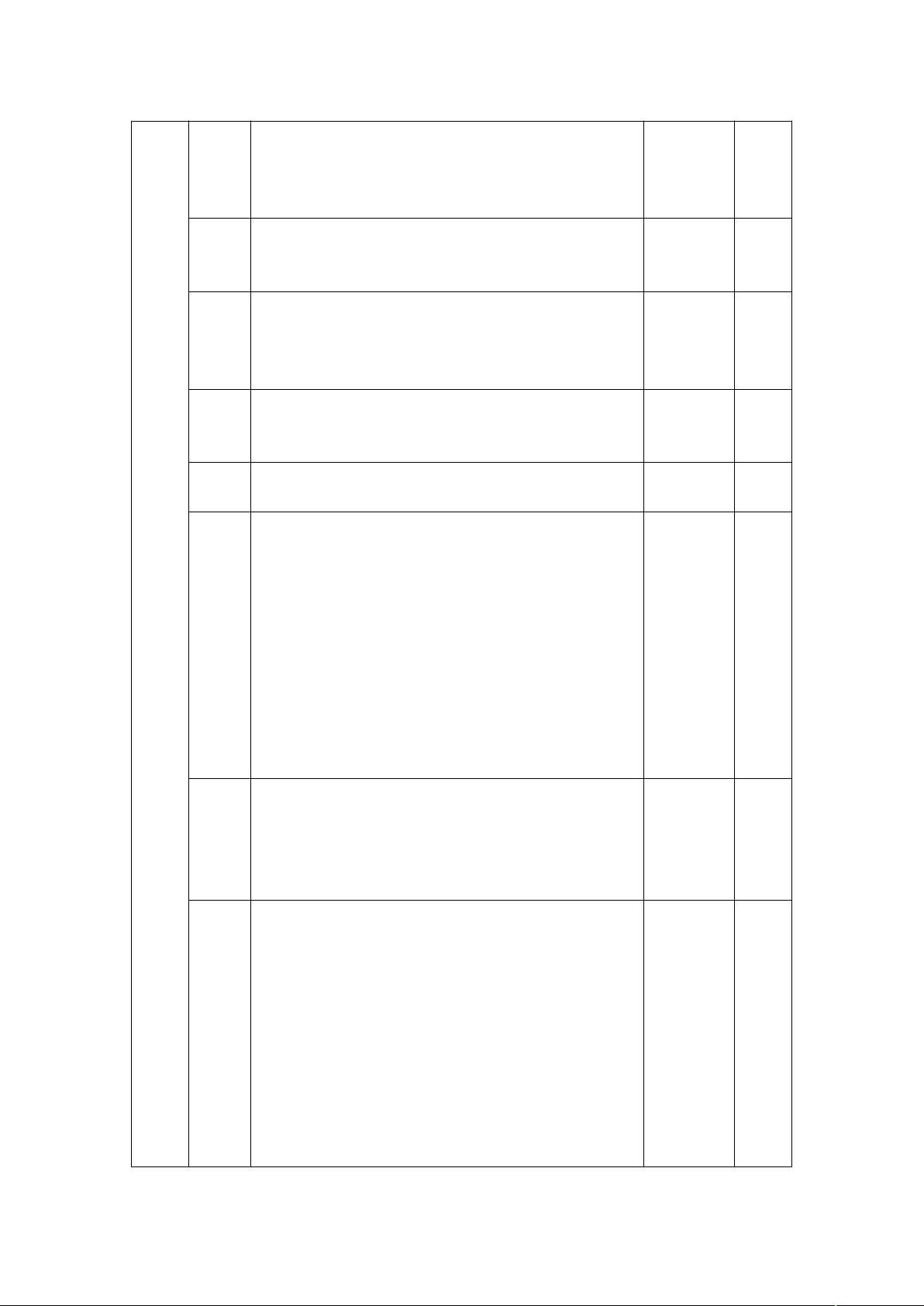

"该文档提供了一份依据GB/T20272-2007《操作系统安全技术要求》中第三级——安全标记保护级编写的服务器脆弱性识别表格,主要关注操作系统的安全性,特别是用户身份鉴别、访问控制等功能的合规性和安全性。"

在信息安全领域,风险评估是至关重要的一步,它旨在识别、分析和评估组织面临的安全威胁及其可能造成的影响。脆弱性识别是风险评估的一个关键组成部分,它涉及到查找系统中可能被攻击者利用的弱点。在操作系统层面,脆弱性可能存在于身份鉴别机制、访问控制策略、系统安全配置等多个方面。

在描述的表格中,我们看到以下几个关键知识点:

1. **身份鉴别**:操作系统应具备用户标识和鉴别的功能。每个用户在进入系统前都需要进行身份验证,通常通过用户名和密码、生物特征、数字证书等方式。鉴别信息需要在存储和传输时进行加密保护,防止被窃取。此外,系统还需要设置限制,如失败尝试次数和时间阈值,当超过预设值时,应触发相应的安全响应。

2. **用户-主体绑定**:操作系统应能将用户进程与其所有者用户关联,确保用户行为可追溯。同时,系统进程也应能动态地与当前服务请求者用户关联,以便追踪其行为。

3. **自主访问控制**:用户应能控制自己的权限,定义对系统资源的访问规则,防止未经授权的访问。这是操作系统安全中的基本要素,确保只有合法用户能访问他们的数据和资源。

4. **安全策略实施**:按照GB/T20272-2007标准,操作系统应有强化的管理策略,例如口令策略,可能包括口令复杂度、更换周期和历史记录等要求,以提高口令的安全性。

5. **日志和审计**:虽然表格中未详细列出,但根据标准,操作系统应提供日志和审计功能,记录用户活动和系统事件,以供后续的异常检测和事故调查。

在进行风险评估时,这些方面是评估操作系统安全性的核心。通过检查这些功能是否符合标准,可以确定系统是否存在潜在的脆弱性,并制定相应的补救措施。这不仅有助于提高系统的整体安全性,还能帮助组织满足法规遵从性要求,降低因安全事件导致的数据损失和业务中断风险。

2023-07-28 上传

2023-04-06 上传

2023-11-16 上传

2024-02-07 上传

2023-04-06 上传

2023-06-22 上传

硬派小生

- 粉丝: 0

- 资源: 8

最新资源

- IPQ4019 QSDK开源代码资源包发布

- 高频组电赛必备:掌握数字频率合成模块要点

- ThinkPHP开发的仿微博系统功能解析

- 掌握Objective-C并发编程:NSOperation与NSOperationQueue精讲

- Navicat160 Premium 安装教程与说明

- SpringBoot+Vue开发的休闲娱乐票务代理平台

- 数据库课程设计:实现与优化方法探讨

- 电赛高频模块攻略:掌握移相网络的关键技术

- PHP简易简历系统教程与源码分享

- Java聊天室程序设计:实现用户互动与服务器监控

- Bootstrap后台管理页面模板(纯前端实现)

- 校园订餐系统项目源码解析:深入Spring框架核心原理

- 探索Spring核心原理的JavaWeb校园管理系统源码

- ios苹果APP从开发到上架的完整流程指南

- 深入理解Spring核心原理与源码解析

- 掌握Python函数与模块使用技巧