Mimikatz源码调试探索:特权模块分析

需积分: 0 201 浏览量

更新于2024-08-05

收藏 962KB PDF 举报

"这篇文章主要介绍了Mimikatz源码调试的过程,特别是针对`s12-mimikatz`的`privilege::debug`模块。调试环境为Visual Studio 2019,文章提到了如何设置调试配置,并深入解析了Mimikatz内部的命令执行流程,包括结构体的使用和函数调用机制。"

在Mimikatz这款安全工具的源码调试过程中,首先需要了解源码的基本结构。Mimikatz是一款由法国安全研究员Benjamin Delpy开发的开源工具,主要用于Windows系统的权限提升、密码提取等安全研究。在这个特定的调试场景中,我们关注的是`s12-mimikatz`版本,且聚焦于`privilege::debug`模块。

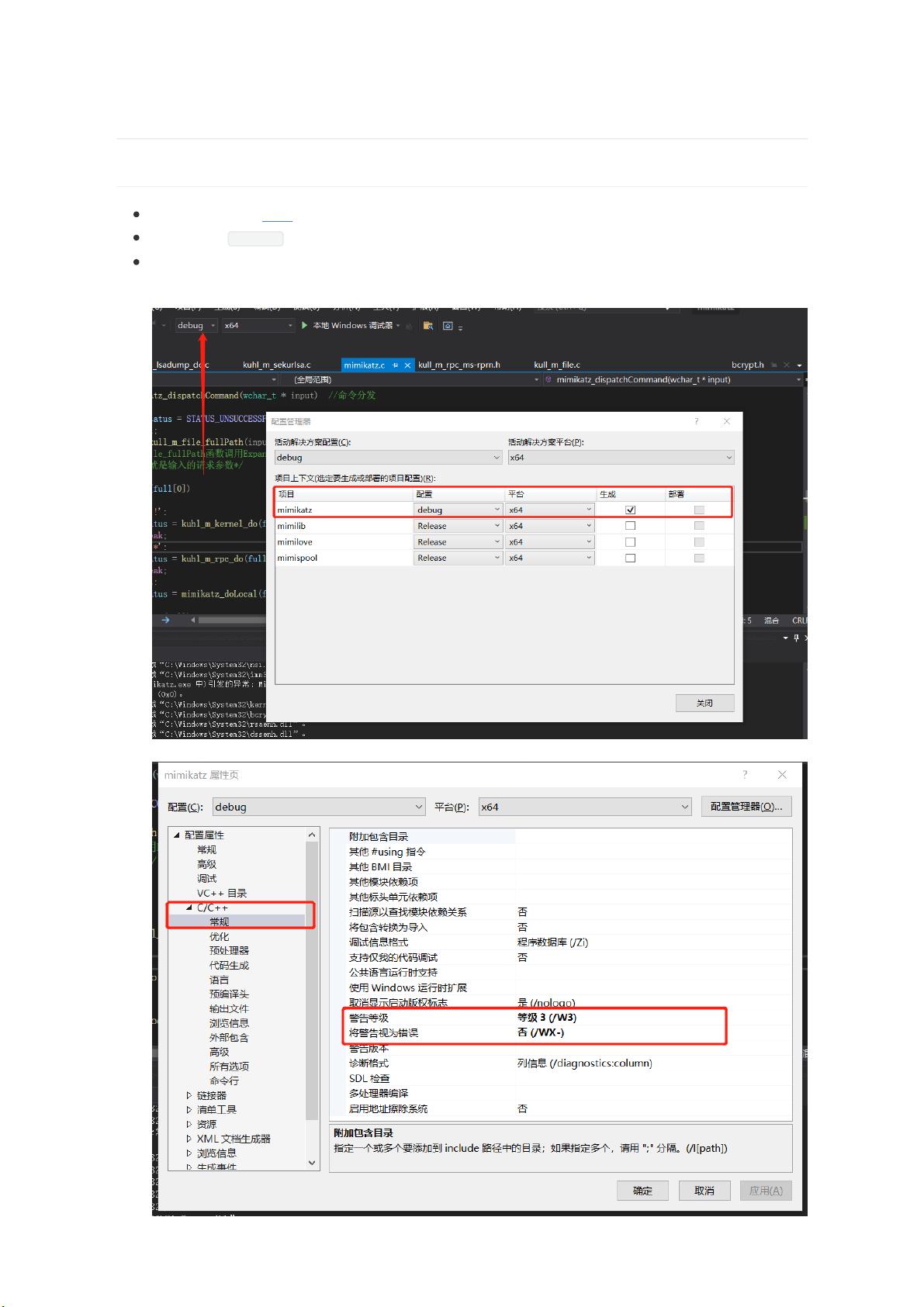

调试环境的设置包括手动添加Debug配置,选择Visual Studio 2019作为IDE。调试时,程序的入口函数为`wmain()`。Mimikatz的命令处理机制始于用户输入的命令,这些命令通过`mimikatz_dispatchCommand()`函数进行分发。

在`mimikatz_dispatchCommand()`函数中,`kull_m_file_fullPath`方法可能用于处理命令的完整路径,但具体作用需要进一步分析源码。接着,控制流进入`mimikatz_doLocal()`方法。此方法中,通过遍历`mimikatz_modules[]`数组,与各个模块的`shortName`进行比较,来找到对应模块。`mimikatz_modules[]`数组存储了各模块结构体的指针,每个结构体包含了模块的名称和其他相关信息。

当找到匹配的模块后,会继续查找该模块下的命令。这涉及到了结构体数组,例如`kuhl_m_c_privilege[]`,其中每个元素代表了一个命令。通过`mimikatz_modules[indexModule]->commands[indexCommand].pCommand(argc-1, argv+1)`这一行代码,执行对应的命令函数。例如,在`privilege::debug`情况下,实际调用的是`kuhl_m_privilege_simple()`函数。

`kuhl_m_c_privilege[]`中的`pCommand`字段是一个指向函数的指针,`argc`和`argv`参数通常用于传递命令行参数。最终,`kuhl_m_privilege_simple()`可能会调用系统API,如`RtlAdjustPrivilege()`,来调整或检查系统权限。

Mimikatz的源码调试涉及到理解其内部的模块结构、命令分发机制以及函数调用链路。通过对这些知识点的掌握,可以深入探究Mimikatz的工作原理,并对其进行定制或扩展,以满足特定的安全测试需求。

点击了解资源详情

101 浏览量

点击了解资源详情

2022-08-03 上传

407 浏览量

2021-05-01 上传

2023-07-18 上传

洪蛋蛋

- 粉丝: 32

- 资源: 334

最新资源

- jspm-sample.tk:示例 jspm 应用程序 - 使用 angular 开发到生产流程

- 解析玩具:解析玩具

- 理财管理信息系统.rar

- Tampermonkey-Scripts

- 外语培训机构信息网页模板

- spideForm:动态HTML 5画布,用于创建显示表单的图形

- e-indicacao-fe

- StereoCorrespondenceGC:使用图切割技术实现立体对应

- parameterized-reporting-presentation

- TrackerUI

- ReactTemplate.zip

- 小度wifi、360wifi、MiWifi、wifibao_MacOS-15可用.zip

- replaceall:替换 JavaScript 字符串中的所有实例

- 扇贝学习工具-crx插件

- Base32-Module:用于与Base10相互转换的Base32Module

- hss-urlmeme:轻松将图像发布到HSS聊天室