testfife.net实战渗透测试:发现Windows Apache Tomcat漏洞

下载需积分: 5 | PDF格式 | 1.2MB |

更新于2024-08-03

| 125 浏览量 | 举报

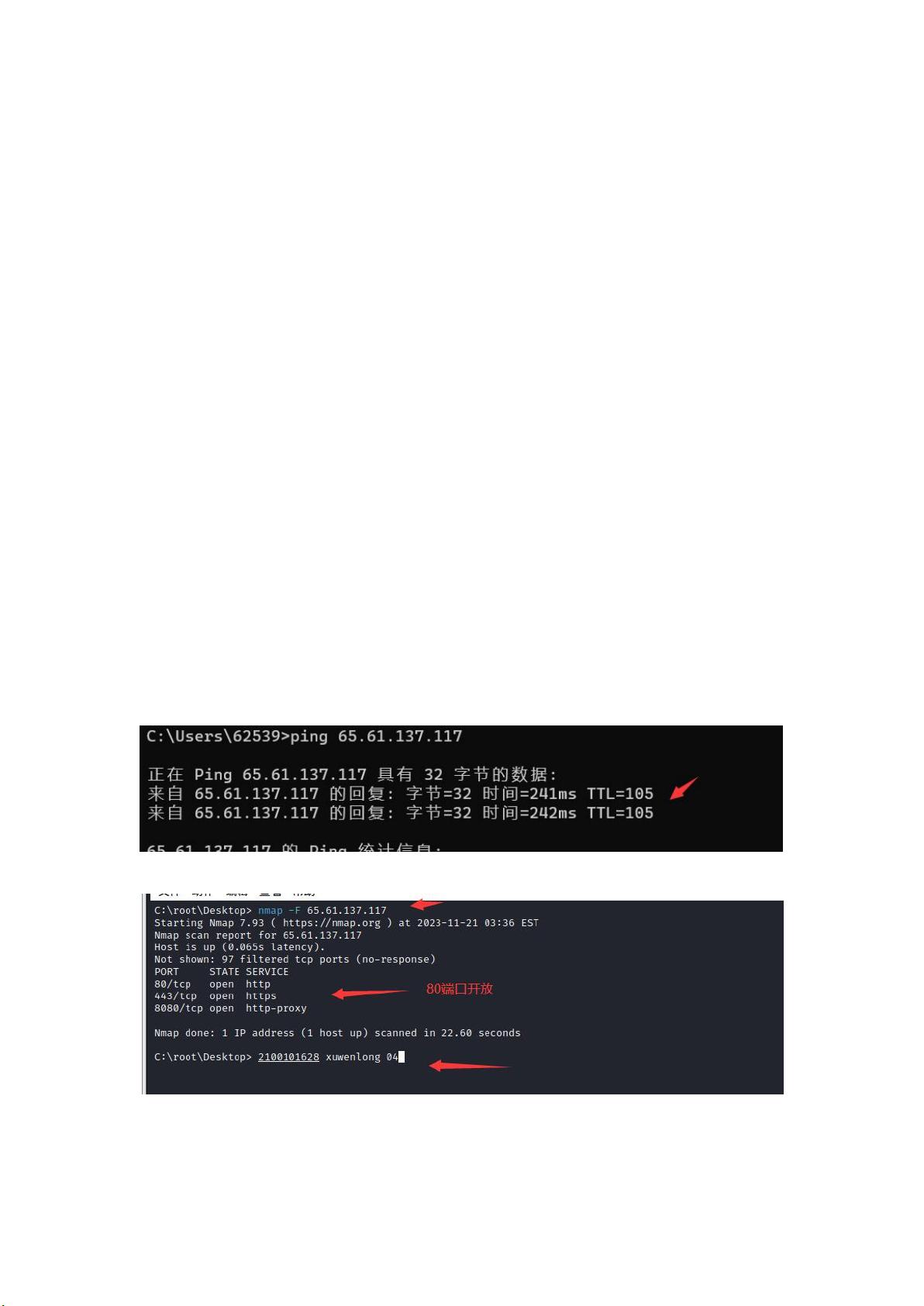

在"实战测试实验testfife.net .pdf"这份文档中,主要介绍了对www.testfire.net网站进行渗透测试的过程和发现的漏洞。这次测试的目标是通过有针对性的渗透测试来识别网站的安全漏洞,提升个人的渗透技术能力。测试范围包括特定的域名(www.testfire.net)和IP地址(65.61.137.117),以及测试时间2023年11月21日。

测试方法涉及到了一系列工具,包括:

1. 在线域名转化为IP工具,如iamwawa.cn,用于查询目标IP。

2. Nmap,用于进行目标主机的端口扫描,确认仅80和443端口开放,表明主要为HTTP和HTTPS服务。

3. Dirsearch,用于检测网站目录,发现了一个潜在的后台登录路径/admin,并可能存在文件读取漏洞。

4. Burp抓包工具,可能用于分析网络流量和识别漏洞。

渗透过程中,首先进行了信息收集,通过ping命令确定目标操作系统为Windows,并利用Nmap发现除了常见的HTTP和HTTPS端口外,没有其他开放端口。随后,通过Dirsearch发现了后台登录入口和可能存在的文件读取漏洞。

在漏洞挖掘阶段,测试者发现了两个关键漏洞:

1. 后台管理员弱口令漏洞:通过简单的"admin/admin"口令可以直接登录后台,这提示了基本的安全配置不足。

2. web.xml配置文件泄露漏洞:在index.jsp路径下的web.xml文件被发现可被读取。尽管不能直接读取敏感文件如/etc/passwd,但服务器配置信息已暴露,暴露了Apache Tomcat/7.0.92版本的信息。

这个报告不仅展示了渗透测试中的实际操作步骤,还揭示了网络安全中的常见问题,如弱密码管理和配置文件保护的缺失,对于理解和提升网站安全防护具有实际价值。此外,报告也突显了渗透测试人员需要具备的细致观察和技能,以发现并利用这些漏洞。

相关推荐

W3nd4L0v3

- 粉丝: 471

最新资源

- Subclipse 1.8.2版:Eclipse IDE的Subversion插件下载

- Spring框架整合SpringMVC与Hibernate源码分享

- 掌握Excel编程与数据库连接的高级技巧

- Ubuntu实用脚本合集:提升系统管理效率

- RxJava封装OkHttp网络请求库的Android开发实践

- 《C语言精彩编程百例》:学习C语言必备的PDF书籍与源代码

- ASP MVC 3 实例:打造留言簿教程

- ENC28J60网络模块的spi接口编程及代码实现

- PHP实现搜索引擎技术详解

- 快速香草包装技术:速度更快的新突破

- Apk2Java V1.1: 全自动Android反编译及格式化工具

- Three.js基础与3D场景交互优化教程

- Windows7.0.29免安装Tomcat服务器快速部署指南

- NYPL表情符号机器人:基于Twitter的图像互动工具

- VB自动出题题库系统源码及多技术项目资源

- AndroidHttp网络开发工具包的使用与优势