渗透测试入门:nmap与信息收集工具详解

在这个文档中,我们将深入探讨渗透测试的基础知识,包括信息收集和常用的工具如BurpSuite和nmap的具体操作。对于那些希望学习网络安全渗透测试的人来说,这是一个极好的起点。

首先,我们关注的是网络扫描工具nmap。nmap是一个功能强大的网络探测工具,它能够检测主机的在线状态,扫描网络端口及其提供的服务,甚至推测出主机的操作系统。以下是一些nmap的基本命令示例:

1. 扫描整个内网C段:`nmap -v 192.168.17.0/24 -oX nmap.xml`

2. 仅扫描开放22端口的主机:`nmap -A -p22 -v 192.168.17.0/24 -oX 22.xml`

3. 扫描存活主机:`nmap -sP 192.168.17.0/24 -oX nmaplive.xml`

4. 检测应用程序及版本:`nmap -sV -O 192.168.17.0/24 -oX nmap.xml`

5. 获取单个IP地址开放的端口:`nmap 192.168.5.93`

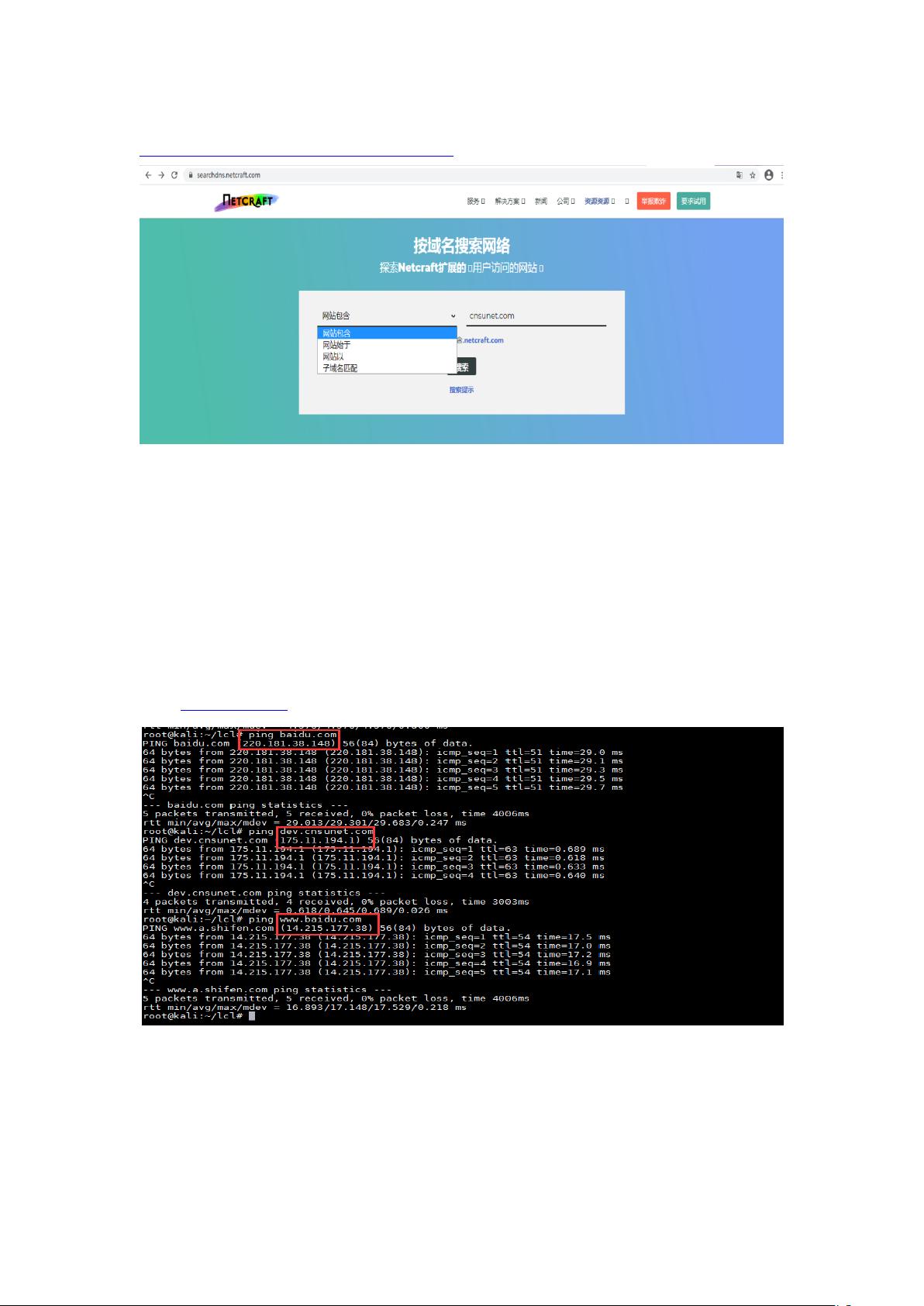

信息收集是渗透测试的关键步骤,因为这有助于提高攻击的成功率和效率。信息收集的来源多样,包括互联网上的公开数据、论坛、公告、新闻组、社交媒体、博客和各种网站。主要目标是获取DNS信息、路由关系、whois数据库、电子邮件地址、电话号码和个人信息等。例如,可以利用kali系统的whois工具或像站长之家whois查询(<https://whois.chinaz.com/>)来查找DNS信息,甚至通过搜索大型网站的历史子域名(<https://searchdns.netcraft.com/>)来发现潜在的目标。

DNS收集是信息收集的一部分,可以通过whois工具查询网站的DNS记录,或者使用ping命令来间接获取IP地址。例如,`ping baidu.com`会返回该域名对应的IP地址。此外,还可以借助第三方工具,如站长之家的IP查询服务(<http://ip.tool.chinaz.com/>)和IP2Location来获取更详细的个人IP信息。

这个文档详细介绍了如何使用nmap进行网络扫描,并强调了信息收集在渗透测试中的重要性。通过掌握这些工具和技术,学习者将能更好地理解和执行网络安全渗透测试,以保护自己的网络安全和个人信息。

2023-07-30 上传

2021-10-11 上传

2021-03-30 上传

2024-04-13 上传

2022-10-23 上传

2022-07-10 上传

白帽子-白期待

- 粉丝: 31

- 资源: 9

最新资源

- JDK 17 Linux版本压缩包解压与安装指南

- C++/Qt飞行模拟器教员控制台系统源码发布

- TensorFlow深度学习实践:CNN在MNIST数据集上的应用

- 鸿蒙驱动HCIA资料整理-培训教材与开发者指南

- 凯撒Java版SaaS OA协同办公软件v2.0特性解析

- AutoCAD二次开发中文指南下载 - C#编程深入解析

- C语言冒泡排序算法实现详解

- Pointofix截屏:轻松实现高效截图体验

- Matlab实现SVM数据分类与预测教程

- 基于JSP+SQL的网站流量统计管理系统设计与实现

- C语言实现删除字符中重复项的方法与技巧

- e-sqlcipher.dll动态链接库的作用与应用

- 浙江工业大学自考网站开发与继续教育官网模板设计

- STM32 103C8T6 OLED 显示程序实现指南

- 高效压缩技术:删除重复字符压缩包

- JSP+SQL智能交通管理系统:违章处理与交通效率提升