VBS脚本病毒解密与功能剖析:实例与分析

193 浏览量

更新于2024-09-02

收藏 613KB PDF 举报

本文将深入探讨一个VBS脚本病毒的病毒原理,通过作者的分析过程,帮助读者理解这类恶意软件的工作机制。文章首先从分析的背景说起,提到教授分配了一个加密的VBS脚本病毒代码作为练习,鼓励读者提出问题和建议。分析流程被分为三个阶段:准备、解密和功能分析。

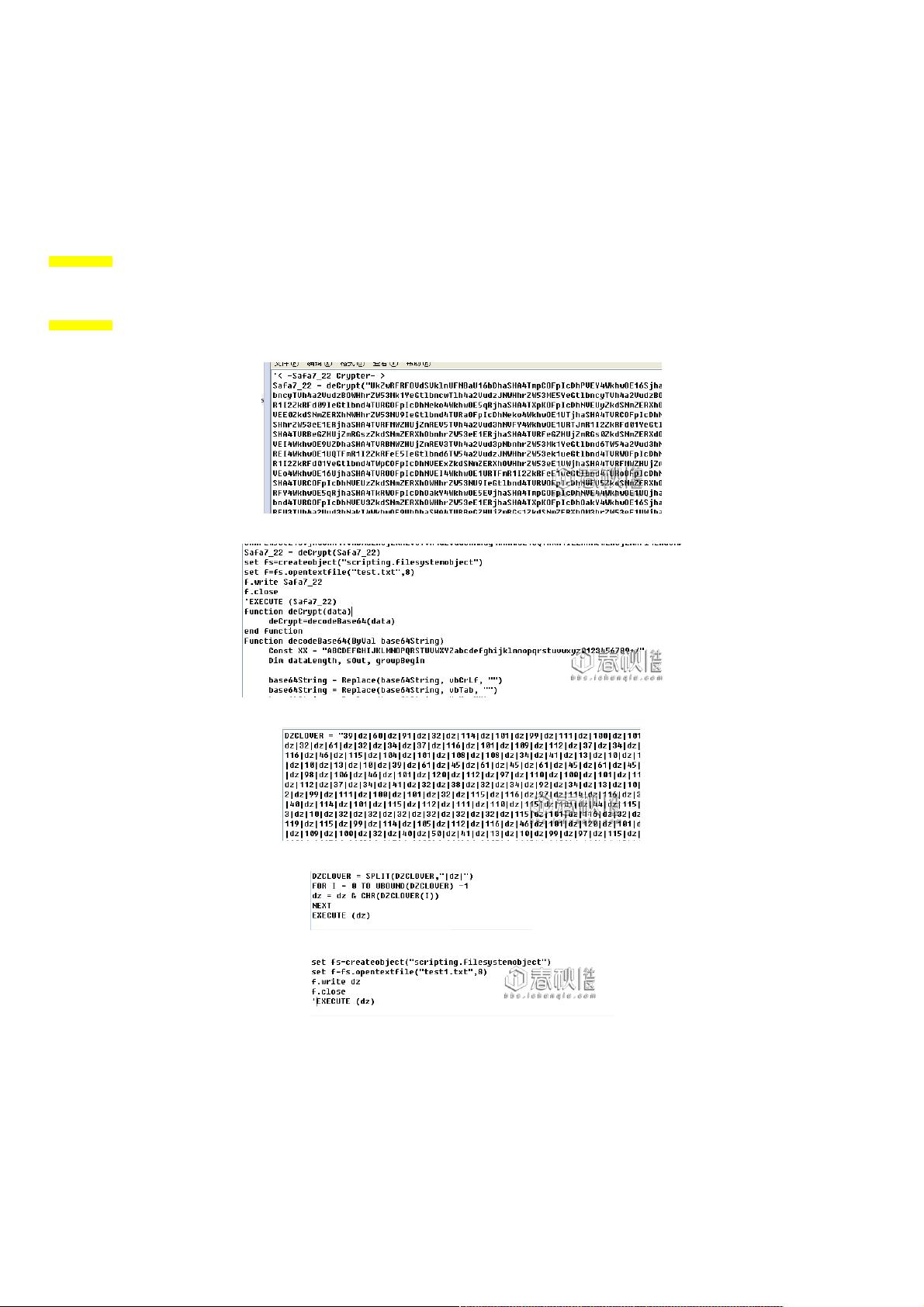

在准备阶段,作者强调了必要的工具和环境,包括在Windows XP的虚拟机中进行分析(也可在个人系统上模拟),以及对VBS基本语法的了解。解密部分是关键步骤,作者通过编辑或修改文件后缀发现病毒代码经过两次Base64加密。经过初步解密后,代码依然不可读,于是作者继续探索,发现是通过按特定字符"|"进行ASCII码转换来获取原始代码。

功能分析是文章的核心,病毒首先展示了一些配置信息,包括服务器的域名,这表明病毒可能与远程服务器有所交互。尽管服务器难以访问,但这暗示了病毒可能具备控制和通信的能力。接下来,作者关注病毒的具体执行流程,如`instance`函数,它负责设置参数并进行注册表操作,开启了死循环,不断接收和执行来自服务器的指令。

在`install`过程中,病毒进一步调用`upstart`函数,这个环节可能涉及到病毒的安装和初始化行为。作者对函数的调用进行了编号,使得分析更加有序,便于读者理解复杂代码的逻辑。

这篇文章深入剖析了一个VBS脚本病毒的构造和工作方式,揭示了病毒如何隐藏、加密、通信和执行恶意任务,对于理解此类恶意软件的行为模式以及安全防范提供了有价值的参考。通过逐步的解密和功能解析,读者能够学习到如何逆向工程分析恶意代码,提升自身的安全防护意识和技术能力。

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

2023-06-13 上传

2010-12-19 上传

weixin_38558660

- 粉丝: 2

- 资源: 937

最新资源

- Angular实现MarcHayek简历展示应用教程

- Crossbow Spot最新更新 - 获取Chrome扩展新闻

- 量子管道网络优化与Python实现

- Debian系统中APT缓存维护工具的使用方法与实践

- Python模块AccessControl的Windows64位安装文件介绍

- 掌握最新*** Fisher资讯,使用Google Chrome扩展

- Ember应用程序开发流程与环境配置指南

- EZPCOpenSDK_v5.1.2_build***版本更新详情

- Postcode-Finder:利用JavaScript和Google Geocode API实现

- AWS商业交易监控器:航线行为分析与营销策略制定

- AccessControl-4.0b6压缩包详细使用教程

- Python编程实践与技巧汇总

- 使用Sikuli和Python打造颜色求解器项目

- .Net基础视频教程:掌握GDI绘图技术

- 深入理解数据结构与JavaScript实践项目

- 双子座在线裁判系统:提高编程竞赛效率