汽车黑客攻击:无钥匙进入系统的漏洞

版权申诉

82 浏览量

更新于2024-08-03

收藏 3.26MB PDF 举报

"本文介绍了汽车黑客攻击的案例,特别是针对无钥匙进入系统的信号放大中继攻击(SARA)。文章提到了汽车的数字化趋势如何增加了黑客入侵的可能性,并解释了被动式无钥匙进入和启动(PKES)系统的工作原理。"

在当前的技术环境中,汽车不仅仅是交通工具,它们也成为了数字世界的组成部分,内置各种智能系统以提升安全性和便利性。然而,这种数字化同时也引入了新的安全风险。无钥匙进入系统,如PKES,虽然为车主提供了极大的便利,但其电子通信特性也为黑客提供了潜在的攻击途径。

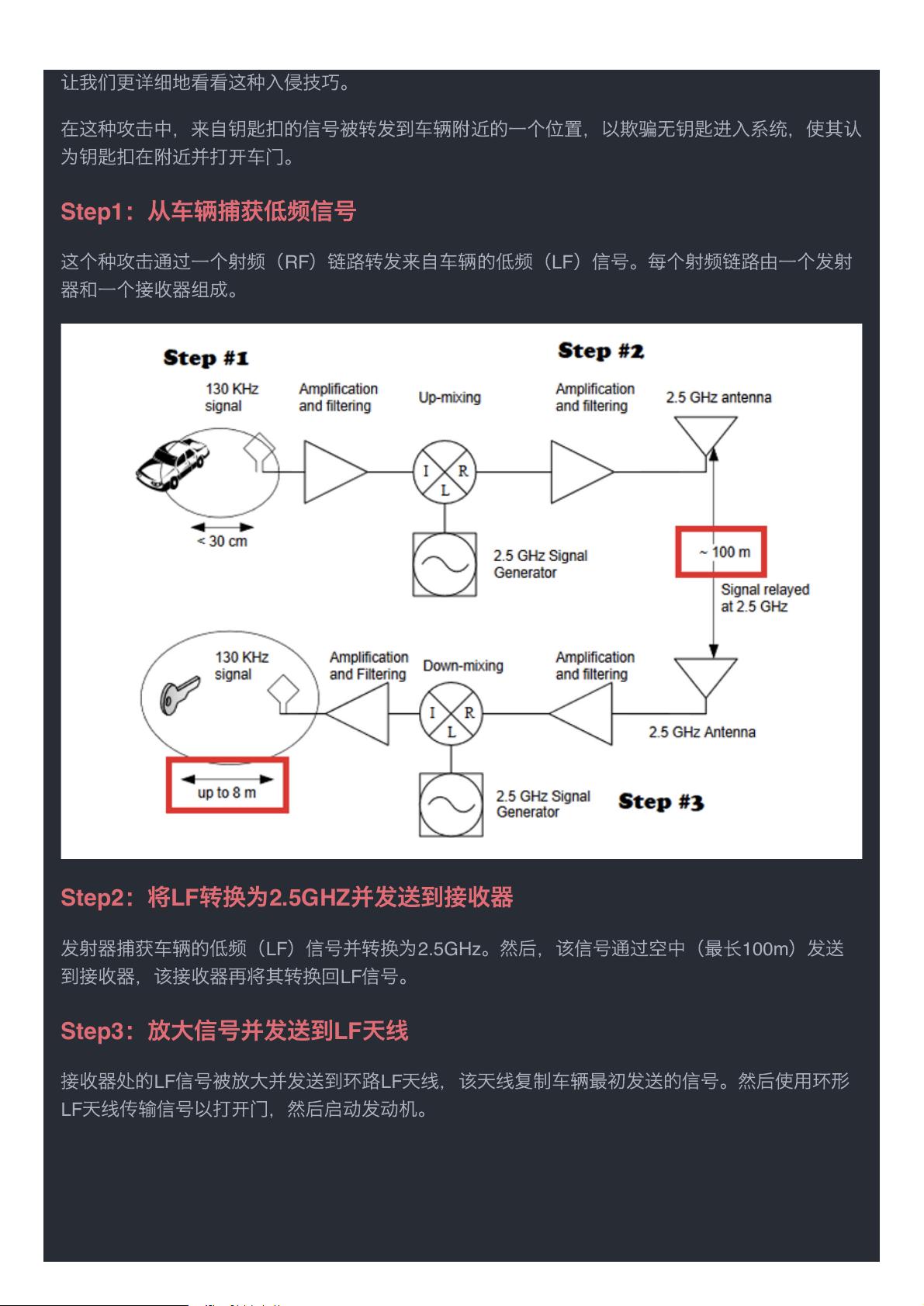

SARA攻击是利用射频技术的一种手段,通过两个发射器来扩大并转发钥匙的信号,使车辆误认为钥匙在附近。攻击者通常会在车主不注意的情况下,使用设备捕捉钥匙发出的低能耗LF信号,然后放大并将这些信号转发到车辆接收范围内。由于车辆的控制器单元只检查信号的存在,而不验证其真实性,因此车辆会被解锁,甚至启动。

这种攻击并不需要破解加密,因为它依赖于信号的完整性而不是内容。攻击者只需复制并转发信号,就像在网络安全中的重放攻击一样,只不过这里应用在了物理空间的无线信号上。视频链接展示了实际的SARA攻击过程,直观地揭示了这种攻击方式的可行性。

为了防范这类攻击,汽车制造商需要强化其无线通信的安全性,例如采用更复杂的信号验证机制,或者限制信号的有效范围。车主也应该意识到这种风险,避免在携带钥匙时长时间停留于车辆附近,特别是在不安全的环境下。

汽车黑客技术的发展对汽车行业提出了新的挑战,同时也提醒我们,随着技术的进步,安全防护也需要不断升级。对于IT专业人士来说,了解这些攻击手段不仅有助于提升安全意识,还能指导他们在设计和实施汽车电子系统时考虑到这些潜在威胁,从而构建更安全的智能交通环境。

2024-04-20 上传

2024-04-20 上传

2010-05-10 上传

2021-03-10 上传

2010-05-08 上传

2010-04-24 上传

安小呆

- 粉丝: 1w+

- 资源: 1212

最新资源

- SSM Java项目:StudentInfo 数据管理与可视化分析

- pyedgar:Python库简化EDGAR数据交互与文档下载

- Node.js环境下wfdb文件解码与实时数据处理

- phpcms v2.2企业级网站管理系统发布

- 美团饿了么优惠券推广工具-uniapp源码

- 基于红外传感器的会议室实时占用率测量系统

- DenseNet-201预训练模型:图像分类的深度学习工具箱

- Java实现和弦移调工具:Transposer-java

- phpMyFAQ 2.5.1 Beta多国语言版:技术项目源码共享平台

- Python自动化源码实现便捷自动下单功能

- Android天气预报应用:查看多城市详细天气信息

- PHPTML类:简化HTML页面创建的PHP开源工具

- Biovec在蛋白质分析中的应用:预测、结构和可视化

- EfficientNet-b0深度学习工具箱模型在MATLAB中的应用

- 2024年河北省技能大赛数字化设计开发样题解析

- 笔记本USB加湿器:便携式设计解决方案