Drozer深度解析:Android安全框架实战指南

需积分: 10 36 浏览量

更新于2024-09-11

收藏 690KB DOCX 举报

"这篇文档是关于Android安全框架Drozer的使用教程,涵盖了从环境搭建到实际测试应用的步骤,旨在帮助用户理解如何利用Drozer进行安全评估。"

Drozer是一款强大的Android安全框架,它允许安全研究人员通过代理在设备上运行安全代理(Agent)来检查应用程序的安全性。这个框架提供了多种工具和命令,用于发现潜在的安全漏洞和风险。

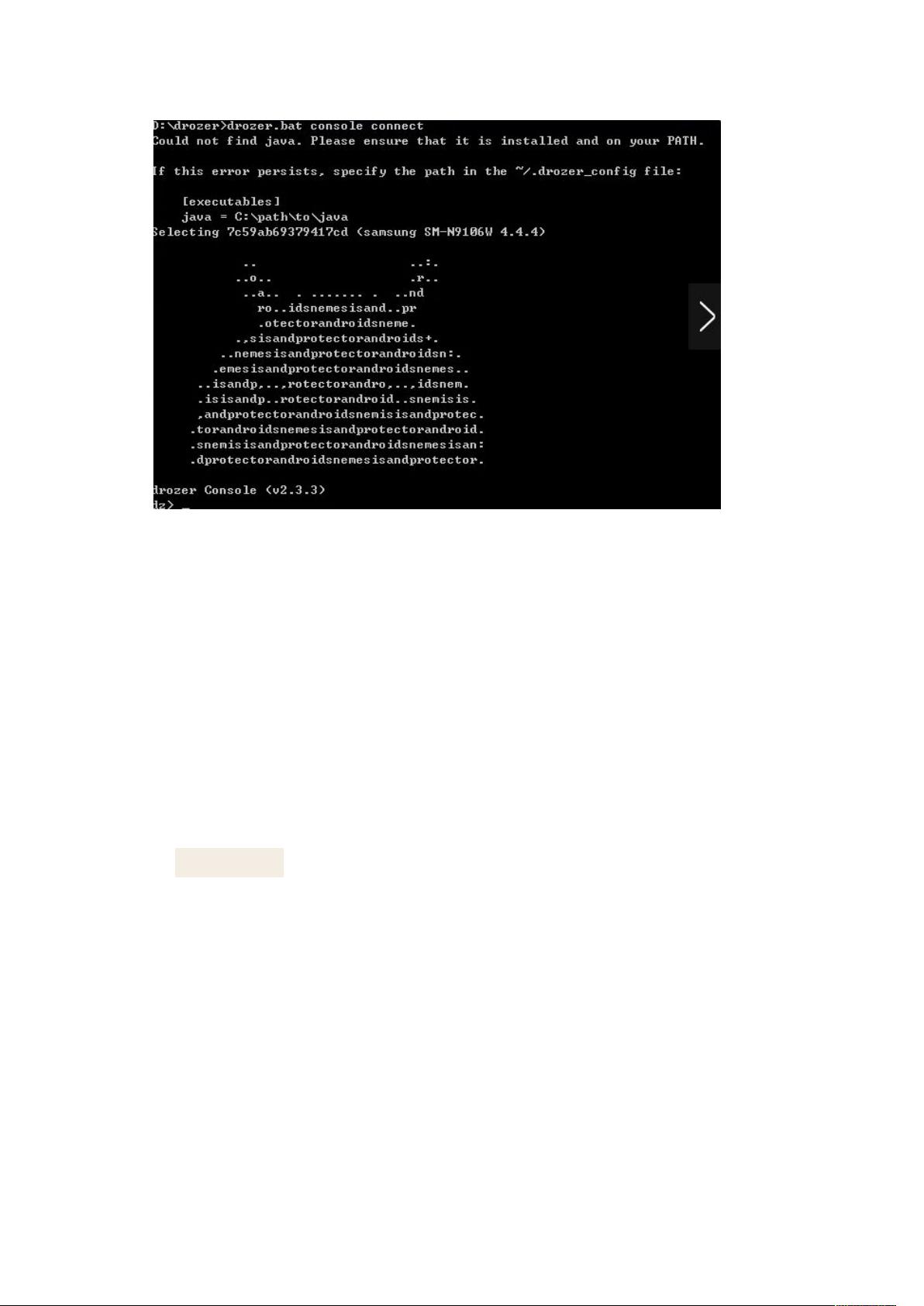

首先,要搭建Drozer的工作环境,你需要下载drozer-installer-2.3.4.zip文件并进行解压缩。在Windows环境下,你可以运行setup.exe安装程序。在手机上安装`agent.apk`,并确保其已开启,以便与电脑上的Drozer客户端进行连接。同时,确保你的计算机上配置了ADB工具,并在命令行中执行`adb forward tcp:31415 tcp:31415`命令,将端口转发设置好。通过`drozer.bat console connect`命令,你可以连接到手机上的Agent,显示成功连接的界面即表示环境搭建完成。

在进行应用测试时,首先要获取待测应用的包名,使用`run app.package.list -f 关键字`命令。例如,如果应用包名为`com.shinow.donor`,则可以使用`run app.package.info -a com.shinow.donor`列出应用的详细信息。接下来,使用`run app.package.attacksurface com.shinow.donor`来确定应用的攻击面,包括活动、广播接收器和服务等组件。

进一步深入,你可以获取每个组件的具体信息,如`run app.activity.info -a com.shinow.donor`、`run app.broadcast.info -a com.shinow.donor`和`run app.service.info -a com.shinow.donor`。对于ContentProvider,`run app.provider.info -a com.shinow.donor`会显示其权限信息,而`run scanner.provider.finduris --a com.shinow.donor`则用来查找可能的数据泄露URI。此外,`run scanner.provider.traversal -a com.shinow.donor`检测文件遍历漏洞,`run scanner.provider.injection --a com.shinow.donor`用于检查SQL注入漏洞。

实战部分以一个名为"爱献血"的示例应用进行演示,用户可以在Windows的CMD窗口中运行相应的Drozer命令来实践上述操作,以检测应用的安全性。例如,模拟SQL注入攻击,可以使用`run scanner.provider.query content://com.example.bsideschallenge.evilPlannerdb --projection "* from cards --"`命令。

Drozer提供了一套全面的方法来检测Android应用的安全隐患,通过它的使用,开发者和安全研究人员能够更有效地识别和修复潜在的安全问题。熟悉并掌握Drozer的使用,对于保障Android应用的安全性至关重要。

2020-06-12 上传

2019-01-25 上传

2021-02-25 上传

2021-01-07 上传

2018-06-27 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

wang812745312

- 粉丝: 36

- 资源: 10

最新资源

- Angular实现MarcHayek简历展示应用教程

- Crossbow Spot最新更新 - 获取Chrome扩展新闻

- 量子管道网络优化与Python实现

- Debian系统中APT缓存维护工具的使用方法与实践

- Python模块AccessControl的Windows64位安装文件介绍

- 掌握最新*** Fisher资讯,使用Google Chrome扩展

- Ember应用程序开发流程与环境配置指南

- EZPCOpenSDK_v5.1.2_build***版本更新详情

- Postcode-Finder:利用JavaScript和Google Geocode API实现

- AWS商业交易监控器:航线行为分析与营销策略制定

- AccessControl-4.0b6压缩包详细使用教程

- Python编程实践与技巧汇总

- 使用Sikuli和Python打造颜色求解器项目

- .Net基础视频教程:掌握GDI绘图技术

- 深入理解数据结构与JavaScript实践项目

- 双子座在线裁判系统:提高编程竞赛效率