VxWorks安全解析:从攻防角度探索实时操作系统

需积分: 9 150 浏览量

更新于2024-07-20

1

收藏 7.7MB PDF 举报

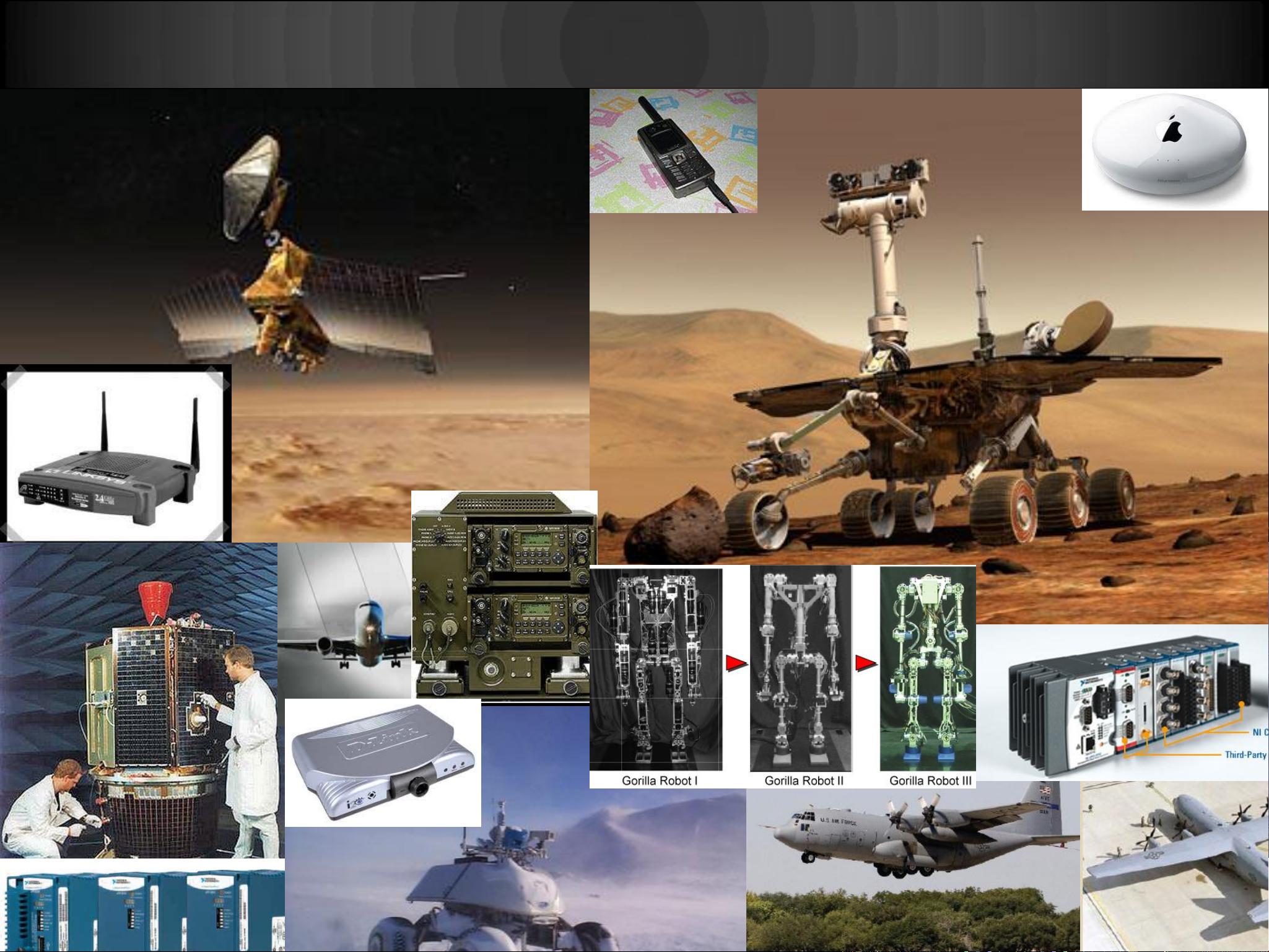

"VxWorks是一种广泛应用的嵌入式实时操作系统,由Wind River Systems开发,现归Intel所有。它被广泛部署在各种设备上,如VoIP电话、电信设备、卫星系统、军事路由设备以及汽车控制系统等。由于其内在的设计特点,如支持多种硬件平台、所有应用程序作为内核线程运行,以及相对较弱的内存保护机制,VxWorks的安全性成为了关注焦点。然而,这些特性也使得VxWorks成为潜在的攻击目标。"

在深入探讨VxWorks的攻防策略之前,我们需要了解它的内部结构。VxWorks支持多种处理器架构,包括PowerPC、ARM、MIPS、x86、i960和SPARC。一个关键的设计特点是,所有的应用程序都在内核级别以线程的形式运行,这意味着它们具有较高的权限,但并不一定具有最高的执行优先级。这种设计虽然有利于实时性能,但也带来了安全风险,因为不同应用程序之间的内存保护较弱,可能允许恶意代码跨越界限,影响其他程序或系统核心。

VxWorks的安全漏洞可能源于多个方面。首先,由于缺乏严格的内存保护,恶意代码可能能够篡改其他进程的内存,导致数据泄露或系统崩溃。其次,由于所有应用都运行在高权限级别,一旦有漏洞被利用,攻击者可能获得对整个系统的控制。此外,实时操作系统的更新和维护可能不如传统桌面系统频繁,这可能导致已知漏洞长时间未得到修复,增加了系统的脆弱性。

为了防御针对VxWorks的攻击,需要采取以下策略:

1. 安全编码:开发者应遵循最佳安全编码实践,减少引入漏洞的可能性。

2. 定期更新:及时应用供应商发布的安全补丁,减少已知漏洞的存在。

3. 系统加固:限制不必要的服务和功能,减少攻击面。

4. 访问控制:强化权限管理,确保每个进程仅运行必要的操作。

5. 内存安全:采用内存安全工具和技术,如内存检查和隔离,以防止溢出攻击。

6. 监控和日志记录:实施入侵检测系统,并定期分析系统日志,以便早期发现异常行为。

7. 安全审计:定期进行安全审计和渗透测试,发现并修复潜在问题。

同时,对VxWorks的攻击通常涉及逆向工程和漏洞挖掘。攻击者可能利用公开可用的工具,如FunwithVxWorks,来研究系统内部工作原理,寻找漏洞。因此,开发和维护人员需要熟悉这些工具,以便更好地理解和应对可能的威胁。

VxWorks因其广泛的应用和特定的安全特性,成为攻防斗争的重要战场。理解其内部工作原理和潜在风险是构建坚固防御的关键。通过综合运用多种安全措施,可以显著降低VxWorks系统被攻击的风险。

2021-09-29 上传

2023-05-01 上传

2023-03-29 上传

2023-07-16 上传

2023-08-17 上传

2023-07-31 上传

2023-11-09 上传

2023-05-01 上传

sn0wdown

- 粉丝: 6

- 资源: 5

最新资源

- 磁性吸附笔筒设计创新,行业文档精选

- Java Swing实现的俄罗斯方块游戏代码分享

- 骨折生长的二维与三维模型比较分析

- 水彩花卉与羽毛无缝背景矢量素材

- 设计一种高效的袋料分离装置

- 探索4.20图包.zip的奥秘

- RabbitMQ 3.7.x延时消息交换插件安装与操作指南

- 解决NLTK下载停用词失败的问题

- 多系统平台的并行处理技术研究

- Jekyll项目实战:网页设计作业的入门练习

- discord.js v13按钮分页包实现教程与应用

- SpringBoot与Uniapp结合开发短视频APP实战教程

- Tensorflow学习笔记深度解析:人工智能实践指南

- 无服务器部署管理器:防止错误部署AWS帐户

- 医疗图标矢量素材合集:扁平风格16图标(PNG/EPS/PSD)

- 人工智能基础课程汇报PPT模板下载