华南理工密码学实验:网络监听解析Dave的Telnet通信

需积分: 9 178 浏览量

更新于2024-09-12

收藏 1.11MB DOCX 举报

本实验报告文档涉及的是华南理工大学计算机学院关于“密码学与安全协议”课程中的网络数据包监听与分析实践。实验的背景设定是在日常生活中,人们常使用telnet进行非正式交流,其中用户Dave倾向于更多地利用它进行个人事务而非商务用途。实验主要通过Wireshark软件进行操作,目的是了解网络通信的细节。

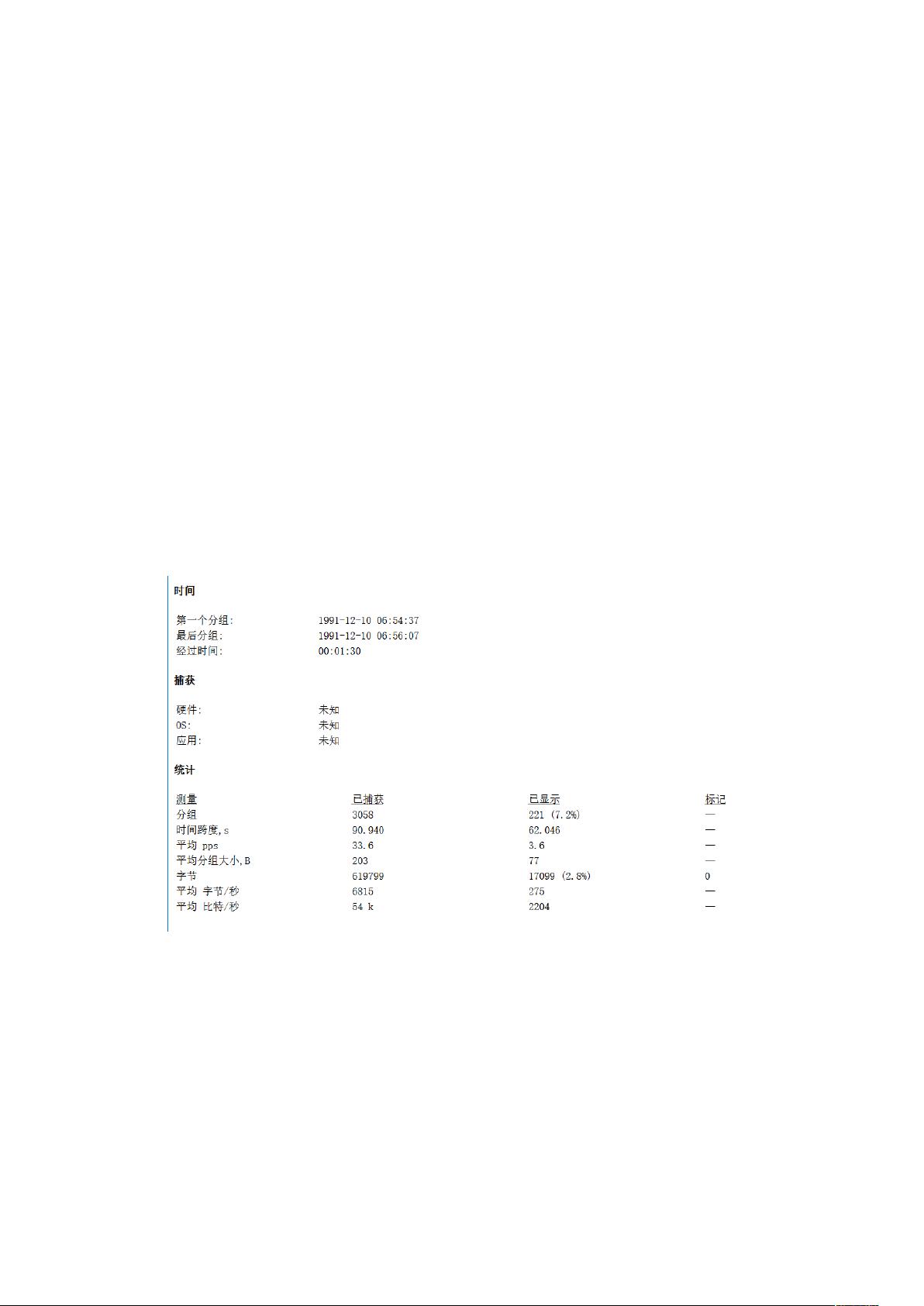

1. 实验的第一步是筛选出与Dave(IP地址137.28.108.11)相关的网络数据包,通过过滤输入框输入特定IP地址,发现有221个帧与之相关。

2. 在这些帧中,第一个帧显示的上层协议是TELNET,这是我们在关注的telnet会话的一个片段。

3. DLC地址(Data Link Control Address,链路层地址)是DigitalE_00:8c:c7和DigitalE_00:fa:ba,它们的十六进制表示分别是aa:00:04:00:fa:ba和aa:00:04:00:8c:c7。随后,过滤器被设置为只显示包含这两个MAC地址的帧,筛选结果是453个帧。

4. 不同于使用IP地址过滤,当使用MAC地址过滤时,筛选结果变为453个帧,这是因为过滤条件的不同导致了帧数变化。

5. 将焦点切换到telnet通信,添加额外的过滤条件后,筛选到的telnet相关帧数量减少到269个。

6. 当试图用TCP端口23(telnet服务的默认端口)进行过滤时,筛选到的帧数变为441个,这与使用telnet过滤的结果不同,因为端口过滤关注的是服务而不是协议本身的传输。

7. 实验中提到的检查16进制解码部分的报文可能是为了进一步分析数据包内容,判断Dave的行为是否符合商务活动特征。这可能涉及到解密或查看数据包的详细内容,例如用户名、密码等敏感信息,以判断其商务相关的通信行为。

通过这个实验,学生可以深入理解网络数据包的结构、协议分析以及不同过滤条件对数据包筛选的影响,同时锻炼了对密码学和网络安全协议的实际应用能力。

376 浏览量

204 浏览量

292 浏览量

1603 浏览量

229 浏览量

112 浏览量

147 浏览量

qq_38916618

- 粉丝: 1

最新资源

- 深入解析JavaWeb中Servlet、Jsp与JDBC技术

- 粒子滤波在视频目标跟踪中的应用与MATLAB实现

- ISTQB ISEB基础级认证考试BH0-010题库解析

- 深入探讨HTML技术在hundeakademie中的应用

- Delphi实现EXE/DLL文件PE头修改技术

- 光线追踪:探索反射与折射模型的奥秘

- 构建http接口以返回json格式,使用SpringMVC+MyBatis+Oracle

- 文件驱动程序示例:实现缓存区读写操作

- JavaScript顶盒技术开发与应用

- 掌握PLSQL: 从语法到数据库对象的全面解析

- MP4v2在iOS平台上的应用与编译指南

- 探索Chrome与Google Cardboard的WebGL基础VR实验

- Windows平台下的IOMeter性能测试工具使用指南

- 激光切割板材表面质量研究综述

- 西门子200编程电缆PPI驱动程序下载及使用指南

- Pablo的编程笔记与机器学习项目探索