FLASK应用中的模板注入详解

版权申诉

181 浏览量

更新于2024-07-07

收藏 4.87MB PDF 举报

"模板注入与 Flask 的讲解,主要围绕 SSTI (Server Side Template Injection) 的概念、成因、示例以及在 Flask 框架中的应用进行深入探讨。"

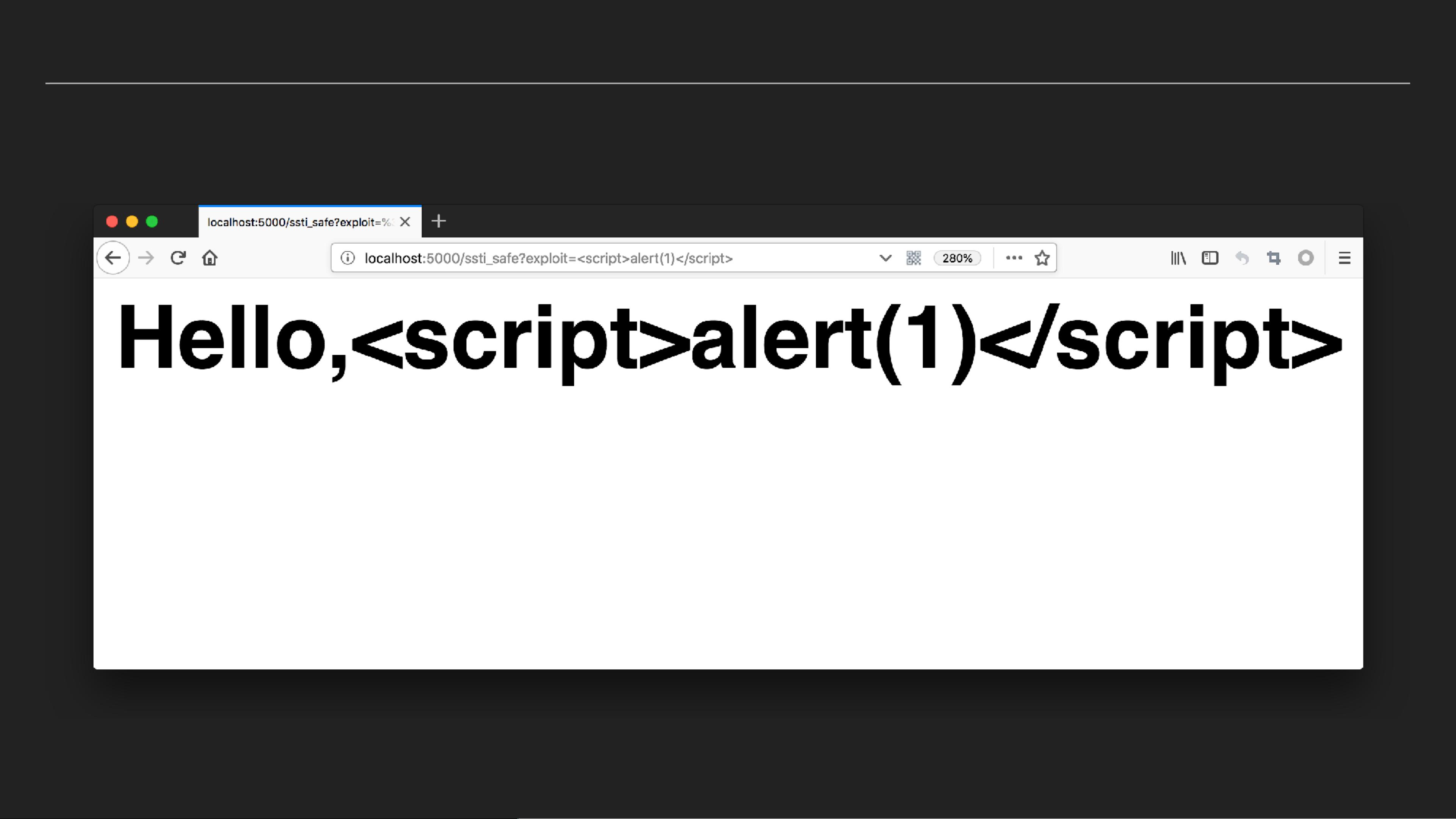

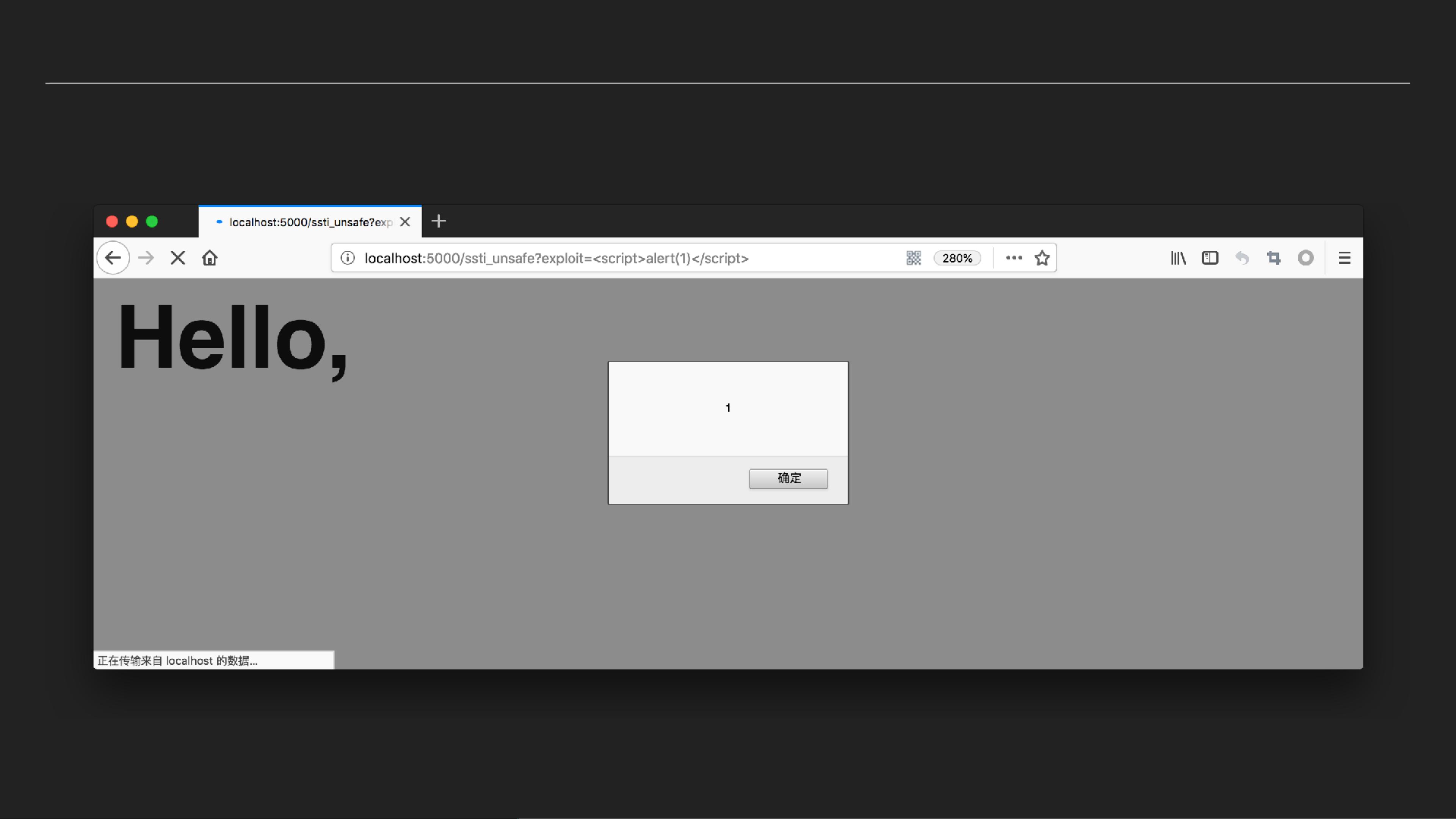

SSTI (Server Side Template Injection) 是一种网络安全漏洞,它发生在用户输入作为服务器端模板字符串的一部分,进而被模板引擎解析时执行函数或命令。这种注入可能导致敏感信息泄露、获取 shell 访问权限等严重后果。与 XSS(跨站脚本攻击)不同,SSTI 发生在服务器端,因此增加了攻击的隐蔽性和危害性。

在 Flask 框架中,SSTI 的常见触发点是使用 `render_template_string` 函数来渲染模板字符串。此函数会调用 `_render` 方法,进一步调用 Jinja2 模板引擎的 `render` 方法,并传递当前应用程序的上下文。Jinja2 提供了一系列默认可用的全局变量、过滤器和函数,这为攻击者提供了可能的利用途径。

Flask 中的默认上下文包括 `JinjaGlobals` 和 `FlaskTemplateGlobals`,以及用户自定义的变量。攻击者可能会尝试通过这些全局变量来执行恶意操作。例如,`request.environ` 是 Flask 全局变量 `request` 中的一个属性,它包含了 HTTP 请求环境中的所有变量。如果未正确过滤,攻击者可以通过设置特定的查询参数(如 `exploit={{request.environ['werkzeug.server.shutdown']()}}`)来触发服务器的关闭。

了解这些原理后,防御 SSTI 的策略通常包括限制模板引擎的功能,例如禁用可能危险的全局函数和过滤器,或者使用更安全的沙箱模式。在 Flask 中,可以配置 Jinja2 模板引擎,使其运行在一个有限制的环境中,防止攻击者逃逸沙箱并执行任意代码。

理解和防范 SSTI 对于保障 Flask 应用的安全至关重要。开发者应该始终审查用户输入,避免直接将未经验证的输入用于模板渲染,并保持框架和依赖库的更新,以利用最新的安全补丁。通过这种方式,可以有效地减少 SSTI 攻击的风险,保护应用程序免受潜在威胁。

2021-09-05 上传

2022-02-05 上传

2017-08-10 上传

236 浏览量

2020-08-25 上传

2019-04-24 上传

2021-09-20 上传

2022-11-17 上传

2021-09-29 上传

mYlEaVeiSmVp

- 粉丝: 2220

- 资源: 19万+

最新资源

- EagleEyeVision.github.io

- winter-semester-study-report:撰写学习报告

- kafka-node-dotnetcore:示例,使用Kafka,服务提供商实施节点,节点服务提供商实施Dotnet核心

- CCNA_Networking_Fundamentals_Course:完整的网络基础课程-CCNA,讲师

- primus-analytics:使用事件跟踪将 Google Analytics 深度集成到 Primus

- metPath:代谢组学数据的途径富集

- NOVA - нова начална страница-crx插件

- camera-app-test:测试手机相机应用程序

- aabbtree-2.6.2-py2.py3-none-any.whl.zip

- ObsWebApplication

- Pewlett-Hackard分析

- 86-DOS 1.0 [SCP OEM] [SCP Cromemco 4FDC] (4-30-1981) (8 inch SSSD).rar

- ACCESS网上远程教育网ASP毕业设计(开题报告+源代码+论文+答辩).zip

- Extibax-Portfolio-CSS3-JS-JQuery:这是Extibax Portfolio V2,是一个很棒的Portfolio,我完成了重要的开发,请转到此页面的末尾以获取更多信息

- backend-jobsite

- Foldable-Robots-Team-2