山西大学网络攻防:文件上传攻防策略实战

需积分: 8 72 浏览量

更新于2024-08-04

1

收藏 1.14MB DOCX 举报

本次作业是关于山西大学网络攻防课程的第七次实践,主要涉及网络安全中的文件上传漏洞检测与利用技术。学生被要求尝试五种不同的文件上传策略,包括基本的文件上传、JavaScript检测绕过、文件后缀名检测绕过、文件类型检测绕过以及竞争条件攻击。

1. 文件上传:这是基础操作,学生需要理解如何将文件上传至服务器,通常通过HTTP请求来完成。在这个阶段,他们会熟悉上传接口的工作原理和文件路径设置。

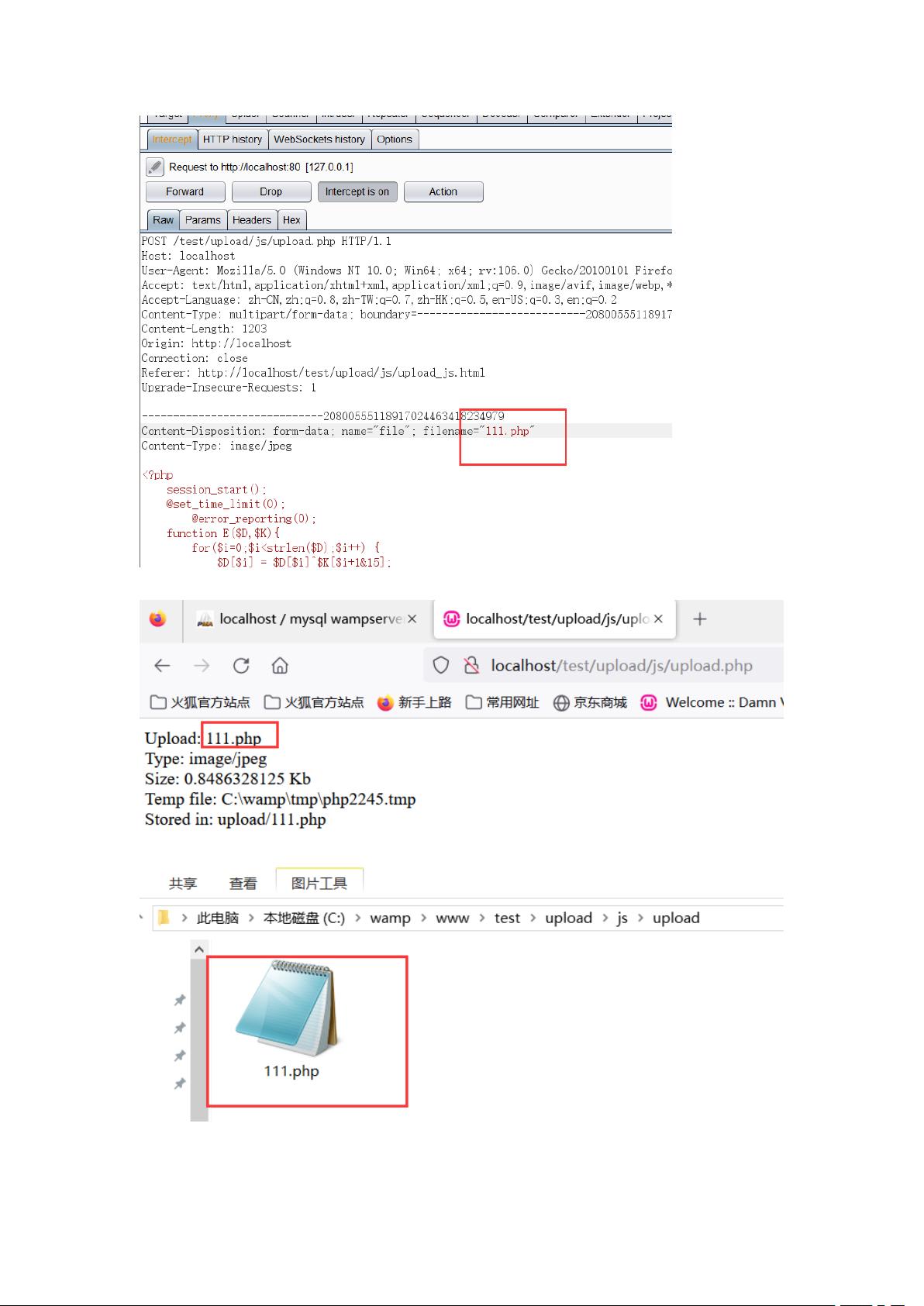

2. JS检测绕过攻击:这种攻击涉及到检测客户端是否禁用了JavaScript,攻击者会利用这一点来伪造POST请求,通过修改请求头或使用非脚本上传方式进行绕过。学生需要了解如何模拟这种环境,并通过设置本地地址和端口来实现文件上传。

3. 文件后缀绕过攻击:通过修改上传文件的扩展名,比如将.php文件伪装成.jpg,攻击者试图欺骗服务器接受不寻常的文件类型。学生需了解服务器端对文件类型的验证机制,以及如何利用这种漏洞进行上传。

4. 文件类型绕过攻击:攻击者通过改变文件的实际MIME类型来骗过服务器,使之误认为上传的是允许的文件类型。在这个环节,学生会学习如何识别服务器对文件类型的限制,以及如何修改文件头来达到目的。

5. 图马绕过(图片马):这是一种常见的恶意文件上传手法,攻击者将恶意代码嵌入图片中,即使服务器检查文件类型,也无法阻止。学生需掌握如何将恶意代码与图片合并,然后上传并执行。

6. 竞争条件攻击:在多用户环境下,攻击者可能利用并发请求或者创建恶意文件名来获取额外权限。学生在此部分将体验如何利用这些漏洞在服务器上创建shell.php文件,从而可能导致远程代码执行。

通过这次作业,学生们不仅能够提升对常见网络攻击手段的理解,还能锻炼他们的逆向思维能力和实际操作技能,对于提升网络安全意识和防御能力具有重要意义。同时,这也强调了开发者在设计上传功能时必须考虑的安全性措施,如严格的文件类型检查、防止恶意文件名和恶意代码的注入等。

270 浏览量

206 浏览量

241 浏览量

2023-06-01 上传

2024-11-03 上传

2024-11-03 上传

333 浏览量

木子一个Lee

- 粉丝: 6865

- 资源: 12

最新资源

- 中国项目管理师培训讲义——费用管理

- SWF:一些用于处理SWF文件的python脚本

- 作品集:专为展示我的所有作品而创建的项目

- neural_network_projects:这是一些基本的神经网络

- STSensNet_Android:“ ST BLE StarNet” Android应用程序源代码-Android application source code

- SLIC-ImageSegmentation:基于SLIC图像分割算法实现一个比PS魔棒工具还方便的抠图工具

- yet-another-istanbul-mocha-no-coverage

- 四卡功能

- android 一个杀进程 程序分享,包含源代码-网络攻防文档类资源

- babel_pug_project:通过babel,pug,node,express进行Web服务器教育.....

- 爱普生7710 7720l免芯片固件刷rom附安装说明

- GenericInstsBenchmark

- AK_Lab2

- MADSourceCodes:“使用Android移动应用程序开发”课程源代码-Android application source code

- themeweaver:使用设计标记在浏览器中创建kick-ass IDE主题!

- oo-way-getonboard中的战舰:GitHub Classroom创建的oo-way-getonboard中的战舰