ROP入门:利用函数调用来实现攻击

需积分: 19 109 浏览量

更新于2024-07-15

1

收藏 2.04MB PDF 举报

"ROP轻松谈:深入理解栈溢出与函数调用重定向技术"

在"ROP轻松谈"这份文档中,主要讨论了Return-Oriented Programming(ROP)这一高级漏洞利用技术,特别是在栈溢出(Buffer Overflow)场景中的应用。Rope是针对现代操作系统内核和应用程序设计的一种攻击手段,它利用程序执行流的控制来执行预计算好的指令序列,而无需实际修改程序的原始代码。

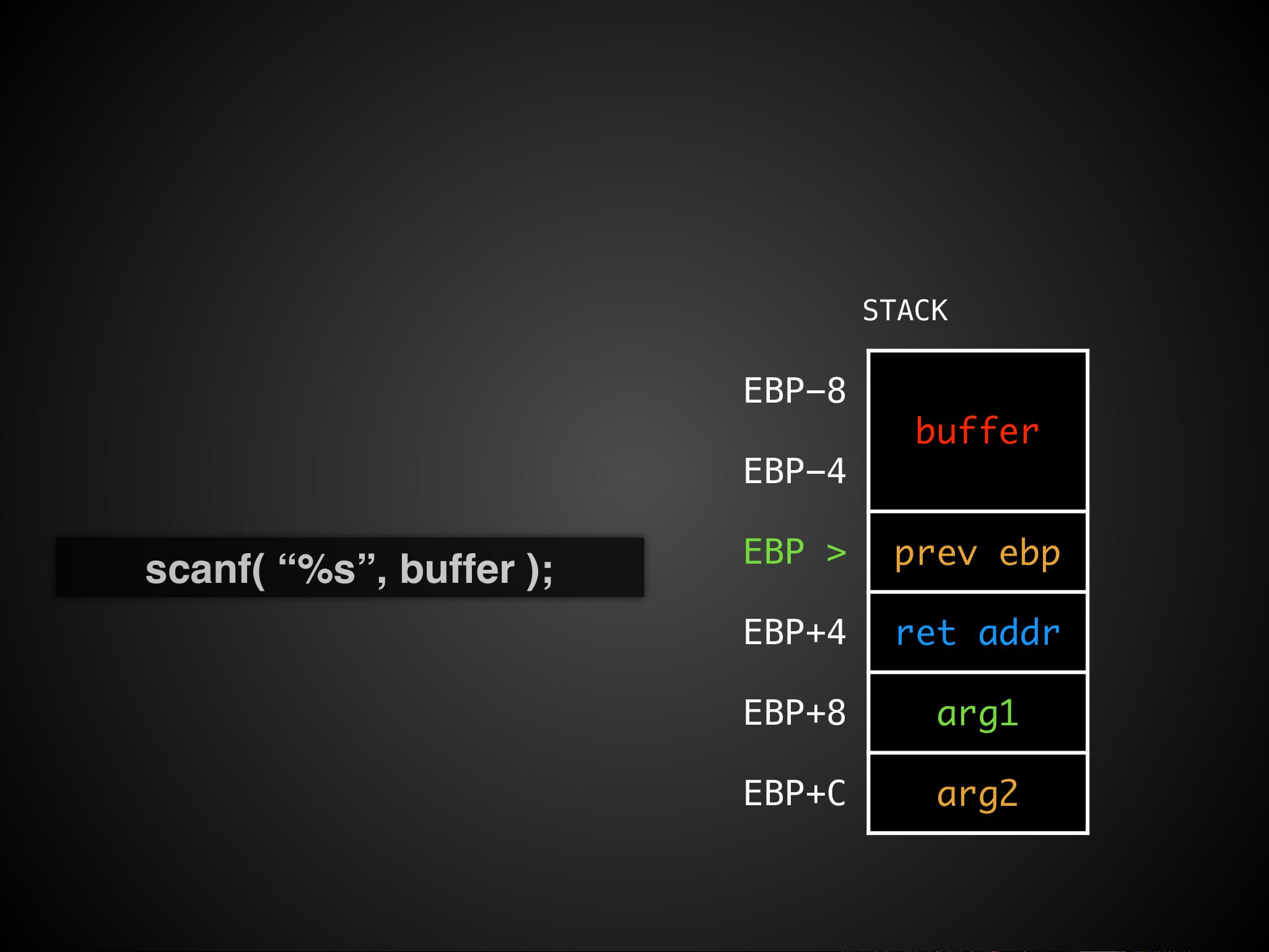

首先,我们来看看Buffer Overflow的基本概念。当一个程序接收的输入数据超过其预期长度时,可能会导致栈上的数据溢出,覆盖到附近的内存位置,包括函数返回地址、函数指针和其他变量。这种溢出允许攻击者控制程序执行流程。具体来说,攻击者可以:

1. 覆盖函数返回地址:通过溢出,攻击者可以将程序控制流重定向到预先选择的地址,从而实现控制程序的行为。

2. 覆盖Function Pointer:改变函数指针的值,可能导致恶意代码被调用,执行恶意操作。

3. 覆盖其他变量:溢出还可以影响到栈上存储的敏感信息或控制结构,如标志位、循环计数器等。

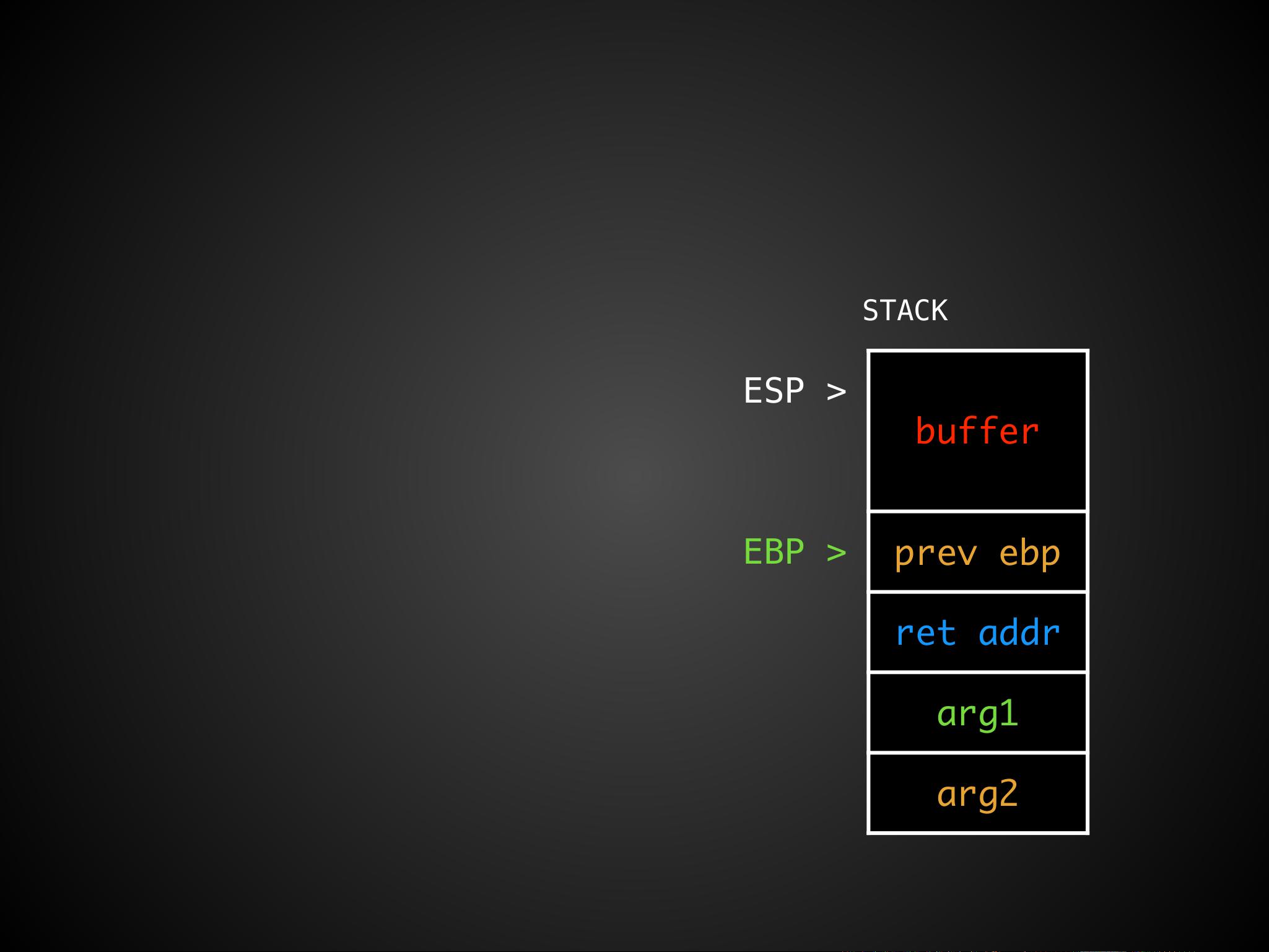

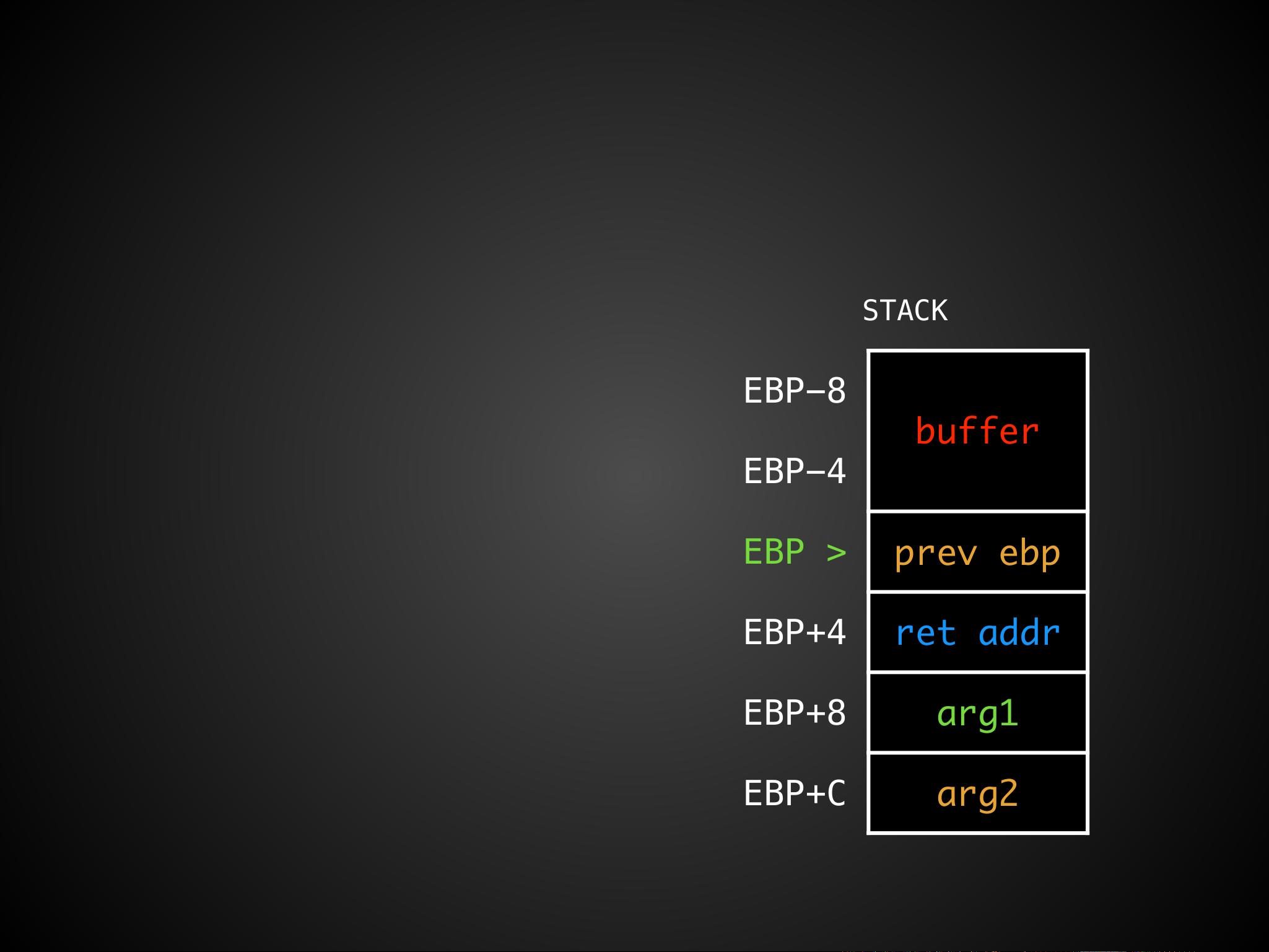

FunctionCall部分展示了函数调用时的栈布局。在常规函数调用中,参数会先压入堆栈,然后跳转到函数的入口地址执行。然而,在栈溢出后,如果能控制返回地址,攻击者可以通过精心构造的payload(有效负载)来决定程序执行的下一条指令。

例如,当函数`F1`的参数被溢出覆盖后,攻击者可以设置`ESP`(栈指针)指向一个存储了特定指令的内存区域,然后通过调用`call F1`,使得这些指令被执行,实现了非预期的功能。这个过程可能涉及到将`retaddr`(返回地址)和后续参数重新安排在栈上,以便形成一个有效的ROP链。

文档中还提及了`voidF1`函数的栈布局,展示了栈溢出后如何调整堆栈指针(ESP)和基址寄存器(EBP),以确保正确的指令执行顺序。通过使用`push ebp`、`move bp, esp`和`sub esp, 8`等操作,攻击者可以精确地控制堆栈内存的布局,以执行他们的ROP策略。

"ROP轻松谈"提供了对栈溢出漏洞利用的深入剖析,特别是展示了如何通过精心构造的返回地址和payload,利用ROP技术绕过传统的防御机制,执行恶意代码。理解并掌握这种技术对于安全研究人员、漏洞修复者以及防御措施的设计者来说都至关重要。

2021-08-29 上传

154 浏览量

2021-09-30 上传

2021-10-13 上传

2021-04-29 上传

2019-11-04 上传

2022-12-16 上传

2019-11-07 上传