揭秘主流数据库SQL注入攻击原理与实战示例

需积分: 10 159 浏览量

更新于2024-07-23

收藏 7.68MB DOC 举报

SQL注入攻击是一种常见的网络安全威胁,尤其针对基于Web平台的应用程序。它利用程序员在处理用户输入时未充分验证和转义,导致恶意用户能够构造SQL查询,从而获取、修改或删除数据库中的数据,甚至执行非法操作。本文将重点讨论主流数据库中的SQL注入攻击,以Access数据库为例进行剖析。

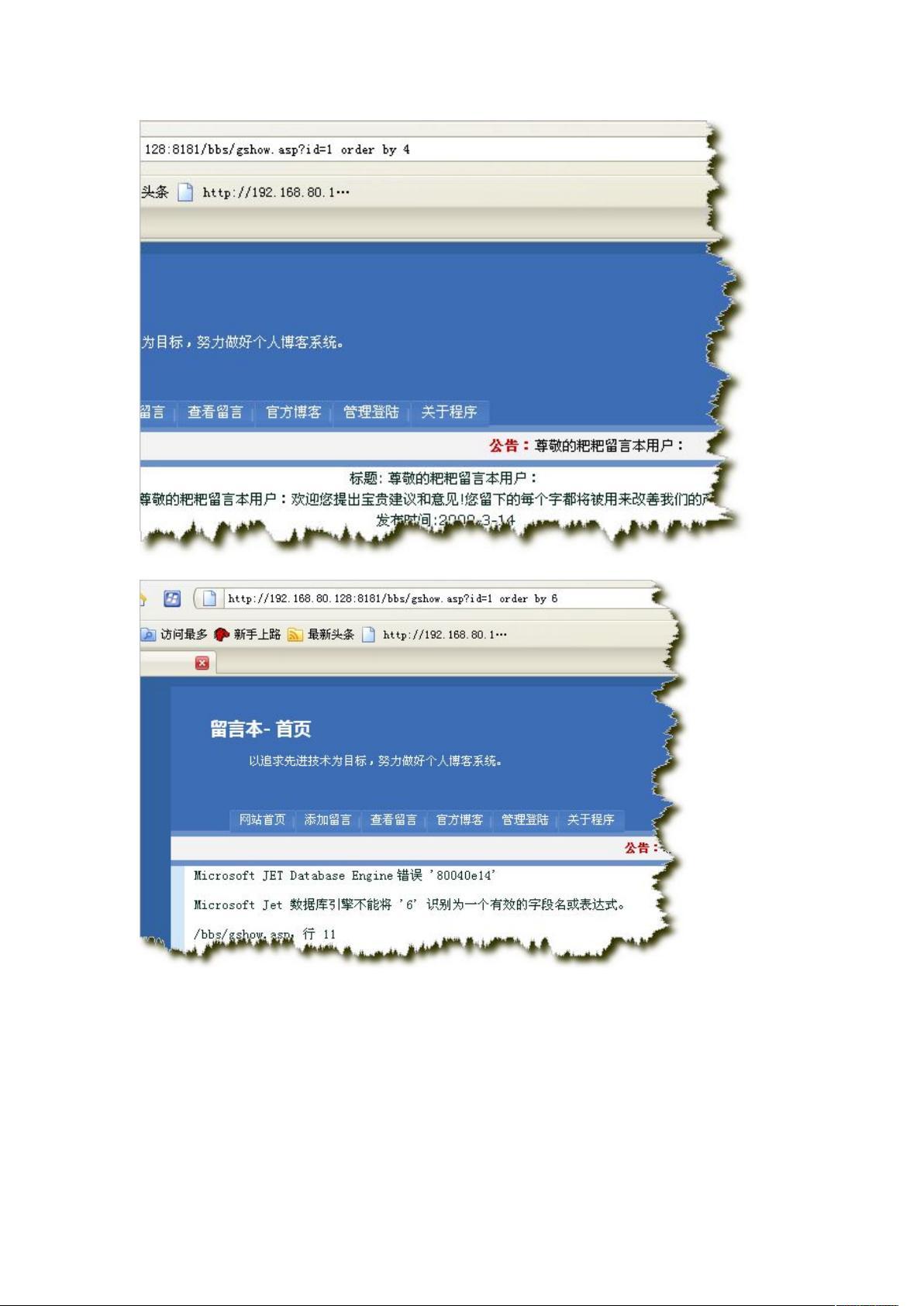

在ASP(Active Server Pages)结合Access数据库的环境中,如许多早期国内网站所采用的架构,安全风险尤为突出。例如,一个留言板程序的代码片段展示了如何未经过滤地使用`request.QueryString("id")`来检索公告内容。当用户输入被恶意利用时,攻击者可以通过URL参数`id`注入自定义SQL语句,进而访问或操纵数据库。

攻击者在开始测试前通常并不了解目标系统的具体细节,这被称为“黑盒测试”。他们首先尝试判断数据库类型,因为ASP支持多种数据库,如Access和MS SQL Server。针对Access数据库,攻击者可能会发送特定的SQL查询来探测是否存在特定模式,如检测是否存在`master`表或特定字段的存在。

具体步骤可能包括:

1. **盲注试探**:发送包含特殊字符的SQL查询,观察服务器响应的变化,以识别SQL解析错误或特定数据的存在。

- 如果返回的是预期的错误消息,可能提示使用的是Access,因为Access不支持某些高级SQL特性。

- 如果返回的数据与预期不符,可能是其他数据库类型。

2. **数据泄露**:一旦确定了数据库类型,攻击者可以构造更精确的查询,尝试获取敏感数据,如用户名、密码、数据库结构等。

- 例如,使用`SELECT * FROM users WHERE username = ' OR 1=1; --`,此查询可能会返回所有用户信息,如果SQL注入成功。

3. **权限提升**:进一步,攻击者可能试图执行带有危险操作的SQL,如删除记录、修改数据或执行系统命令,破坏数据库的完整性。

4. **利用注入漏洞实施攻击**:利用发现的漏洞,攻击者可以进行SQL注入攻击,如执行SQL注入式XSS攻击,创建或删除用户账户,或者获取对数据库的完全控制。

防范SQL注入攻击的关键在于:

- **参数化查询**:在服务器端正确处理和预编译用户输入,防止SQL字符串被恶意解释。

- **输入验证**:对用户输入进行严格的格式检查和清理,避免直接拼接到SQL语句中。

- **最小权限原则**:数据库用户只应具有执行所需最低权限,限制潜在破坏范围。

- **使用参数化存储过程**:减少直接暴露的SQL执行路径,提高安全性。

理解SQL注入攻击的原理、检测手段以及防御措施对于保护Web应用程序至关重要,随着网络环境的发展,持续更新安全策略和工具以对抗不断演变的攻击手段是必不可少的。

2019-07-09 上传

2020-03-10 上传

2010-05-14 上传

2021-09-19 上传

2020-10-30 上传

2021-09-19 上传

点击了解资源详情

点击了解资源详情

minibird

- 粉丝: 2

- 资源: 13

最新资源

- C语言快速排序算法的实现与应用

- KityFormula 编辑器压缩包功能解析

- 离线搭建Kubernetes 1.17.0集群教程与资源包分享

- Java毕业设计教学平台完整教程与源码

- 综合数据集汇总:浏览记录与市场研究分析

- STM32智能家居控制系统:创新设计与无线通讯

- 深入浅出C++20标准:四大新特性解析

- Real-ESRGAN: 开源项目提升图像超分辨率技术

- 植物大战僵尸杂交版v2.0.88:新元素新挑战

- 掌握数据分析核心模型,预测未来不是梦

- Android平台蓝牙HC-06/08模块数据交互技巧

- Python源码分享:计算100至200之间的所有素数

- 免费视频修复利器:Digital Video Repair

- Chrome浏览器新版本Adblock Plus插件发布

- GifSplitter:Linux下GIF转BMP的核心工具

- Vue.js开发教程:全面学习资源指南