Windows DFIR实战指南:取证、响应与分析

需积分: 5 78 浏览量

更新于2024-06-14

1

收藏 46.59MB PDF 举报

"Windows DFIR数字取证与事件响应是网络安全领域的重要组成部分,涉及对Windows系统的数字证据收集和安全事件响应。这份手册详细介绍了Windows DFIR的流程和关键步骤,包括事件响应、证据收集与提取、磁盘证据分析、LIVE分析及响应、后门排查以及入侵分析等。"

Windows DFIR(数字取证与事件响应)是处理网络安全事件的关键方法,它通过一系列系统化的过程来识别、调查并应对网络攻击。以下是对这一主题的深入解析:

1. **事件响应流程**

- **准备阶段**:建立专业的应急响应团队,制定应急响应计划,包括通信协议和角色分配,确保具备必要的工具和资源,并进行安全培训以提高团队响应能力。

- **识别阶段**:监控网络活动,使用自动化工具如入侵检测系统和防病毒软件来发现可疑行为,同时接收并处理安全事件报告。

- **遏制阶段**:确认事件后,迅速限制其影响,隔离受感染系统,保存相关日志和数据。

- **调查阶段**:对受影响系统进行详细取证分析,包括日志、内存和网络流量等,以了解攻击细节。

- **根除阶段**:消除恶意软件,修复系统漏洞,防止再次感染。

- **恢复阶段**:恢复受影响的服务,更新防护措施,并进行事后分析以改善未来响应。

- **审查和改进阶段**:评估整个事件处理过程,找出不足,优化流程和策略。

2. **证据收集与提取**

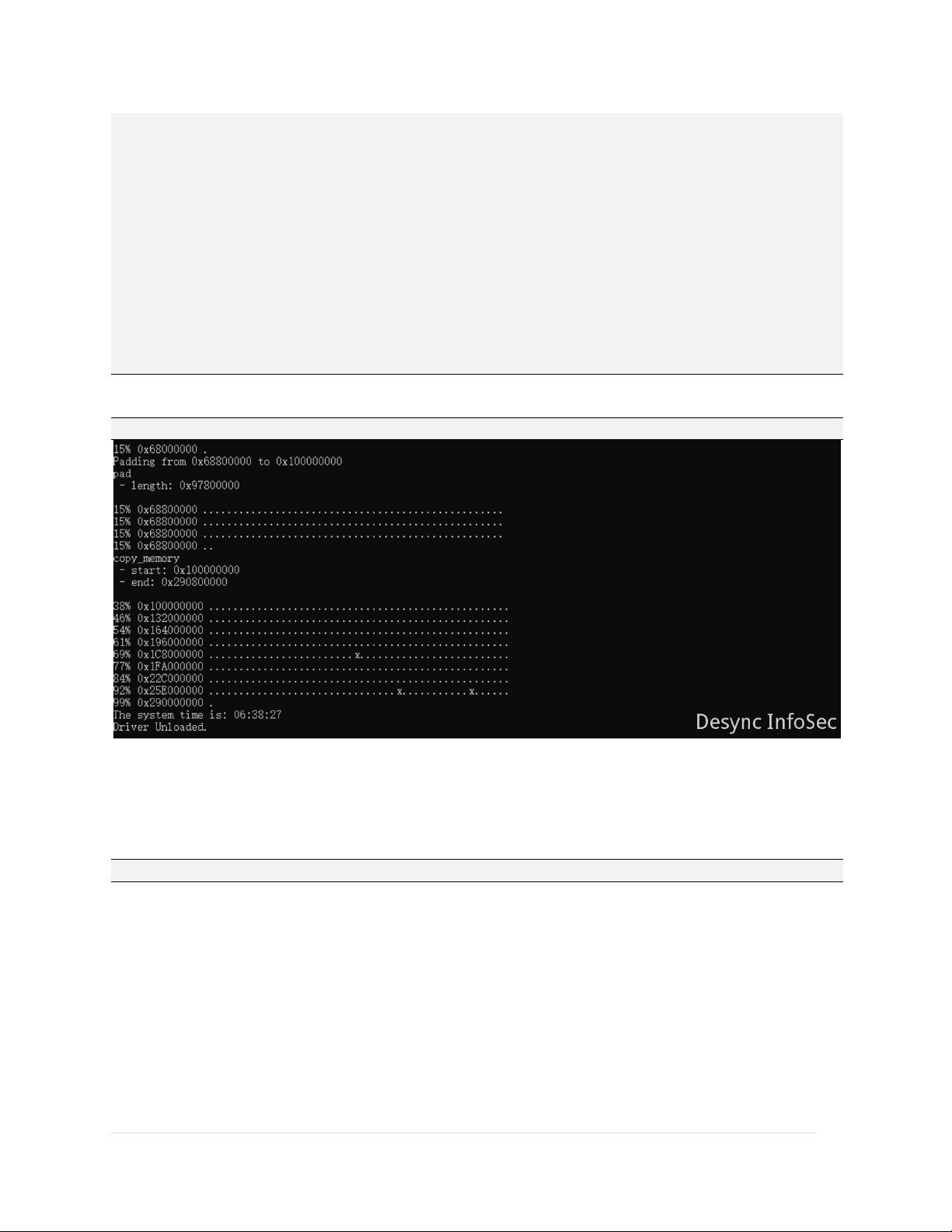

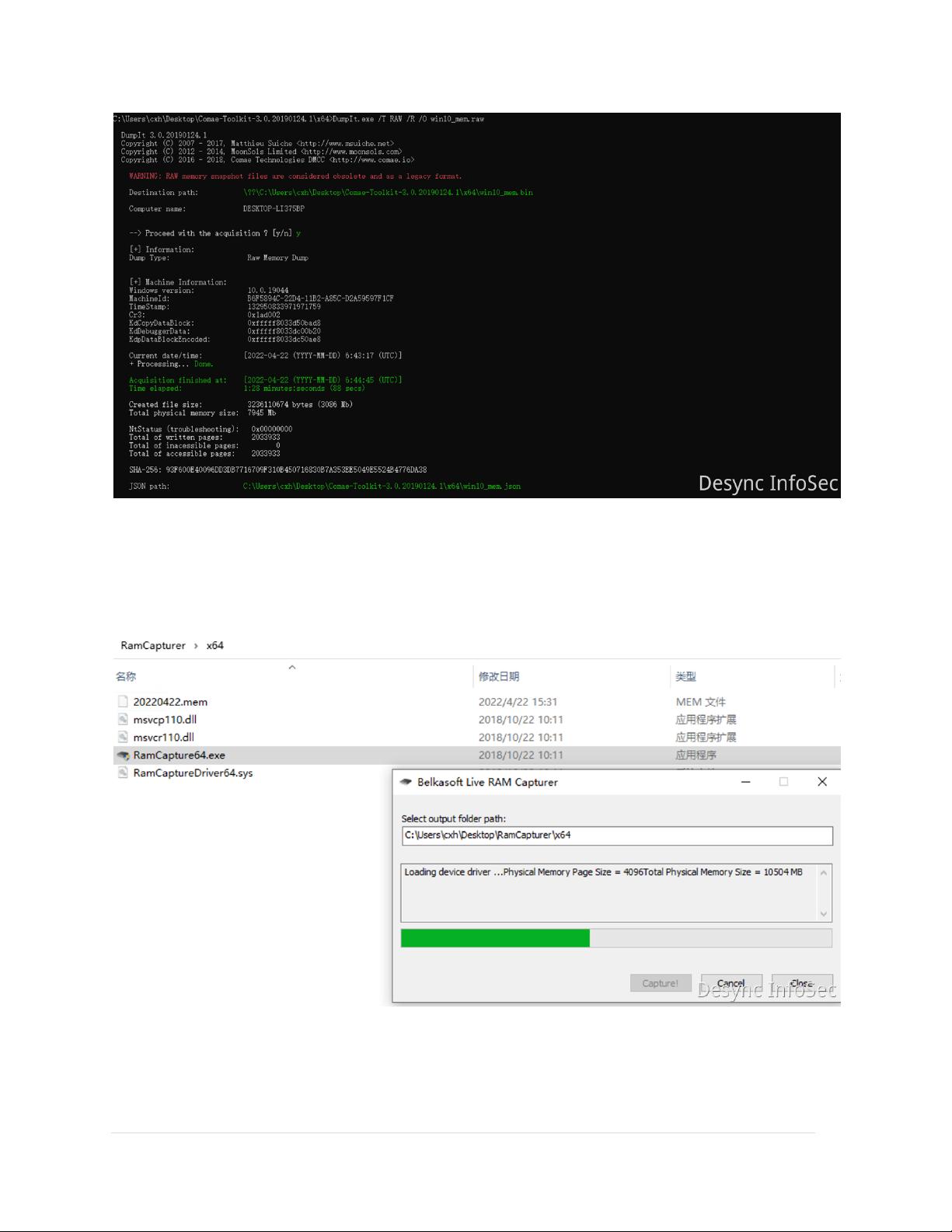

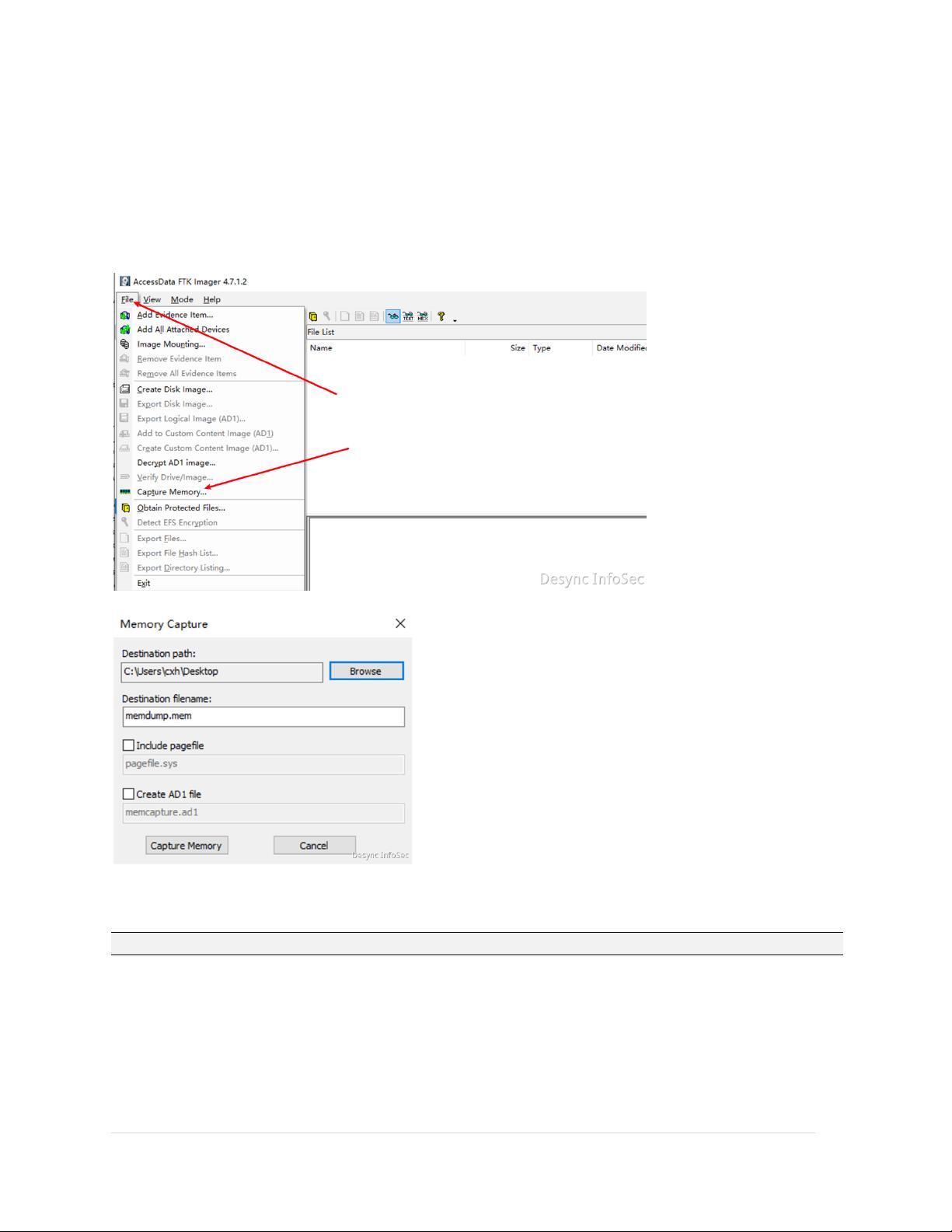

- **易失性证据**:包括系统运行状态、自启动项和内存,这些数据需要快速收集,因为重启或关闭系统可能导致它们丢失。

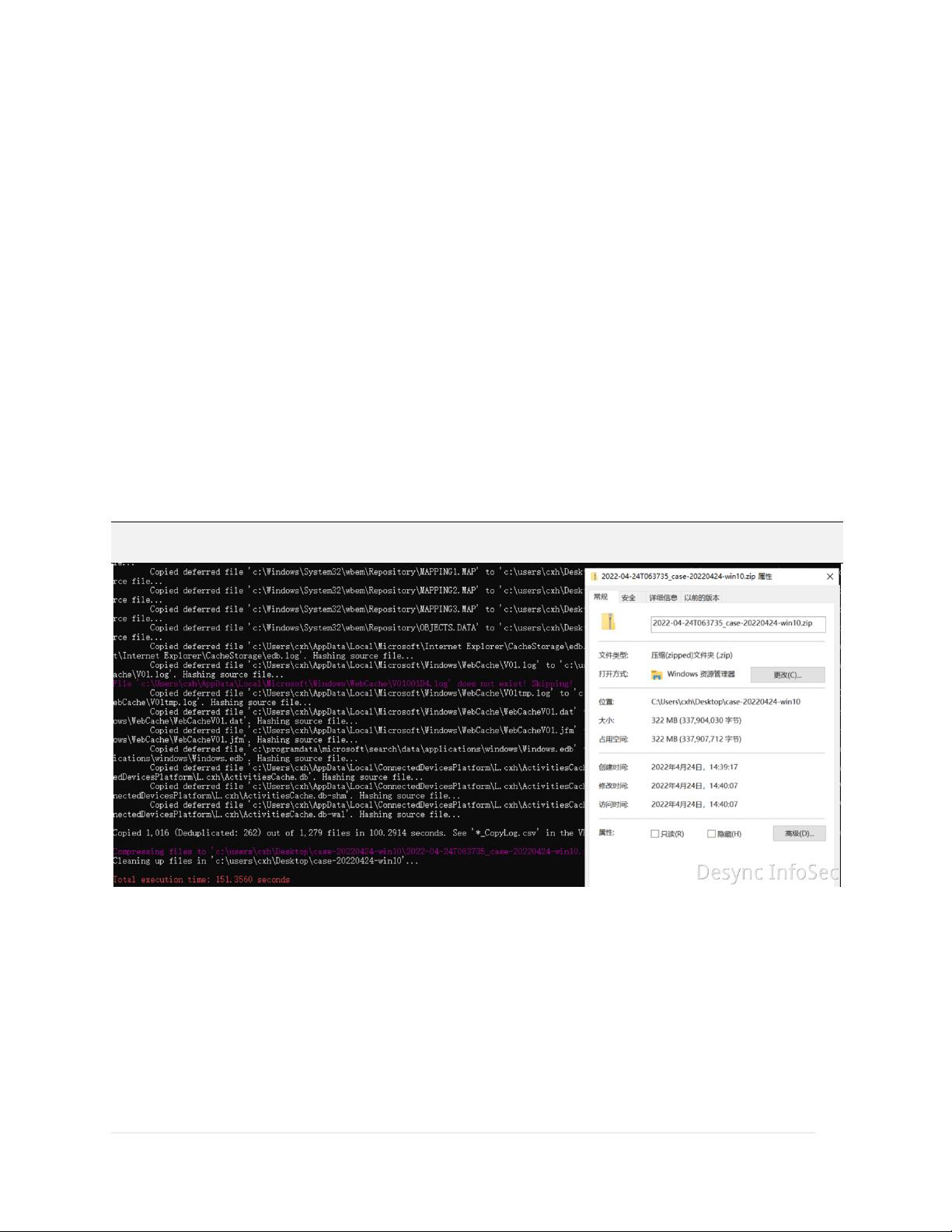

- **磁盘证据**:使用工具如KAPE、CyLR进行分类收集,包括卷影副本和磁盘镜像,以获取持久性的系统信息。

3. **LIVE分析及响应**

- **网络连接分析**:实时监控网络流量,识别异常连接。

- **进程分析**:检查运行中的进程,查找可疑行为。

- **文件系统分析**:现场分析文件系统,尤其是MFT,以发现篡改或隐藏的文件。

- **用户分析**:调查用户活动,寻找异常登录或权限变化。

4. **后门排查**

- **自启动位置**:检查可能的启动点,如注册表、启动文件夹等。

- **Windows服务**:验证服务的合法性,防止恶意服务隐藏。

- **计划任务**:查找异常任务,避免定时触发的恶意活动。

- **DLL劫持**:识别和修复DLL搜索路径中的安全问题,如Phantom DLL劫持和DLL Side-Loading。

- **WMI后门**:分析Windows Management Instrumentation (WMI)事件,识别潜在的后门。

5. **入侵分析**

- **凭据窃取**:调查RDP弱口令、键盘记录器等手段,了解攻击者如何获取访问权限。

- **其他入侵技术**:包括但不限于恶意软件分析、网络钓鱼、社会工程学等。

Windows DFIR是一个全面的过程,涵盖从预防到恢复的各个阶段,涉及多方面的技术和策略,目的是保护组织免受网络安全威胁,并在遭受攻击时能够迅速恢复和反击。理解和熟练应用这些知识对于任何IT安全专业人员来说都是至关重要的。

2025-03-10 上传

2025-03-10 上传

IT技术伪专家

- 粉丝: 1100

最新资源

- 利用dlib库实现99.38%精确度的人脸识别技术

- 深入解析AT91 NAND控制器的技术要点

- React Cube Navigation:实现Instagram故事风格的3D立方体导航

- STM32控制ESP8266实现OneNet云MQTT开关控制源代码示例

- 深入探索多边形有效边表填充算法原理与实现

- Gitblit Windows版搭建开源项目服务器指南

- C++教学管理系统:详解与调试

- React Native集成JPush插件教程与Android平台支持

- TravelFeed帖子的tf内容呈现器技术解析

- Android四页面Activity跳转实战教程

- Ruby编程语言第二天习题解答详解

- 简化伺服调试:探索ServoPlus Arduino库的新特性

- 惠普hp39gs计算器使用指南解析

- STM32F103与VL53L0X红外测距模块的集成方案

- 北大青鸟y2CRM系统结业项目源码及需求分析

- 深入解析贴吧扫号机的操作与功能