利用MS17-010永恒之蓝漏洞攻破Win7靶机教程

需积分: 0 142 浏览量

更新于2024-08-03

1

收藏 2.52MB DOCX 举报

永恒之蓝漏洞(MS17-010),也称为SMB EternalBlue,是2017年微软Windows系统中发现的一个高危漏洞,主要影响的是Server Message Block (SMB) 协议,这是一个在局域网中广泛使用的文件共享协议。该漏洞存在于Windows操作系统中的Server Message Block(SMBv1和SMBv2)组件,当它处理特定类型的数据包时,可能会导致远程代码执行,使得攻击者能够控制受影响的系统。

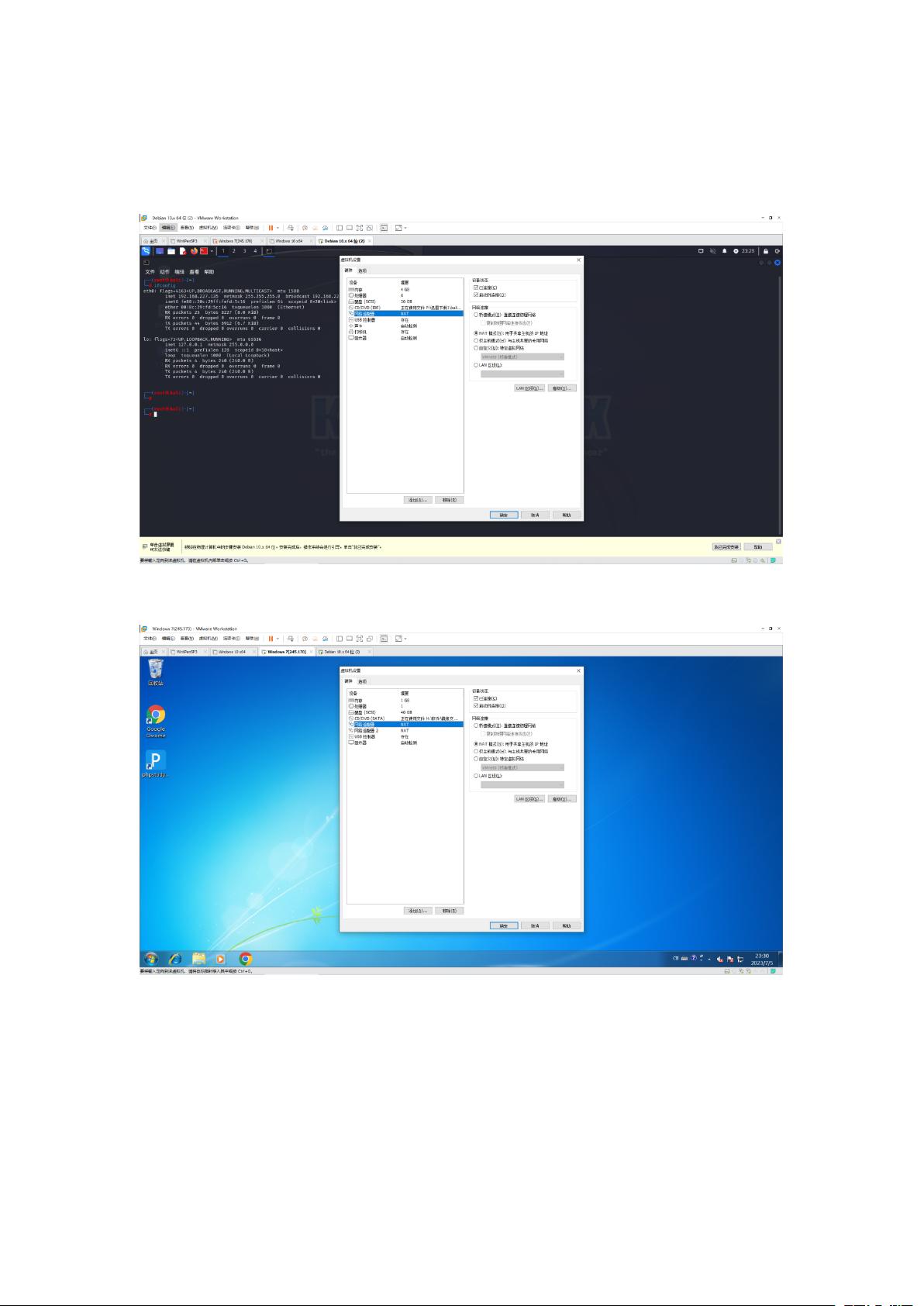

确认攻击机和靶机的工作模式至关重要,因为NAT(网络地址转换)环境可能会影响攻击流程。攻击机通常是Kali Linux这样的渗透测试工具,而靶机则可能是Windows 7或其他易受攻击的操作系统。在实际操作中,攻击者会首先通过命令行(如在Kali上使用ifconfig获取攻击机IP,以及在Windows靶机上使用ipconfig获取靶机IP)来定位它们的网络位置。

一旦找到靶机的IP地址,攻击者会使用Nmap工具进行服务扫描,检测445端口是否开放,因为永恒之蓝漏洞正是针对这个端口的。发现445端口开放后,攻击者会通过Metasploit Framework(MSF),这是一种流行的渗透测试框架,寻找并选择名为"ms17-010"的攻击脚本,用于利用这一漏洞。

在Metasploit中,攻击者会调整攻击参数,例如设置目标端口RPORT为445(已预设),然后确认目标IP(RHOSTS)是否正确配置。通过输入setRHOSTS命令并指定靶机IP,如192.168.227.132,检查选项设置确保漏洞利用准备就绪。接着,通过输入exploit或run命令,发起正向连接,从而利用漏洞获取到Win7靶机的shell权限。

获取shell权限后,攻击者可以进一步执行后渗透攻击,如获取靶机屏幕截图以了解其运行的应用程序,如发现靶机正在使用phpstudy搭建开发环境。使用Meterpreter命令行(shell)进入靶机的cmd,可以进行系统管理任务,包括查看网络接口配置(可能出现乱码,因编码不一致)。

通过输入chcp 437命令,攻击者可以解决跨平台编码问题,以便在靶机上自由地读取和下载文件。最后,通过exit命令返回到攻击机的监听器,结束了此次漏洞利用过程。

MS17-010永恒之蓝漏洞利用涉及到了攻击者如何利用Windows系统中的漏洞进行远程攻击,从网络探测、目标识别、利用漏洞获取shell权限到后续的渗透操作,每一个步骤都需要精确且熟练的操作。这个案例提醒我们,保持系统的更新和安全补丁的及时安装对于防止此类攻击至关重要。

2022-04-19 上传

2023-09-05 上传

2023-05-03 上传

2024-11-06 上传

2023-06-06 上传

2024-03-09 上传

2023-09-01 上传

KEVIN_404NOTFOUND

- 粉丝: 0

- 资源: 1

最新资源

- example-website:在以下网站发布事件的示例网站

- 学习201

- 电力设备行业:特斯拉产能加速扩建,光伏平价时代方兴未艾.rar

- TechAvailabilityBot

- whoistester WrapEasyMOnkey:查看monkeyrunner 脚本的交互jython 库-开源

- vc游戏编程库的源程序,如A*算法 A星算法 AStar自动寻路算法

- GenomicProcessingPipeline:用于处理“原始”基因组数据的管道(全基因组测序,RNA测序和靶标捕获测序)

- 行业文档-设计装置-一种制备弯曲钢绞线的装置.zip

- config-server-data

- 蓝桥杯嵌入式 mcp4017 iic

- com.tencent.mtt.apkplugin.ipai9875.zip

- kokoa-talk:带有克隆编码(HTML,CSS)

- TaTeTi:TaTeTi多人游戏(进行中)

- 下午

- the-button-clicker:自动按下 reddit 上的“按钮”的 chrome 扩展

- 行业文档-设计装置-一种切纸机的斜刀连动机构.zip