ASP代码审计:从源码到权限获取的深度分析

需积分: 14 191 浏览量

更新于2024-09-09

收藏 2.84MB PDF 举报

"Asp代码审计案例分析"

在进行Asp代码审计时,我们的目标是发现潜在的安全漏洞,以防止APT攻击(高级持续性威胁)并确保系统的安全性。本案例中,任务涉及到对一个与电网公司相关的项目进行深入审计,以获取特定的项目信息。

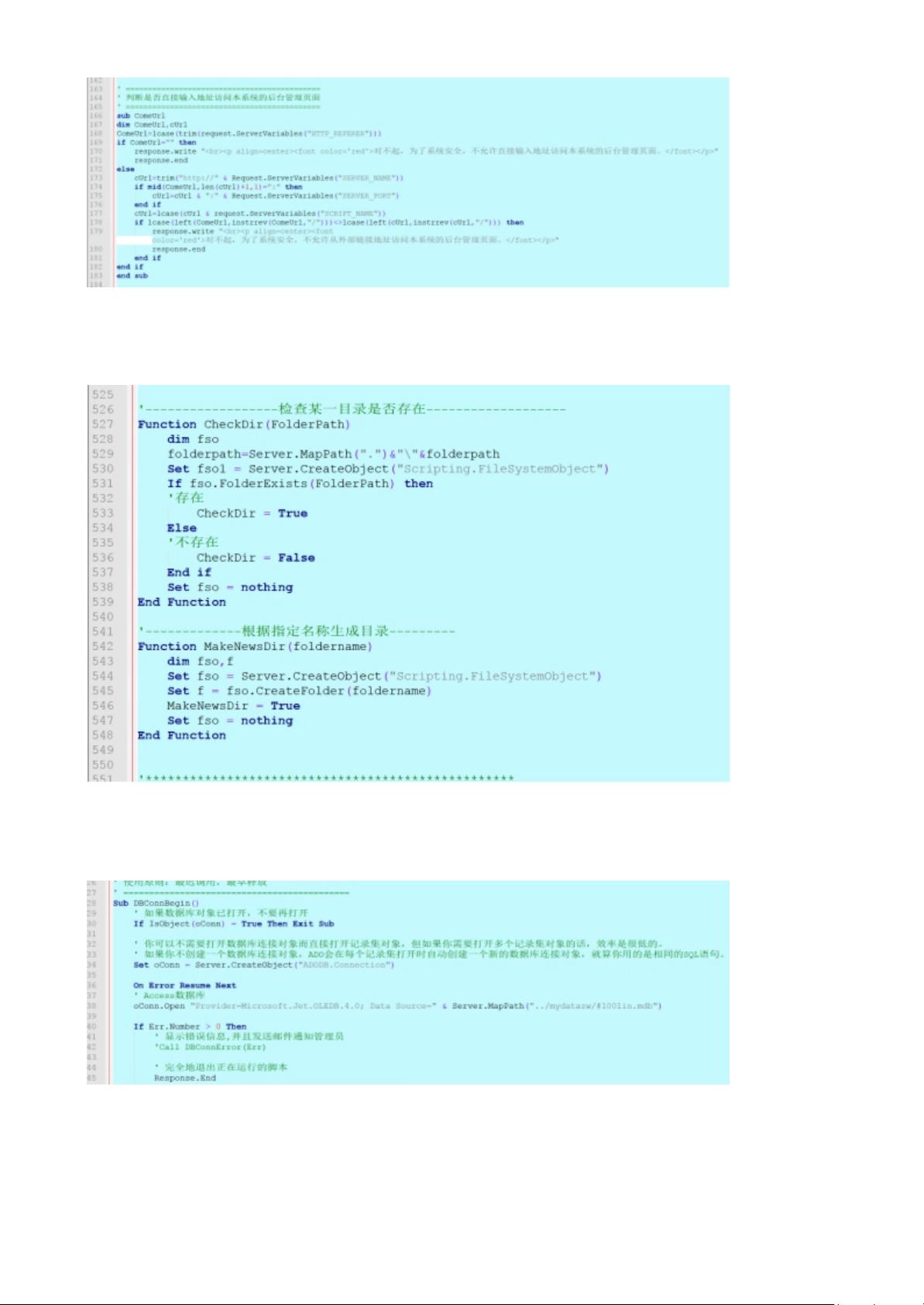

首先,我们了解到该电网公司的某项目可能由一家特定的开发公司负责,因此我们首先要找到这家开发公司。通过对外宣传网站,我们获取了服务器权限,并下载了源码模板。源码审计是整个过程的关键步骤,它包括对主要文件的审查,如`FuncƟon.asp`和`Startup.asp`。

`Function.asp`包含了来源验证和注入验证。由于目标服务器有WAF(Web应用防火墙),直接的注入尝试可能会被阻止,所以我们不得不放弃这一路径。同时,错误处理机制和XSS字符处理也是审计的重点,需要确保它们能有效防止跨站脚本攻击。

`Startup.asp`则涉及IIS6和IIS7 PHP版本的配置。我们需要检查当无法执行时,是否可以通过备份数据库来获取敏感数据。此外,`includehead.asp`文件用于新闻显示,而`check_si.asp`主要用于防止GET注入。在新版本中,还添加了POST注入的防护,但服务器的响应速度问题可能会影响注入测试,需要使用二分法来确定列名数。

在审计过程中,发现了越权访问漏洞。通过构造特定的referrer和参数,可以绕过权限限制。这个漏洞允许匿名上传图片,进一步可以利用此功能备份出webshell。然而,目标服务器未开启远程桌面,但我们可以通过修改注册表项(`REGADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server/vfDenyTSConnections/t REG_DWORD /d00000000/f`)来开启远程桌面连接。

一旦获得MSSQL数据库的访问权限,就可以查看在线机器并定位目标人物。通过推送payload并反弹shell,我们可以获取到目标人物的桌面截图,以确认其身份。最后,通过这种方式,我们成功地获取了目标人物的某个xls文件,完成了任务。

此案例展示了Asp代码审计的重要性,以及在遇到复杂安全环境时如何逐步分析和突破。通过深入的源码审计,我们可以识别和修复潜在的安全风险,防止数据泄露或恶意攻击。同时,这也强调了在进行系统审计时,对于不同层面的安全防护措施(如WAF、错误处理、XSS防护等)的综合理解和运用。

2013-06-14 上传

2013-07-31 上传

2012-08-04 上传

2021-08-09 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

holeblack

- 粉丝: 0

- 资源: 1

最新资源

- 构建基于Django和Stripe的SaaS应用教程

- Symfony2框架打造的RESTful问答系统icare-server

- 蓝桥杯Python试题解析与答案题库

- Go语言实现NWA到WAV文件格式转换工具

- 基于Django的医患管理系统应用

- Jenkins工作流插件开发指南:支持Workflow Python模块

- Java红酒网站项目源码解析与系统开源介绍

- Underworld Exporter资产定义文件详解

- Java版Crash Bandicoot资源库:逆向工程与源码分享

- Spring Boot Starter 自动IP计数功能实现指南

- 我的世界牛顿物理学模组深入解析

- STM32单片机工程创建详解与模板应用

- GDG堪萨斯城代码实验室:离子与火力基地示例应用

- Android Capstone项目:实现Potlatch服务器与OAuth2.0认证

- Cbit类:简化计算封装与异步任务处理

- Java8兼容的FullContact API Java客户端库介绍