Python反序列化技术实现免杀:隐藏执行特征与案例分析

需积分: 0 166 浏览量

更新于2024-08-05

收藏 1.37MB PDF 举报

"Python反序列化实现免杀技术详解"

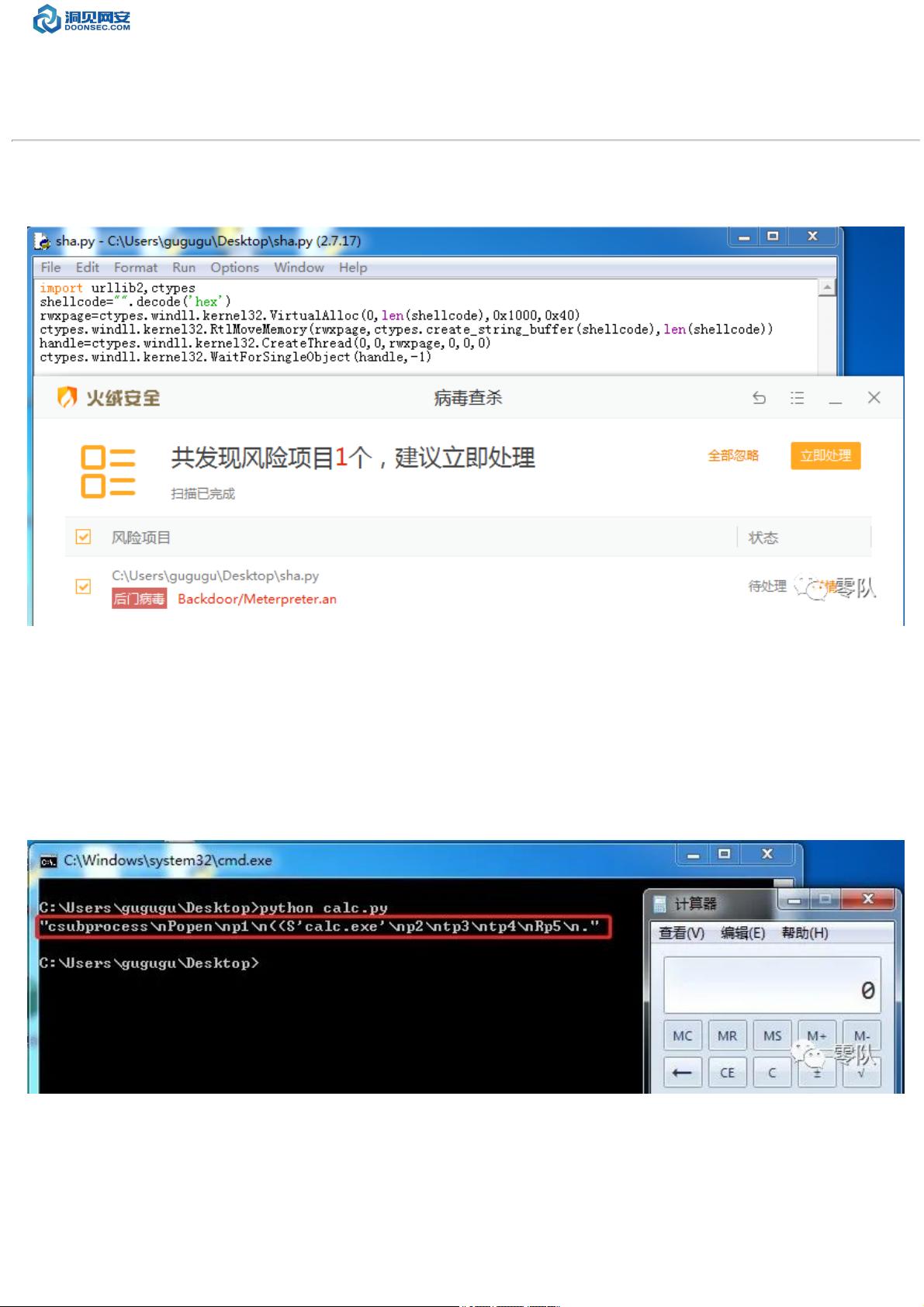

本文主要介绍了如何利用Python的反序列化机制来构建一种免杀的shellcode加载器,以规避安全软件的检测。作者在研究Python shellcode加载器时发现,常规的加载器容易被安全软件识别并阻止,因此提出了一种基于反序列化的解决方案。

在Python中,`__reduce__`是一个特殊方法,当对象需要被pickle(序列化)时会被调用。这个方法可以返回一个元组,元组的第一个元素是一个可调用对象,它将在反序列化时被用来重建对象。因此,通过精心设计`__reduce__`的方法,我们可以使其在反序列化过程中执行自定义的代码。

以下是一个简单的例子:

```python

import subprocess

import cPickle

class Gugu(object):

def __reduce__(self):

return (subprocess.Popen, (('calc.exe',),))

ret = cPickle.dumps(Gugu())

print(repr(ret))

cPickle.loads(ret)

```

在这个示例中,`Gugu`类的`__reduce__`方法定义了在反序列化时调用`subprocess.Popen`来启动计算器。序列化后的数据保存在`ret`中,然后通过`cPickle.loads`进行反序列化,这将触发`__reduce__`中的命令执行,从而启动计算器。

利用这一特性,可以将恶意代码包装在`__reduce__`中,使得在反序列化时执行这些代码,而从表面看,代码仅执行了反序列化操作,降低了被安全软件检测到的可能性。这种方法能够帮助隐藏代码执行的特征,如`exec`、`eval`、`os.system`或`subprocess.Popen`等,这些通常会被安全软件视为潜在的威胁。

然而,值得注意的是,尽管这种方法可以绕过静态分析,动态行为分析或者更复杂的安全措施可能仍然能够检测到这种免杀技术。因此,实际应用中可能需要结合其他混淆和加密手段来进一步提高隐蔽性。

此外,反序列化漏洞常常被用作攻击手段,例如在某些Python库中,不安全的反序列化可能导致远程代码执行。因此,不仅要了解如何利用反序列化来规避检测,还应当注意其潜在的安全风险,避免在自己的代码中引入类似漏洞。

总结起来,Python的反序列化机制提供了一种方式来隐蔽地执行代码,但这种方法并不能保证完全免杀。为了增强安全性,开发者应谨慎使用反序列化,并时刻关注可能的滥用风险。同时,安全研究人员需要持续更新检测策略,以应对日益复杂的免杀技术。

2022-08-03 上传

2019-08-10 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

萱呀

- 粉丝: 30

- 资源: 354

最新资源

- ES管理利器:ES Head工具详解

- Layui前端UI框架压缩包:轻量级的Web界面构建利器

- WPF 字体布局问题解决方法与应用案例

- 响应式网页布局教程:CSS实现全平台适配

- Windows平台Elasticsearch 8.10.2版发布

- ICEY开源小程序:定时显示极限值提醒

- MATLAB条形图绘制指南:从入门到进阶技巧全解析

- WPF实现任务管理器进程分组逻辑教程解析

- C#编程实现显卡硬件信息的获取方法

- 前端世界核心-HTML+CSS+JS团队服务网页模板开发

- 精选SQL面试题大汇总

- Nacos Server 1.2.1在Linux系统的安装包介绍

- 易语言MySQL支持库3.0#0版全新升级与使用指南

- 快乐足球响应式网页模板:前端开发全技能秘籍

- OpenEuler4.19内核发布:国产操作系统的里程碑

- Boyue Zheng的LeetCode Python解答集