PHP安全漏洞详解:从命令注入到CSRF

需积分: 32 175 浏览量

更新于2024-07-28

收藏 1.05MB PDF 举报

"PHP漏洞大全"

PHP是一种广泛应用的开源脚本语言,尤其在Web开发领域占据着重要地位。然而,随着其普及,PHP应用程序的安全问题也日益凸显。以下是对标题和描述中提到的PHP漏洞的详细解释:

1. **命令注入(Command Injection)**:攻击者通过输入恶意的命令到PHP脚本中,使得服务器执行非预期的系统命令。这通常发生在使用`system()`, `exec()`, `passthru()`, `shell_exec()`或`popen()`等函数时,没有对用户输入进行充分的验证和过滤。

2. **eval注入(Eval Injection)**:`eval()`函数允许执行一个字符串作为PHP代码,如果用户能够控制这个字符串,他们可以执行任意的PHP代码,从而导致严重的安全风险。

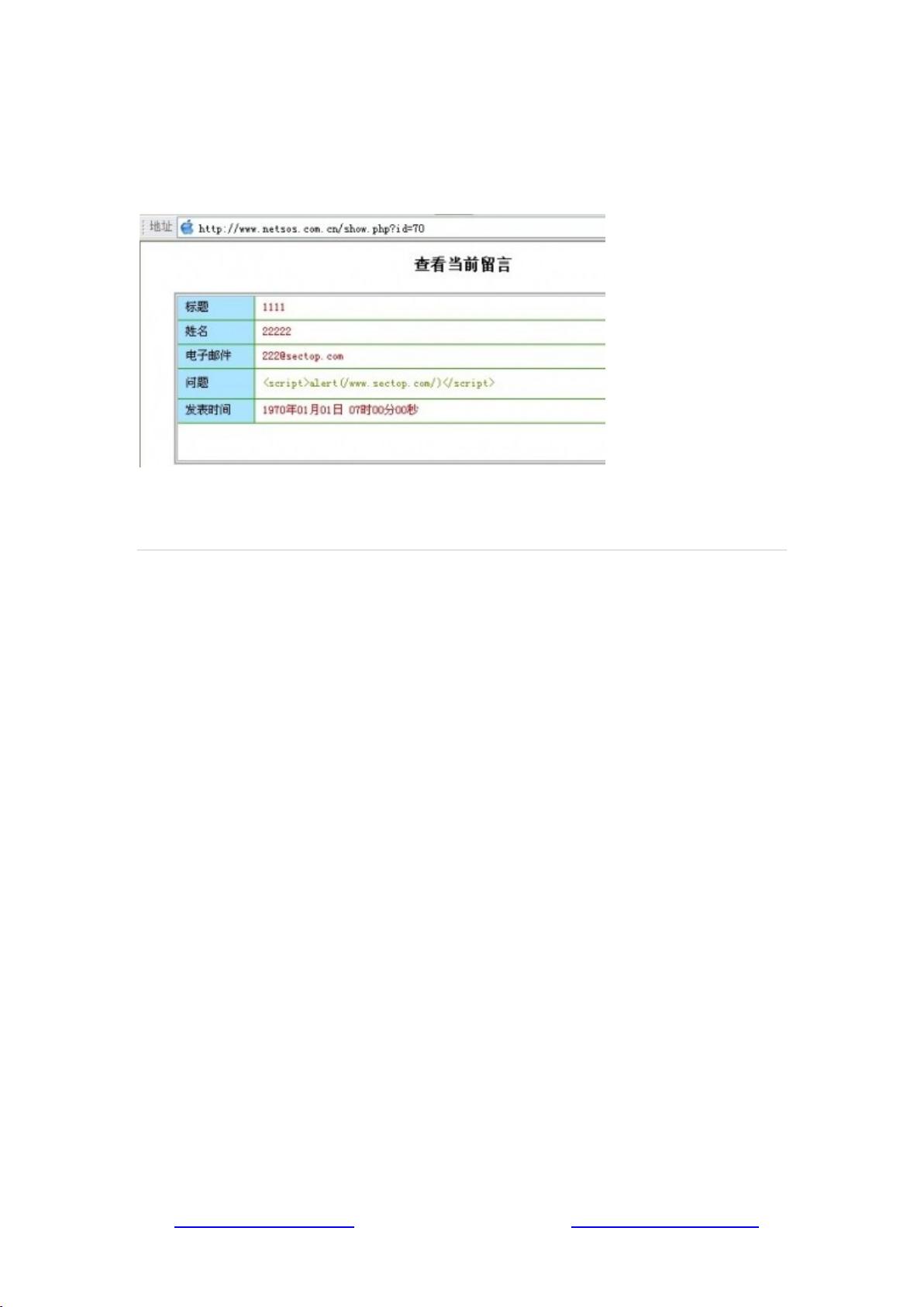

3. **客户端脚本攻击(Script Insertion)**:也称为跨站脚本(XSS),攻击者通过注入恶意JavaScript或其他客户端脚本,欺骗用户执行有害操作,如窃取cookie信息。

4. **跨网站脚本攻击(Cross-Site Scripting, XSS)**:与上同义,XSS漏洞允许攻击者在用户的浏览器上执行代码,影响用户与网站的交互,可能导致信息泄露、会话劫持等。

5. **SQL注入攻击(SQL Injection)**:当PHP应用不正确地处理用户输入的数据并将其拼接到SQL查询中,攻击者可以通过构造恶意输入,执行未授权的数据库操作,如获取敏感数据、修改或删除记录。

6. **跨网站请求伪造攻击(Cross-Site Request Forgery, CSRF)**:攻击者诱使用户在不知情的情况下执行非预期的Web请求,例如模拟用户进行转账或修改个人信息。

7. **Session会话劫持(Session Hijacking)**:攻击者通过获取用户的session ID来冒充用户身份,访问其账户信息。

8. **Session固定攻击(Session Fixation)**:攻击者迫使用户使用已知的session ID,然后在用户登录后利用该ID进行会话劫持。

9. **HTTP响应拆分攻击(HTTP Response Splitting)**:攻击者通过在HTTP响应头中注入换行符,操控响应内容,可能用于执行跨站脚本攻击或缓存毒化。

10. **文件上传漏洞(File Upload Attack)**:允许攻击者上传恶意文件到服务器,可能包含后门或病毒,进一步攻击系统。

11. **目录穿越漏洞(Directory Traversal)**:通过构造特定的路径字符串,攻击者可以访问服务器上的非预期目录,甚至读取、修改或删除敏感文件。

12. **远程文件包含攻击(Remote Inclusion)**:通过包含远程文件,攻击者可以执行服务器上的恶意代码,通常涉及`include()`或`require()`函数。

13. **动态函数注入攻击(Dynamic Variable Evaluation)**:攻击者利用动态变量执行恶意代码,例如`$var = 'system'; $var('rm -rf /');`。

14. **URL攻击(URL Attack)**:攻击者通过构造特殊URL,触发PHP解析错误或执行不当的代码。

15. **表单提交欺骗攻击(Spoofed Form Submissions)**:伪造表单提交,可能用于执行非法操作或绕过权限验证。

16. **HTTP请求欺骗攻击(Spoofed HTTP Requests)**:模拟合法用户发起HTTP请求,可能用于执行CSRF攻击或其他恶意操作。

了解这些漏洞是防止PHP应用程序受到攻击的关键。开发者应遵循最佳实践,如输入验证、输出编码、参数化查询、安全配置PHP环境(如禁用不安全的函数)、使用HTTPS、定期更新PHP版本以及部署CSRF令牌等措施,以增强应用的安全性。同时,定期进行安全审计和漏洞扫描也是确保安全的重要环节。

240 浏览量

441 浏览量

159 浏览量

376 浏览量

2018-05-16 上传

316 浏览量

adaii

- 粉丝: 0

- 资源: 4

最新资源

- torch_cluster-1.5.6-cp38-cp38-win_amd64whl.zip

- librtmp zlib openssl源码 编译方法 编译工具 编译好的librtmp.lib合集.zip

- gimp-plugin-helloworld:GIMP插件Hello World示例

- doncidomper

- matlab的slam代码-LIR-SLAM:基于MATLAB的SLAM

- 统一配置文件操作接口INI_XML_JSON_DB_ENDB

- sanic-dispatcher:Sanic的Dispatcher扩展,还可以用作Sanic到WSGI的适配器

- 歌词

- torch_sparse-0.6.5-cp36-cp36m-linux_x86_64whl.zip

- hello:你好科尔多瓦

- redis-5.0.8.zip

- pretweetify-crx插件

- 人力资源管理企业文化PPT

- my-repo-from-remote:此存储库是从Github创建的

- slackhook:轻松将Slack Webhook集成添加到您的Ruby应用程序

- 温湿度控制电路图.rar