Windows密码散列抓取:深度解析与工具实现

Windows密码散列抓取原理是一种技术,主要针对Windows操作系统中存储的加密密码哈希值进行提取。这一过程通常涉及特定的工具,如Pwdump和ophc,它们的工作原理涉及到对Windows系统内部结构的深入理解。

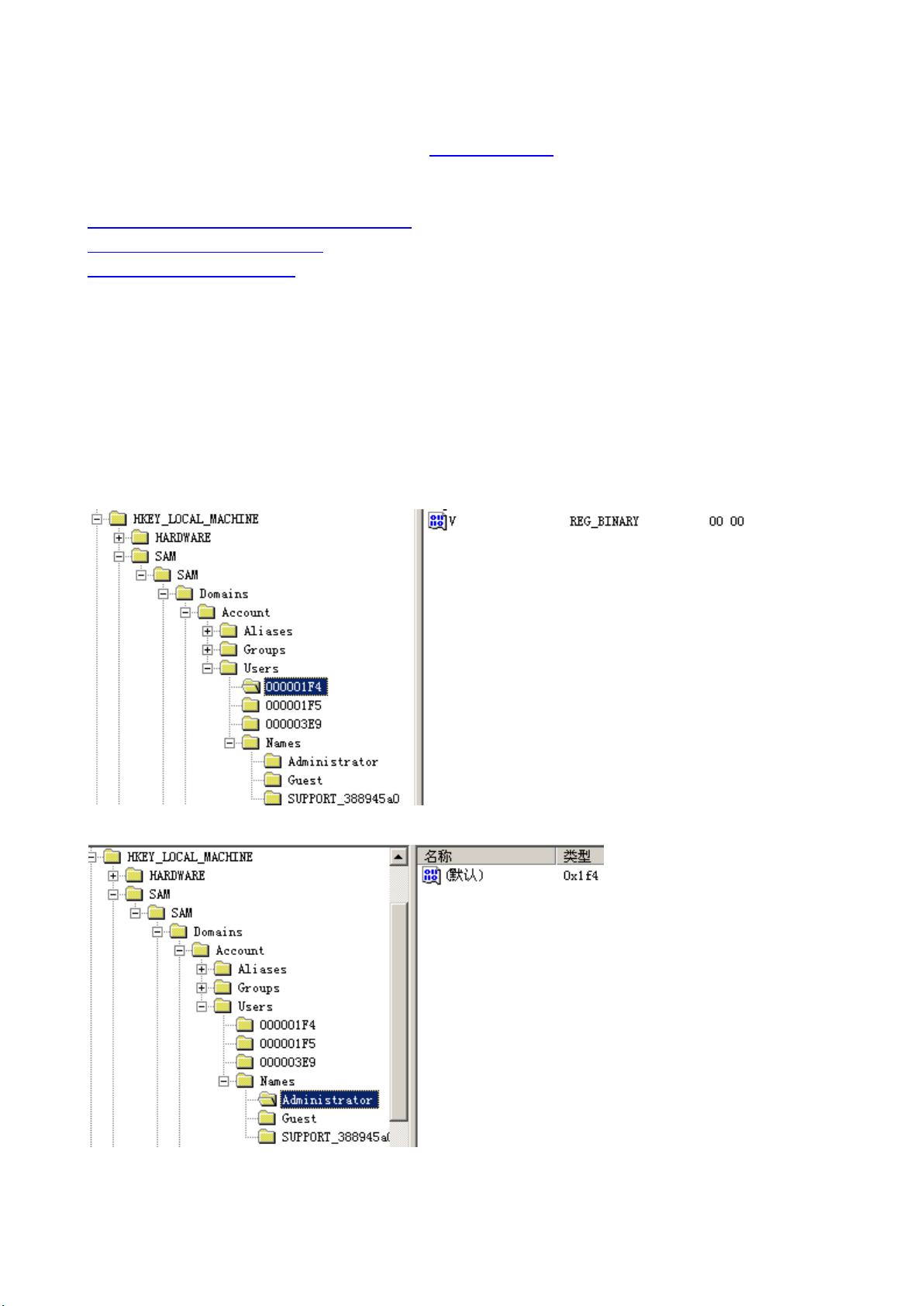

首先,Windows系统将用户的加密哈希值,包括NTLM和LM散列,存储在注册表中。具体来说,这些值存储在HKEY_LOCAL_MACHINE\\SAM\\SAM\\Domains\\Account\\Users子键下的特定RID(相对标识符)对应的条目下,例如 Administrator 用户对应的 RID 为 000001F4。为了访问这些敏感信息,可能需要先提升权限,如设置为管理员可读。

密码散列值的加密机制复杂,使用了NTLM和LM两种不同的加密算法。NTLM散列值存储在USER_V->datas区域的偏移量后,长度固定为0x10字节,而LM散列则以类似的方式存在。恢复这些加密散列的关键在于找到合适的密钥,即BootKey,它是通过samsecretsessionkey计算得出的。

恢复加密散列的过程包括以下步骤:

1. 使用BootKey、Rid(以DWORD形式表示)和特定字符串("NTPASSWORD"或"LMPASSWORD")的MD5值作为RC4加密的密钥,对原始散列值进行解码,生成obfkey。

2. 利用Rid的值作为两次DES加密的密钥的一部分。首先,从Rid中提取出16字节的密钥,然后使用这两个DES密钥对散列值进行解密。

工具如Pwdump7和ophcrack利用CreateFile和ReadFile系统调用,或者ophc通过FSCTL_GET_RETRIEVAL_POINTERS接口来定位并读取SAM磁盘文件。pwdump优化了这一过程,直接解析磁盘文件系统以定位哈希值。

编写这样的工具需要具备一定的编程基础,特别是对Windows内核和注册表操作的理解,以及对加密算法如MD5、RC4和DES的熟练应用。了解并掌握这些原理,可以有助于开发安全检测工具或者深入研究系统安全问题。但请注意,这类技术的应用必须遵循合法和道德规范,不得用于未经授权的侵入行为。

1274 浏览量

3925 浏览量

772 浏览量

1012 浏览量

183 浏览量

722 浏览量

baiyunbian

- 粉丝: 3

最新资源

- 深入解析JavaWeb中Servlet、Jsp与JDBC技术

- 粒子滤波在视频目标跟踪中的应用与MATLAB实现

- ISTQB ISEB基础级认证考试BH0-010题库解析

- 深入探讨HTML技术在hundeakademie中的应用

- Delphi实现EXE/DLL文件PE头修改技术

- 光线追踪:探索反射与折射模型的奥秘

- 构建http接口以返回json格式,使用SpringMVC+MyBatis+Oracle

- 文件驱动程序示例:实现缓存区读写操作

- JavaScript顶盒技术开发与应用

- 掌握PLSQL: 从语法到数据库对象的全面解析

- MP4v2在iOS平台上的应用与编译指南

- 探索Chrome与Google Cardboard的WebGL基础VR实验

- Windows平台下的IOMeter性能测试工具使用指南

- 激光切割板材表面质量研究综述

- 西门子200编程电缆PPI驱动程序下载及使用指南

- Pablo的编程笔记与机器学习项目探索