安卓CTF挑战:破解算法谜题

169 浏览量

更新于2024-08-28

收藏 706KB PDF 举报

"本次资源是一篇关于安卓CTF竞赛中涉及算法解题的总结,主要讲述了如何通过反编译分析程序来找出解题的关键步骤。"

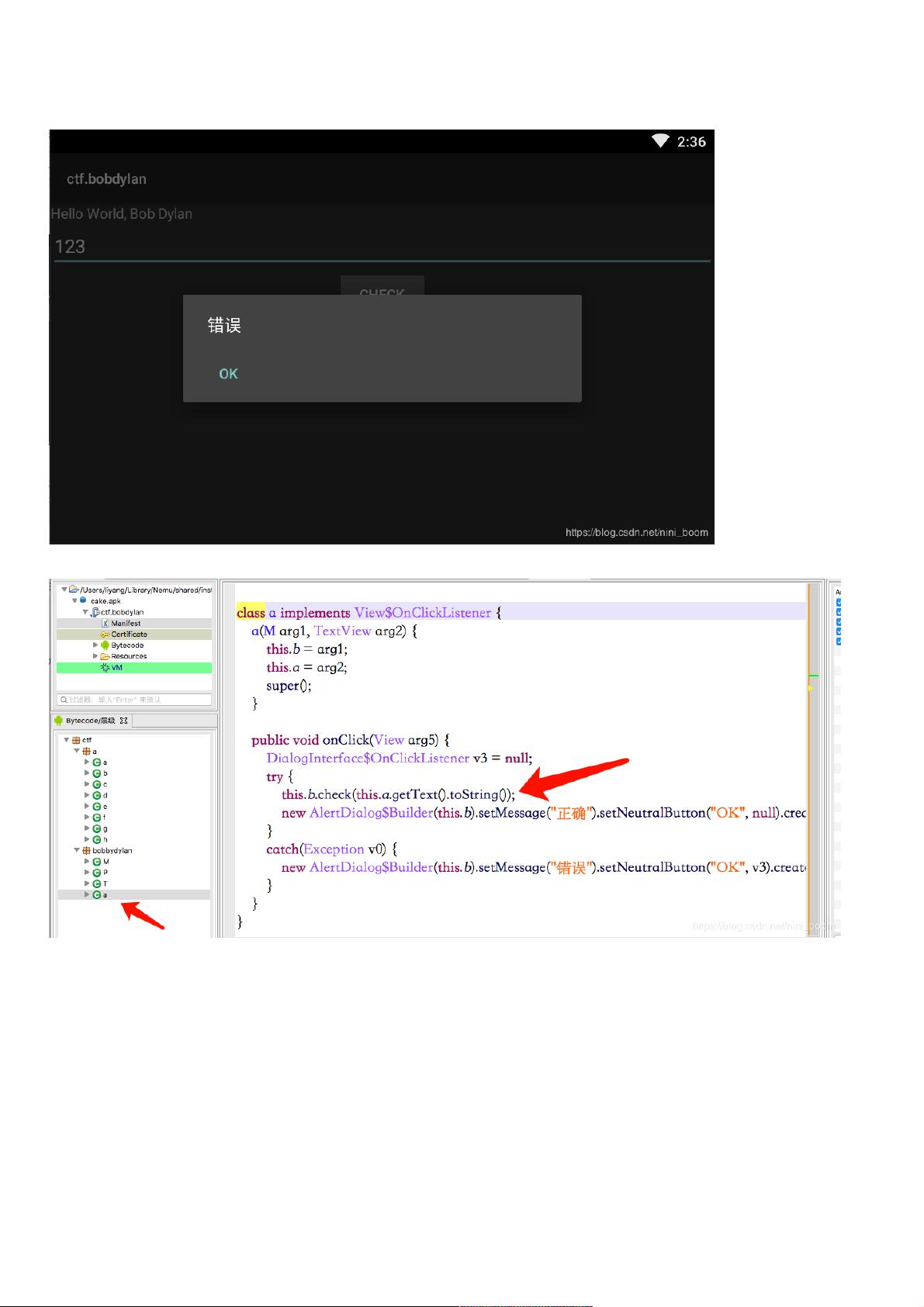

在安卓CTF(Capture The Flag)大赛中,参赛者经常会遇到各种挑战,其中算法题目就是一种常见的类型。这个特定的题目描述了一个应用,当用户尝试输入某些字符时,会收到错误提示。为了破解这个谜题,我们需要具备一定的逆向工程技能,以及对算法的理解。

首先,根据描述,参赛者在检查程序时发现没有加壳,这意味着程序没有额外的安全保护层,可以直接进行反编译。在这里,作者使用了Jeb这款强大的Android反编译工具,这是一款功能全面的Java和Dalvik代码反编译器,可以将APK文件中的字节码转换为可读的源代码。

在反编译后的代码中,找到了关键函数`this.b.check()`,这很可能是验证用户输入的地方。函数`check(String arg10)`接收一个长度为16的字符串参数,并进行一系列操作。这里涉及到的算法可能是一种简单的字符校验或加密解密过程。

代码中定义了一个16个元素的整数数组`v2`,并填充了一些数值。这些数值可能是用于计算或者校验的常量。接下来,代码尝试执行一些操作,如打印语句,但随后在异常处理中重新设置了数组元素值,这可能是为了混淆视听。

在循环中,`v1`作为索引遍历输入字符串`arg10`,并将每个字符与`v0_1`(由`getKey()`方法返回的固定字符串"bobbydylan")对应位置的字符进行异或操作。然后将结果与`v2[v1]`的低8位进行比较。如果它们不相等,就会抛出`RuntimeException`,表示输入无效。这说明算法的核心是对输入字符串进行异或校验,且与预设的密钥字符串相关联。

因此,解决这个挑战的关键在于找到正确的输入,使得经过异或运算后的结果与`v2`数组中对应的元素匹配。由于`v2`数组的元素值是固定的,我们可以通过暴力穷举或者数学分析来找到满足条件的16字符字符串。在实际CTF比赛中,参赛者可能还需要考虑性能优化,避免过于耗时的计算。

这个安卓CTF题目锻炼了参赛者的逆向工程能力、理解加密算法的能力以及问题解决技巧。面对此类挑战,需要保持冷静,逐步分析代码逻辑,找出隐藏的规律,最终找到正确的解决方案。

2020-06-11 上传

2018-05-24 上传

2019-04-27 上传

2023-04-03 上传

2021-05-31 上传

2024-08-15 上传

2021-05-09 上传

2021-03-08 上传

weixin_38736652

- 粉丝: 1

- 资源: 938

最新资源

- 高清艺术文字图标资源,PNG和ICO格式免费下载

- mui框架HTML5应用界面组件使用示例教程

- Vue.js开发利器:chrome-vue-devtools插件解析

- 掌握ElectronBrowserJS:打造跨平台电子应用

- 前端导师教程:构建与部署社交证明页面

- Java多线程与线程安全在断点续传中的实现

- 免Root一键卸载安卓预装应用教程

- 易语言实现高级表格滚动条完美控制技巧

- 超声波测距尺的源码实现

- 数据可视化与交互:构建易用的数据界面

- 实现Discourse外聘回复自动标记的简易插件

- 链表的头插法与尾插法实现及长度计算

- Playwright与Typescript及Mocha集成:自动化UI测试实践指南

- 128x128像素线性工具图标下载集合

- 易语言安装包程序增强版:智能导入与重复库过滤

- 利用AJAX与Spotify API在Google地图中探索世界音乐排行榜