Windows内核RootKit技术:SSDT挂钩分析

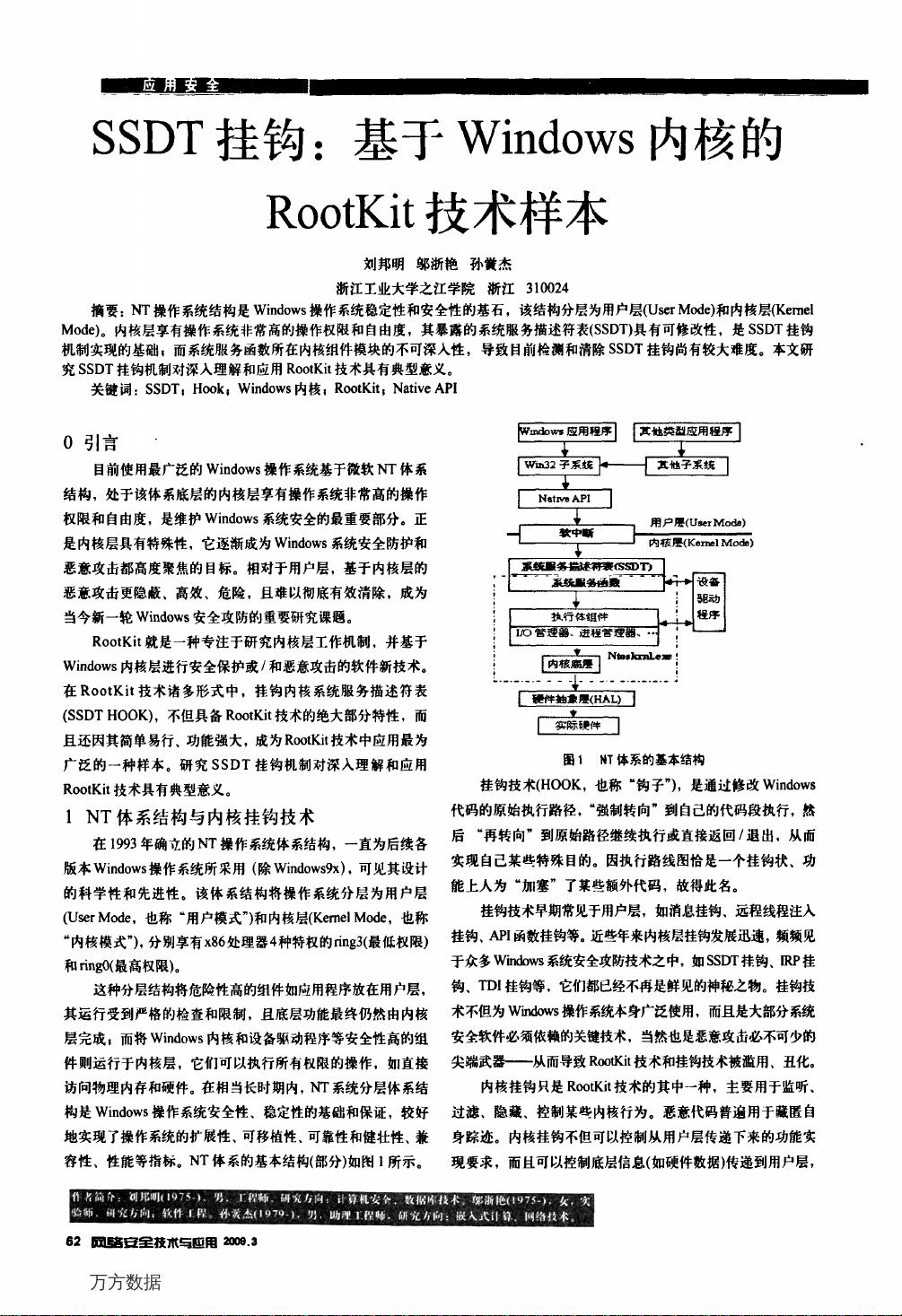

"SSDT挂钩技术是Windows内核级别的RootKit技术的一种常见样本,通过挂钩系统服务描述符表(SSDT)实现对系统的隐藏和控制。这种技术由于其隐蔽性和强大的功能,在恶意软件中被广泛应用。NT操作系统结构分为用户模式和内核模式,内核模式拥有最高的操作权限,SSDT则提供了对内核服务的访问接口,因此成为RootKit攻击的重点目标。文章主要探讨了SSDT挂钩的工作原理、Windows NT体系结构以及RootKit在安全攻防中的角色。"

SSDT(System Service Descriptor Table)挂钩是Windows内核RootKit技术的核心手段之一。在Windows NT架构中,系统服务描述符表是连接用户模式和内核模式的关键桥梁,它包含了一组指针,这些指针指向内核中的系统服务函数。由于内核模式具有最高权限,可以执行诸如管理系统资源、硬件操作等关键任务,因此,通过挂钩SSDT,攻击者可以隐蔽地替换这些服务函数的入口点,实现对系统行为的控制,甚至绕过安全机制。

RootKit通常用于恶意目的,如隐藏恶意进程、文件和网络活动,使得常规的安全工具难以检测到它们的存在。SSDT挂钩正是实现这一目标的有效方法。攻击者可以通过注入自己的代码来替换SSDT中的系统服务函数指针,使得当用户或系统调用这些服务时,实际上是执行了攻击者指定的代码,而不是原本的系统服务。这种方式使得攻击者可以在内核级别执行任意操作,极大地增加了攻击的隐蔽性和破坏力。

为了对抗SSDT挂钩攻击,安全研究人员需要深入了解Windows内核的工作原理,包括系统服务调用的过程、SSDT的结构以及如何检测和恢复被篡改的SSDT。然而,由于内核组件的复杂性和动态性,检测SSDT挂钩是一项挑战。攻击者可能使用各种技术来混淆和隐藏他们的踪迹,比如使用动态链接库(DLL)注入、多态编码等。

Windows NT体系结构的分层设计旨在提高系统的稳定性和安全性。用户模式的应用程序被限制在较低的权限级别,防止它们直接对关键系统资源造成破坏。然而,这也意味着一旦恶意软件突破了这一层防线,进入到内核模式,就可能导致灾难性的后果。

为了增强系统的安全防御,开发者和安全专家需要不断研究和改进检测和防御RootKit的技术。这可能包括实时监控系统调用行为、分析内存映像以发现异常代码、使用白名单策略以及加强驱动签名验证等。此外,提高用户的网络安全意识,及时更新系统补丁,使用反恶意软件工具也是防止RootKit攻击的重要措施。

SSDT挂钩作为RootKit技术的一个关键组成部分,揭示了Windows内核安全的脆弱性以及恶意攻击的复杂性。深入研究和理解这一技术有助于我们更好地防御此类攻击,保护系统安全。

2018-01-27 上传

2024-11-01 上传

2024-11-01 上传

2023-06-12 上传

2024-11-03 上传

2024-06-07 上传

2023-12-31 上传

dca100

- 粉丝: 0

- 资源: 1

最新资源

- Angular实现MarcHayek简历展示应用教程

- Crossbow Spot最新更新 - 获取Chrome扩展新闻

- 量子管道网络优化与Python实现

- Debian系统中APT缓存维护工具的使用方法与实践

- Python模块AccessControl的Windows64位安装文件介绍

- 掌握最新*** Fisher资讯,使用Google Chrome扩展

- Ember应用程序开发流程与环境配置指南

- EZPCOpenSDK_v5.1.2_build***版本更新详情

- Postcode-Finder:利用JavaScript和Google Geocode API实现

- AWS商业交易监控器:航线行为分析与营销策略制定

- AccessControl-4.0b6压缩包详细使用教程

- Python编程实践与技巧汇总

- 使用Sikuli和Python打造颜色求解器项目

- .Net基础视频教程:掌握GDI绘图技术

- 深入理解数据结构与JavaScript实践项目

- 双子座在线裁判系统:提高编程竞赛效率