提升ASP.NET应用安全:防范直接对象引用漏洞

需积分: 6 72 浏览量

更新于2024-08-29

收藏 210KB PDF 举报

"不安全的直接对象引用:ASP.NET应用数据安全问题深度解析"

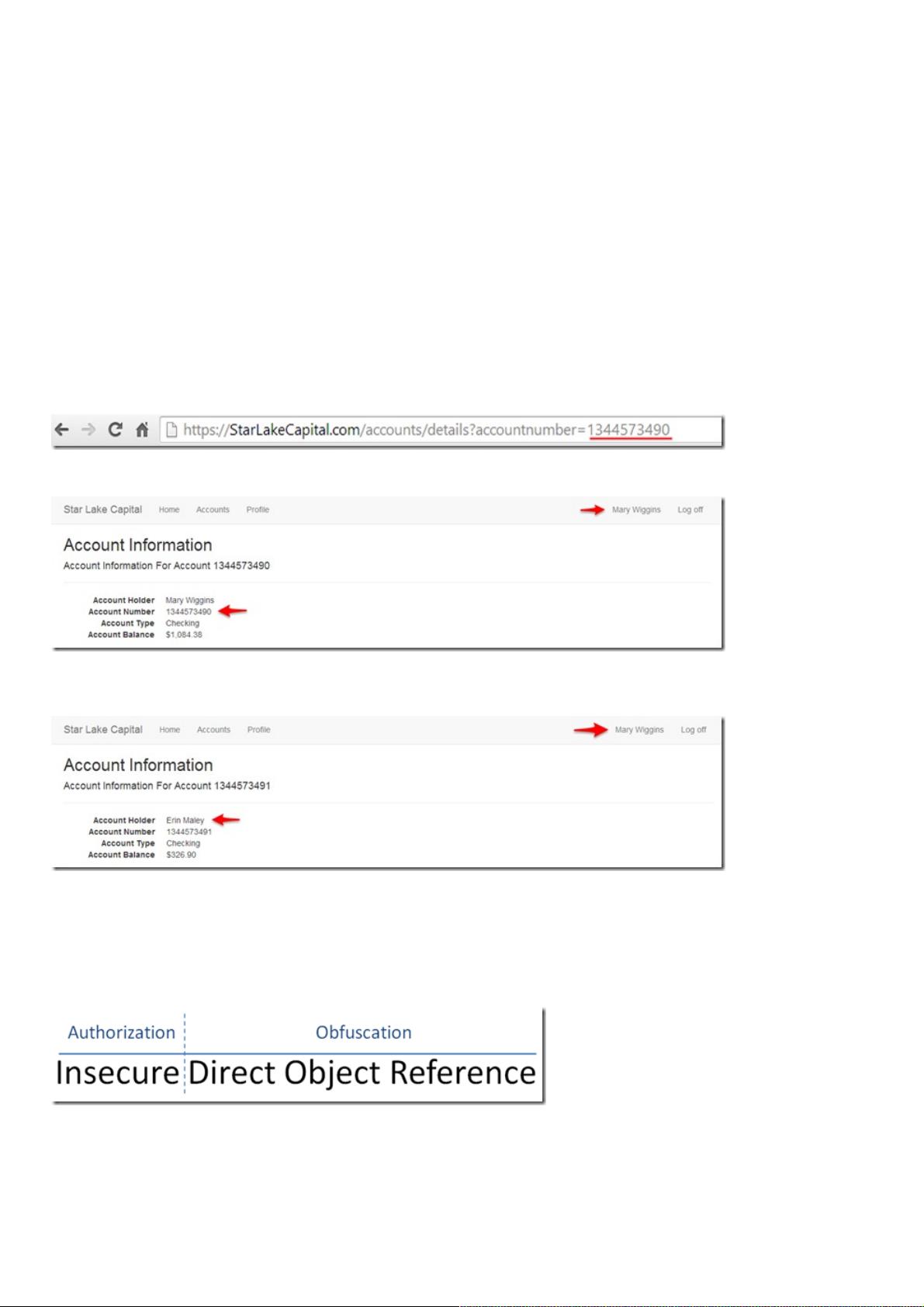

在这个关于ASP.NET应用程序安全性的主题中,讨论的核心是“不安全的直接对象引用”漏洞,它在OWASP(Open Web Application Security Project)列出的关键漏洞中排名第四。这种漏洞类似于航空工程师在比喻中试图直接获取工程图的场景,没有经过适当的验证和保护。

在Web应用中,一个常见的例子是用户请求商品详情时,通过商品ID(通常为数据库表的主键)来定位和显示信息。如果这个ID直接暴露在URL或者请求参数中,就可能导致安全风险。例如,在一个假设的金融应用中,如网上银行,用户的敏感信息如账户ID可能会被恶意用户利用,通过篡改参数值来访问他人的账户信息,这将严重威胁用户隐私和财务安全。

直接对象引用的风险在于,它缺乏必要的身份验证和权限控制,使得攻击者能够绕过常规的安全机制。为了防止此类漏洞,开发人员需要采取以下措施:

1. **参数化查询和输入验证**:确保所有的数据库查询都使用参数化方式,避免字符串拼接导致SQL注入攻击。同时,对用户输入进行严格的验证,确保其符合预期格式,防止恶意输入。

2. **使用哈希和加密**:对敏感数据如账户ID进行哈希处理并存储,即使数据泄露,攻击者也无法直接关联到原始用户信息。另外,对于敏感操作,应采用HTTPS加密通信,确保数据传输过程的安全。

3. **访问控制和角色管理**:实施严格的访问控制策略,确保只有授权用户才能访问特定数据。例如,使用角色基础的权限控制,而不是直接依赖于用户ID。

4. **使用安全的API设计**:在API设计中,避免返回完整的对象实例,而是提供最小权限的接口,只返回用户需要的数据片段。

5. **错误处理和日志记录**:对异常情况进行妥善处理,防止攻击者通过错误信息推断出更多信息。同时,记录和监控系统日志,以便及时发现异常行为。

6. **持续监控和安全审计**:定期进行安全扫描和渗透测试,确保应用始终符合最佳实践和最新的安全标准。

总结来说,理解并修复不安全的直接对象引用漏洞是保证ASP.NET应用数据安全的重要步骤,这涉及到前端和后端开发、安全编码实践以及整体的安全架构设计。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-07-07 上传

2021-03-31 上传

2021-03-31 上传

2021-04-02 上传

2021-02-17 上传

2023-10-11 上传

weixin_38669091

- 粉丝: 4

- 资源: 871

最新资源

- AMD-1.1-py3-none-any.whl.zip

- Business::Associates-开源

- 自己编的进度条VC代码IProgDlg

- jjk-mvvm-demo

- vue.js_dynamic_table:用Vue.js编写的单页应用程序,用于演示如何使用动态表(添加,编辑和删除元素)

- BlocksGame

- AMQPStorm-2.7.1-py2.py3-none-any.whl.zip

- boat-java:一个简单的 Java 程序,使用 Boats 说明类继承

- screenshot upload tool-开源

- gotta-go-fast-vim:适用于vim的语言不可知入门套件

- flutter_intro:Flutter专案的新功能介绍和逐步使用者指南的更好方法

- YFreeSoftware:一个 Android 应用程序,让人们知道专有应用程序可以在未经用户许可的情况下获取哪些信息

- AMQPEz-1.0.0-py3-none-any.whl.zip

- RDF Editor in Java-开源

- 51系列密码锁:Proteus仿真+Keil程序

- tallermecanico.github.io