使用Ethereal深度解析ARP协议:捕获与分析

需积分: 16 201 浏览量

更新于2024-07-09

收藏 890KB PPT 举报

"本文主要介绍了如何使用Ethereal软件来观察和分析ARP协议。通过一个完整的跟踪记录,从启动Ethereal开始,直至捕获和分析ARP报文,旨在加深对ARP协议的理解。实验目标是捕获ping过程中产生的ARP报文,以便更好地掌握ARP请求报文和应答报文的区别,以及ARP协议的基本工作原理。"

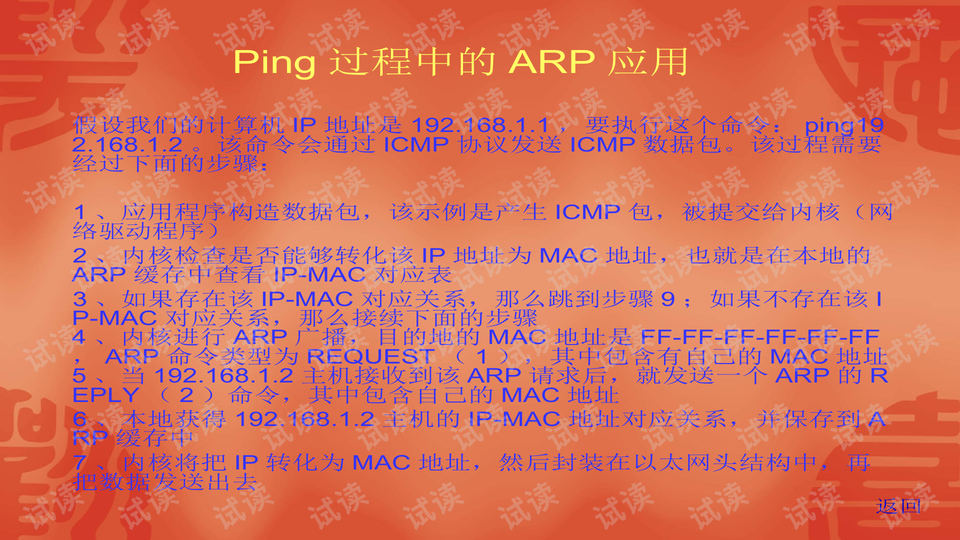

ARP协议是Address Resolution Protocol的缩写,它在局域网中起到了将32位的IPv4地址转换为48位的物理地址(MAC地址)的作用。当一个主机需要发送数据到另一台在同一网络内的主机时,它会通过ARP协议查询目标IP对应的MAC地址。ARP协议是动态的,意味着这个过程通常是自动进行的,无需用户或管理员手动干预。

在Ethereal软件中,分析ARP协议的过程包括以下步骤:

1. **启动Ethereal**:首先打开Ethereal应用程序,准备开始捕获网络流量。

2. **设置Capture Options**:在开始捕获前,需要配置捕获选项,比如选择要监听的网络接口,设置过滤条件等,以便只捕获我们需要的数据。

3. **开始捕获**:点击“Start”按钮,Ethereal开始监听并记录网络流量,此时会出现Capture from…对话框。

4. **结束捕获**:在需要的时候,点击对话框中的“Stop”按钮,停止捕获,此时Ethereal会停止记录网络流量,并展示捕获到的数据包。

5. **分析记录**:利用Ethereal的Analyze菜单,可以详细查看捕获到的每个数据包,包括ARP请求和应答报文。ARP请求通常是一个广播,请求目标IP的MAC地址,而ARP应答则是目标主机针对请求的回应,包含了其自身的MAC地址。

6. **ARP请求与应答的区别**:ARP请求报文的类型为REQUEST(1),源MAC是发送方的,目标MAC是全F的广播地址,用于询问网络上所有设备目标IP的MAC地址。ARP应答报文的类型为REPLY(2),源MAC是目标主机的,目标MAC是请求方的,用于告知请求方自己的MAC地址。

在实际的ping过程中,当主机试图发送ICMP请求时,会先检查本地ARP缓存中是否存在目标IP的MAC地址。如果不存在,就会发出ARP请求,等待目标主机的ARP应答,得到MAC地址后,才能继续封装数据包并发送。

通过Ethereal这样的网络分析工具,我们可以深入理解网络通信的细节,特别是在涉及到地址解析的ARP协议时,能够直观地看到网络中每一个ARP交互的过程,这对于网络故障排查和学习网络基础知识非常有帮助。

289 浏览量

171 浏览量

265 浏览量

2024-11-07 上传

2024-11-10 上传

2024-11-10 上传

199 浏览量

2024-11-07 上传

2024-11-02 上传

我欲横行向天笑

- 粉丝: 35

最新资源

- 湘桥人才网:一站式人才招聘管理平台

- JavaScript评估周报告:pt-assement-week2深入解析

- C语言学习资源大汇总:教程、程序与技术文章

- 掌握OpenCV核心实例,深入图像处理

- Jquery实现二维数组无限级联动赋值功能源码解析

- 常州房产网详细介绍及房产信息资源

- phonetic-alphabet模块:实现拉丁与拼音字母转换

- MATLAB实例教程:大学生实用编程案例集

- Windows10下Redis-x64-3.0.504版本及RDM中文版安装指南

- Google Places API自动化测试:获取地点与自动完成结果

- 掌握Java开发必备:6个核心json处理jar包介绍

- 江苏宽频FLASH频道第二版下载与源代码分享

- 深入理解动态链接库隐式调用技术

- 电脑多杀软共存方案揭秘,实现安全软件并行不冲突

- 数据库学习必备:全面PPT课件合集

- 模糊控制技术在汽车悬架系统中的应用分析