配置StrongSwan IPsec隧道进行安全通信

需积分: 5 164 浏览量

更新于2024-08-03

收藏 136KB PDF 举报

"该资源是关于使用StrongSwan实现IPSec隧道通信的配置教程。"

在网络安全领域,IPSec(Internet Protocol Security)是一种用于保护网络数据传输的安全协议族,它通过建立安全隧道来加密和验证网络流量。在这个教程中,我们将深入理解如何使用StrongSwan工具在Linux系统上配置IPSec隧道,以实现两个网络之间的安全通信。

首先,我们安装StrongSwan,它是Linux上广泛使用的IPSec实现之一。在示例中,我们看到`apt-get install strongswan`命令用于在Debian或Ubuntu系统上安装StrongSwan。

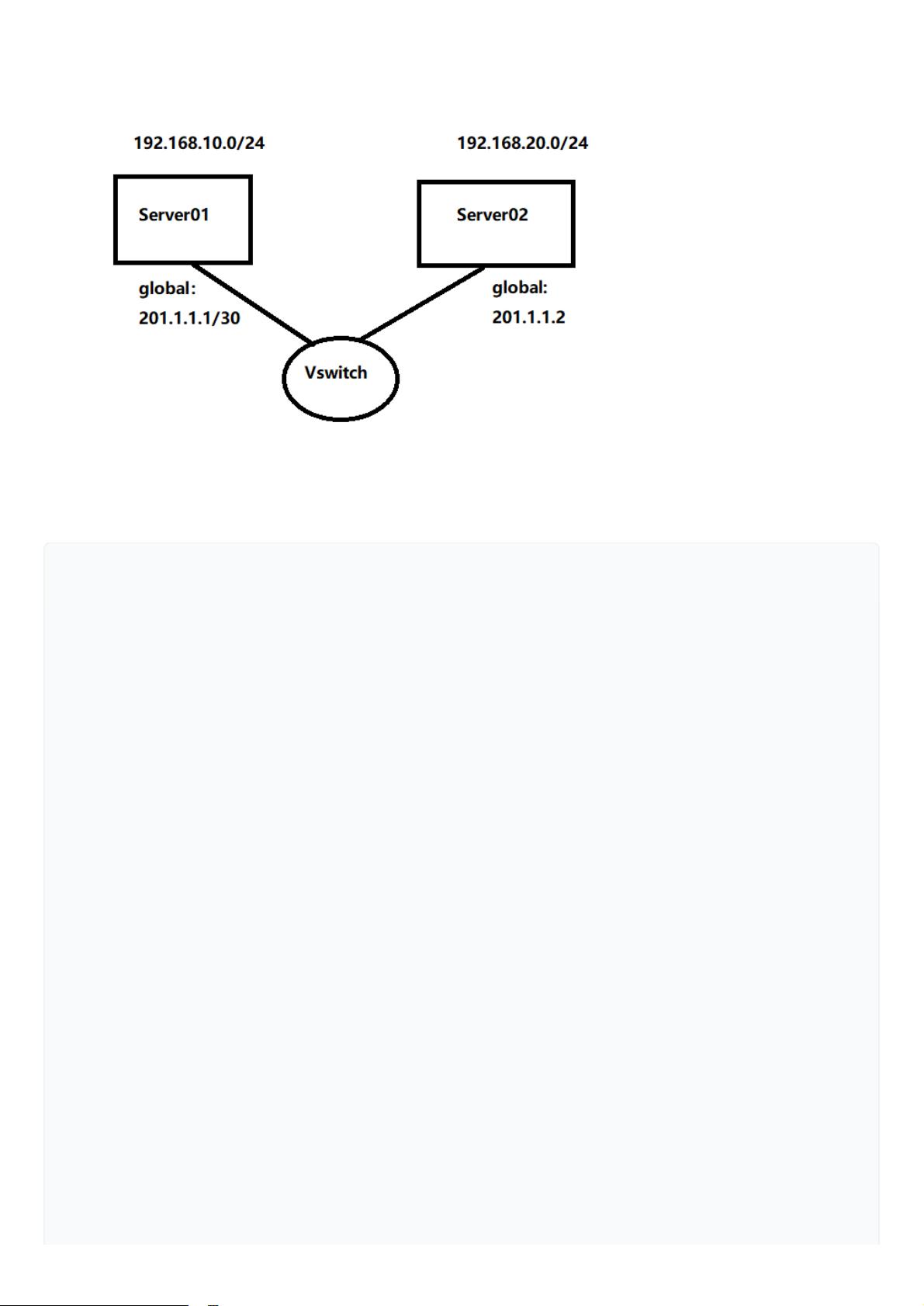

接下来,我们需要编辑`/etc/ipsec.conf`配置文件来定义IPSec连接。`conn %default`块设置了默认的IKE(Internet Key Exchange)参数,如ike lifetime(1440分钟)、key life(60分钟)和加密算法(IKEv1,使用3DES-MD5-MODP1024套件)。然后,定义了一个名为`n2n`的具体连接,指定了本地(左)和远程(右)的IP地址以及对应的子网,表示两个网络间的连接。`auto=start`使得连接在启动时自动开始,`type=tunnel`表示隧道模式,意味着IPSec将在IP层创建一个虚拟网络接口。

`/etc/ipsec.secrets`文件包含了身份验证的秘密,例如预共享密钥(PSK),在这里是`201.1.1.1 201.1.1.2:PSK admin123`,这用于双方验证彼此的身份。

配置完成后,我们通过`systemctl`命令管理StrongSwan服务,如`systemctl restart strongswan.service`来重启服务,`ipsec reload`来重新加载配置,`ipsec restart`停止并启动服务,最后`ipsec up n2n`来建立名为`n2n`的连接。

在执行`ipsec up n2n`后,可以看到系统生成了QUICK_MODE请求,这是IKE协商的一部分,用于建立会话密钥。发送PAC(Packet Authentication Code)进一步确保了数据包的完整性。

通过以上步骤,我们成功配置了基于StrongSwan的IPSec隧道,实现了两台主机或网络之间的安全、加密的数据传输。这种通信方式对于保护敏感信息、防止中间人攻击和确保网络隐私具有重要意义。在实际环境中,可以根据需要调整配置参数,以适应不同的安全策略和网络拓扑。

2019-09-16 上传

2009-09-02 上传

2009-03-03 上传

2021-07-13 上传

2021-09-07 上传

2021-09-07 上传

2022-04-20 上传

2021-11-01 上传

2019-07-04 上传

网工LAB

- 粉丝: 28

- 资源: 19

最新资源

- Raspberry Pi OpenCL驱动程序安装与QEMU仿真指南

- Apache RocketMQ Go客户端:全面支持与消息处理功能

- WStage平台:无线传感器网络阶段数据交互技术

- 基于Java SpringBoot和微信小程序的ssm智能仓储系统开发

- CorrectMe项目:自动更正与建议API的开发与应用

- IdeaBiz请求处理程序JAVA:自动化API调用与令牌管理

- 墨西哥面包店研讨会:介绍关键业绩指标(KPI)与评估标准

- 2014年Android音乐播放器源码学习分享

- CleverRecyclerView扩展库:滑动效果与特性增强

- 利用Python和SURF特征识别斑点猫图像

- Wurpr开源PHP MySQL包装器:安全易用且高效

- Scratch少儿编程:Kanon妹系闹钟音效素材包

- 食品分享社交应用的开发教程与功能介绍

- Cookies by lfj.io: 浏览数据智能管理与同步工具

- 掌握SSH框架与SpringMVC Hibernate集成教程

- C语言实现FFT算法及互相关性能优化指南