IDA破解受保护PE文件:调试与反汇编技巧

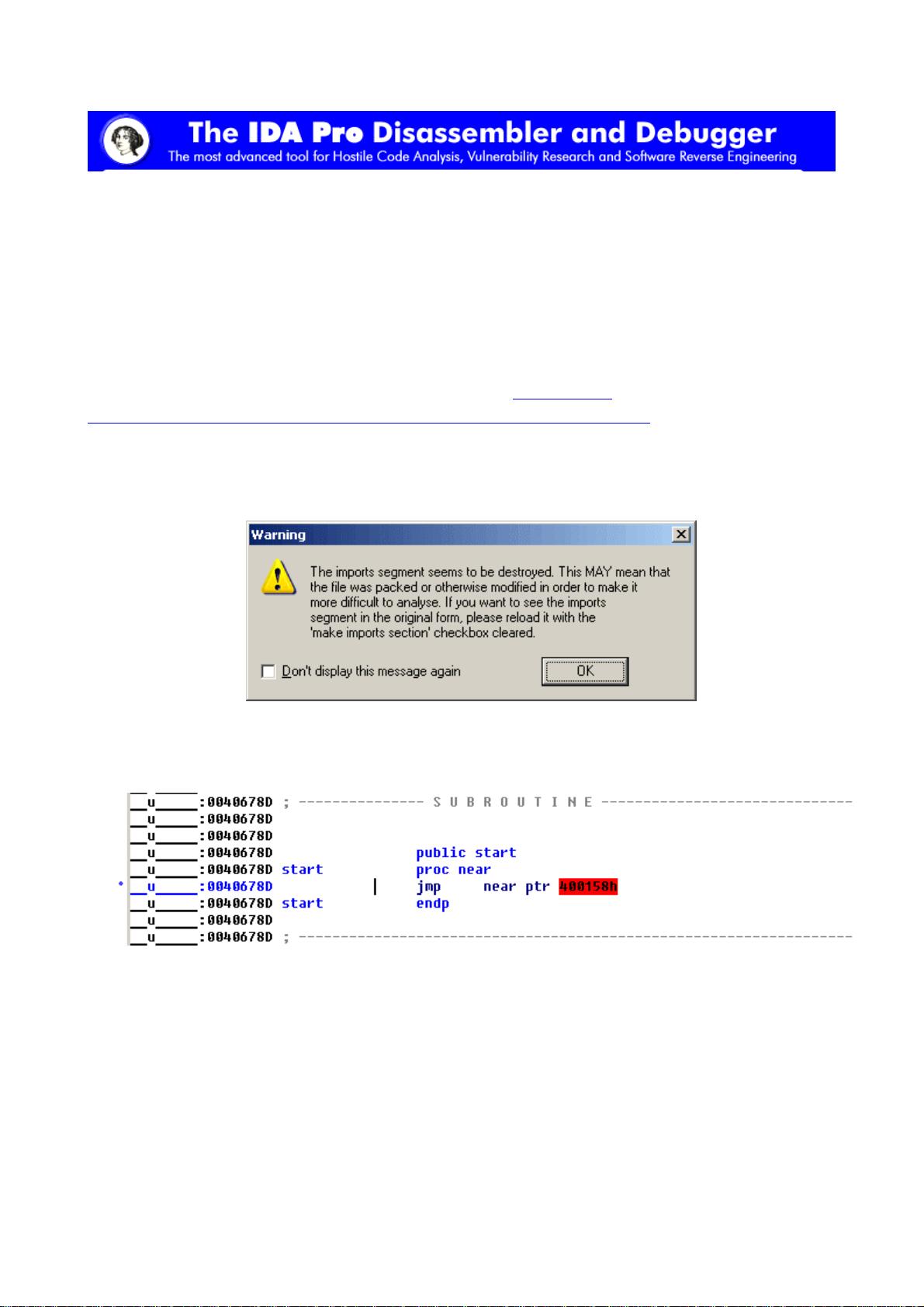

本文主要探讨了如何在使用IDA(Interactive Data Language,一款强大的逆向工程工具)调试和反汇编受保护的PE(Portable Executable)文件时遇到的挑战。在遇到一个名为"test00.exe"的程序时,该程序表现出对IDA调试器的抵抗,如无法设置断点、加载速度过慢以及入口点的跳转地址缺失等问题。这些问题通常是由于程序采用了某种形式的代码保护技术,比如壳层保护或者加密,导致IDA在初始加载时无法识别其导入表。

首先,IDA用户在处理这种受保护的PE文件时,经常会遇到"找不到引入表"的错误,这表明程序可能使用了某种方法隐藏或混淆其实际的函数调用。为了解决这个问题,用户需要采取手动装载的方式,选择性地加载程序段,并取消自动的"make imports section"选项,以避免这个问题。

接着,用户发现程序通过一个跳转指令,突破了通常PE文件头部的规则,将执行流程导向一个只读的程序头区域,这使得设置断点变得不可能。程序还通过隐式调用,利用指针间接调用函数,这在IDA中表现为一个错误的数组定义。用户需要通过取消数组定义并重新定位指针,追踪到真正的函数地址。

调试受保护的PE文件需要深入理解程序的保护机制和IDA的工作原理。在面对此类问题时,用户需要灵活运用IDA的特性,如手动装载、取消错误的分析结果并跟踪指针,才能逐步解析和调试程序。这展示了在逆向工程领域中,专业技能和耐心对于成功解码复杂代码的重要性。

点击了解资源详情

2009-05-09 上传

351 浏览量

2010-05-11 上传

166 浏览量

点击了解资源详情

点击了解资源详情

awangliu

- 粉丝: 0

- 资源: 10

最新资源

- Angular实现MarcHayek简历展示应用教程

- Crossbow Spot最新更新 - 获取Chrome扩展新闻

- 量子管道网络优化与Python实现

- Debian系统中APT缓存维护工具的使用方法与实践

- Python模块AccessControl的Windows64位安装文件介绍

- 掌握最新*** Fisher资讯,使用Google Chrome扩展

- Ember应用程序开发流程与环境配置指南

- EZPCOpenSDK_v5.1.2_build***版本更新详情

- Postcode-Finder:利用JavaScript和Google Geocode API实现

- AWS商业交易监控器:航线行为分析与营销策略制定

- AccessControl-4.0b6压缩包详细使用教程

- Python编程实践与技巧汇总

- 使用Sikuli和Python打造颜色求解器项目

- .Net基础视频教程:掌握GDI绘图技术

- 深入理解数据结构与JavaScript实践项目

- 双子座在线裁判系统:提高编程竞赛效率