SyScan360大会:Instruder剖析Windows7 UAC安全漏洞

需积分: 9 142 浏览量

更新于2024-07-23

收藏 4.21MB PDF 举报

"Instruder在ISC2013的SyScan360会议上分享了关于UAC(用户账户控制)的安全问题,重点讨论了如何绕过Windows 7的UAC验证,以及UAC漏洞的成因和解决方案。"

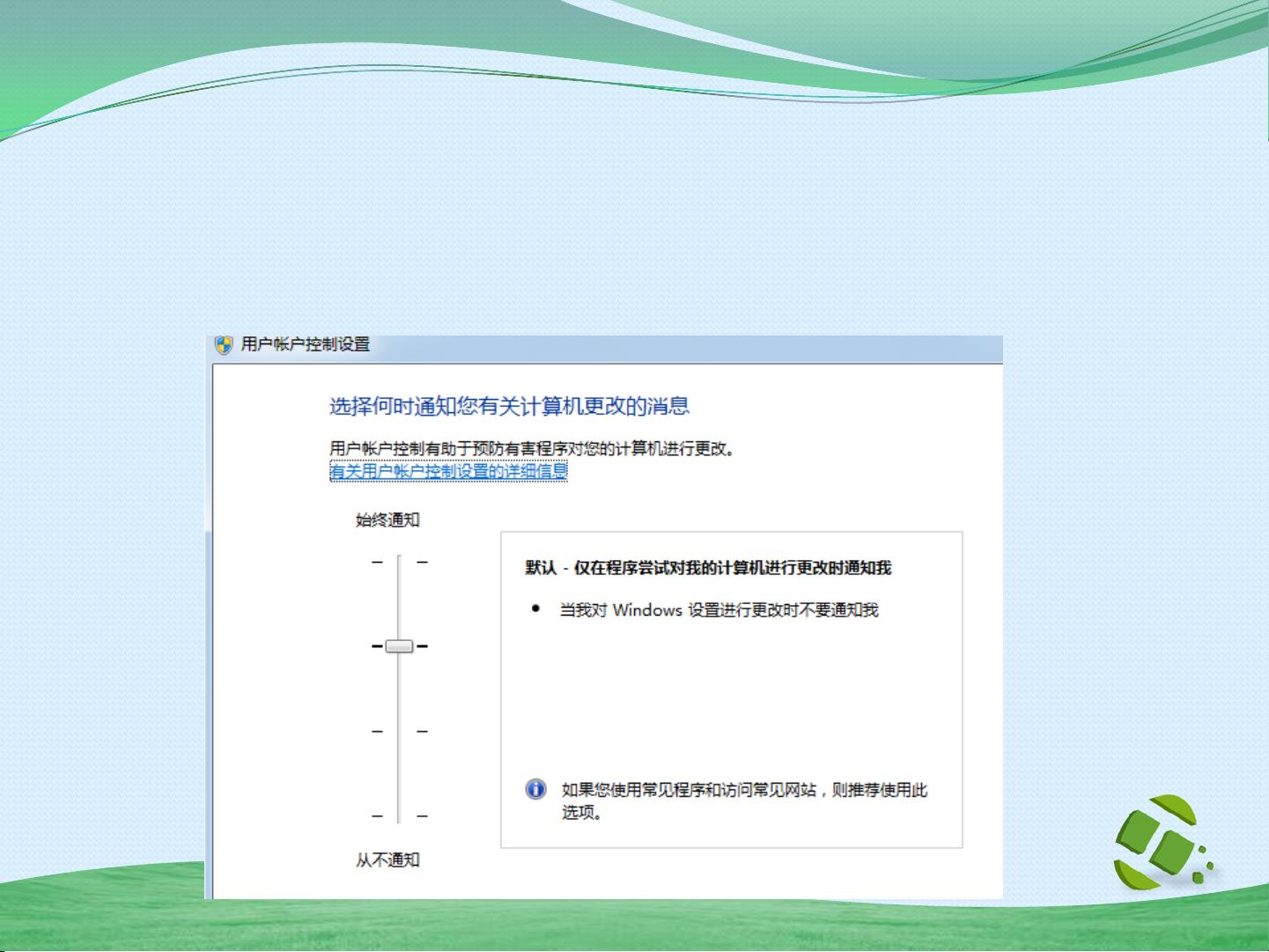

深入探讨UAC背后的安全问题,Instruder作为南京瀚海源的安全研究员,他的演讲涵盖了多个关键领域。首先,他介绍了Windows 7的安全模型,特别是User Account Protection (UAP),这是微软引入的一种机制,旨在实施最小权限原则。在UAC下,默认情况下,程序启动时并不具备管理员权限,只有在需要管理员权限执行操作时,才会弹出UAC对话框以获取用户的许可。

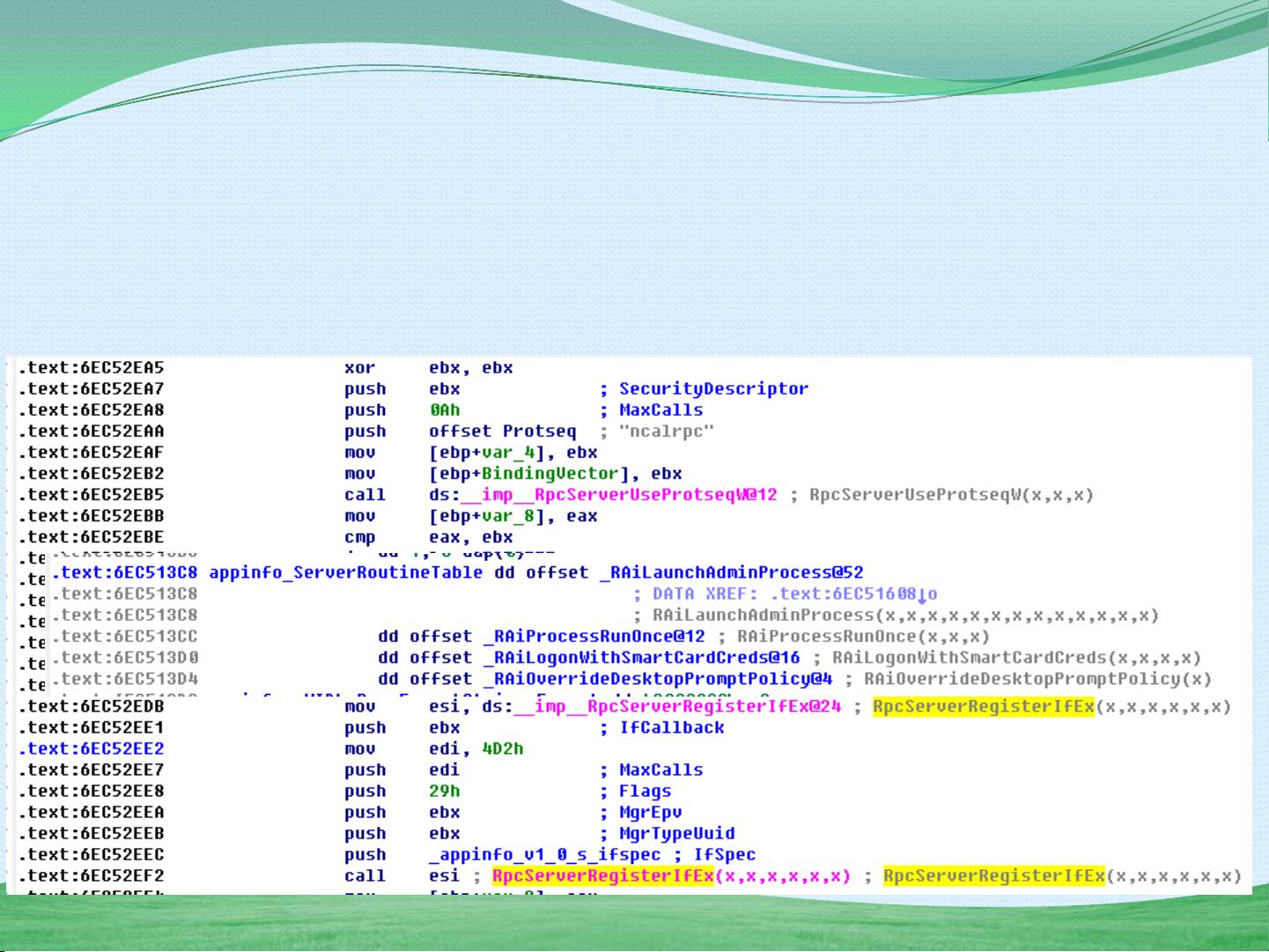

接着,Instruder讲解了Mandatory Integrity Control (MIC)的概念,这是一种强制性的完整性控制机制,每个安全对象都有一个完整性级别。低完整性级别的进程不能直接与高完整性级别的进程交互,限制了如CreateRemoteThread、SetThreadContext和WriteProcessMemory等敏感操作,除非通过RPC/LPC、PIPE或权限模拟进行通信。

此外,他还讨论了UIPrivilegeIsolation (UIPI),这是一种防止低完整性级别的进程影响高完整性级别进程的用户界面特权隔离机制。例如,低完整性级别的进程不能使用如SendMessage、PostMessage、SetWindowsHookEx和SetWinEventHook等API来影响高完整性级别的进程。

然而,尽管UAC提供了增强的安全性,Instruder也揭示了如何可能绕过Windows 7的UAC验证进行攻击。这通常涉及到发现和利用UAC漏洞,这些漏洞可能允许攻击者在不触发UAC提示的情况下提升权限。他还讨论了UAC漏洞的成因,可能是因为设计缺陷、编程错误或系统交互方式的疏忽。

最后,Instruder提出了一个问题:UAC是唯一的安全防线吗?他暗示,尽管UAC提供了保护,但用户和系统管理员仍需采取其他安全措施,因为单一的安全层并不能完全防止所有类型的攻击。这可能包括定期更新和打补丁、使用反病毒软件、限制用户权限,以及对系统进行持续监控。

Instruder的演讲强调了理解UAC机制的重要性,以及在实际环境中如何有效地应对和防止UAC相关的安全威胁。通过深入理解这些概念和技术,用户和IT专业人员可以更好地保护他们的系统免受潜在攻击。

2013-07-03 上传

点击了解资源详情

点击了解资源详情

2024-12-20 上传

2024-12-20 上传

2024-12-20 上传

villa123

- 粉丝: 418

- 资源: 236

最新资源

- CoreOS部署神器:configdrive_creator脚本详解

- 探索CCR-Studio.github.io: JavaScript的前沿实践平台

- RapidMatter:Web企业架构设计即服务应用平台

- 电影数据整合:ETL过程与数据库加载实现

- R语言文本分析工作坊资源库详细介绍

- QML小程序实现风车旋转动画教程

- Magento小部件字段验证扩展功能实现

- Flutter入门项目:my_stock应用程序开发指南

- React项目引导:快速构建、测试与部署

- 利用物联网智能技术提升设备安全

- 软件工程师校招笔试题-编程面试大学完整学习计划

- Node.js跨平台JavaScript运行时环境介绍

- 使用护照js和Google Outh的身份验证器教程

- PHP基础教程:掌握PHP编程语言

- Wheel:Vim/Neovim高效缓冲区管理与导航插件

- 在英特尔NUC5i5RYK上安装并优化Kodi运行环境