Python自动化审计:识别与防范可控参数风险

143 浏览量

更新于2024-07-15

1

收藏 3.44MB PDF 举报

在基于Python的自动化代码审计中,一个关键的关注点在于识别和管理潜在的安全漏洞。这些漏洞通常源自于危险函数的使用,特别是那些接受用户输入作为可控参数的函数。例如,`system`函数中的`('mv%s' % filename)`,`execute`函数中的`username`参数,以及`HttpResponse`中的`nickname`参数,它们都可能成为攻击者利用的目标。

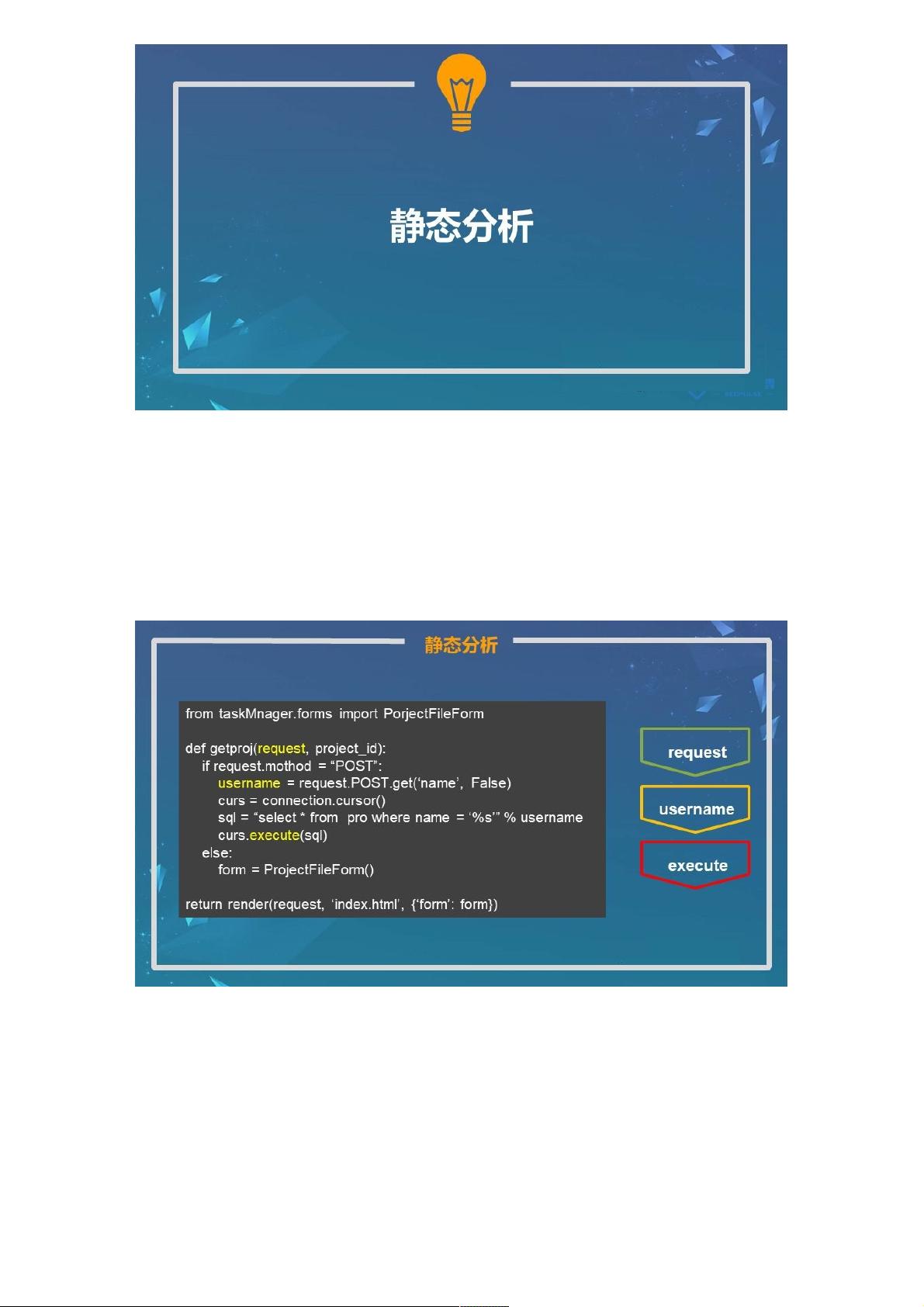

静态分析的核心在于检测危险函数的存在及其参数的可控性。这主要依赖于一个预先维护的危险函数列表,一旦在代码的语法树中发现函数调用且其名称在列表内,就标记相应的代码行。接下来的挑战是追踪这些参数的来源和传递路径,通常假设危险函数外部的函数参数也是可能受到控制的。

Python代码中的参数处理方式多种多样,包括直接赋值(GET参数)、属性赋值(如`request.POST.get('name')`)、字符串拼接、列表解析式、元组/列表/字典操作、索引访问和函数调用等。这些操作都需要仔细检查,以确保不会在未经适当过滤的情况下引入安全风险。

在进行审计时,会排除一些已知的合法操作,如`os.path.exists`和`isdir`等函数,以及特定的类型限制(如`Typein[xxx, xxx]`)。此外,还会递归解析导入的非系统模块和类中的方法,因为它们也可能隐藏漏洞。

代码审计过程中,会按行为单位分解结构,识别变量名(如`Name`)及其对应的值(`value`),尤其是当值来自用户输入时。解析后的语法树会转换成JSON格式,便于进一步分析。在函数体的代码行中,一旦发现危险函数调用并带有可控制参数,审计工具会报告潜在的漏洞。

基于Python的自动化代码审计是一个细致的过程,它涉及深度分析代码结构、参数传递路径、合法性和潜在威胁,以确保软件的安全性。通过这种方式,开发人员可以更有效地检测和修复Python项目中的安全问题。

115 浏览量

2024-04-29 上传

231 浏览量

131 浏览量

点击了解资源详情

点击了解资源详情

weixin_38612139

- 粉丝: 3

最新资源

- AVR单片机C语言编程实战教程

- MATLAB实现π/4-QDPSK调制解调技术解析

- Rust开发微控制器USB设备端实验性框架介绍

- Report Builder 12.03汉化文件使用指南

- RG100E-AA U盘启动配置文件设置指南

- ASP客户关系管理系统的联系人报表功能解析

- DSPACK2.34:Delphi7控件的测试与应用

- Maven Web工程模板 nb-parent 评测

- ld-navigation:革新Web路由的数据驱动导航组件

- Helvetica Neue字体全系列免费下载指南

- stylelint插件:强化CSS属性值规则,提升代码规范性

- 掌握HTML5 & CSS3设计与开发的关键英文指南

- 开发仿Siri中文语音助理的Android源码解析

- Excel期末考试复习与习题集

- React自定义元素工具支持增强:react-ce-ubigeo示例

- MATLAB实现FIR数字滤波器程序及MFC界面应用