利用TrapServer搭建Web服务器蜜罐防护策略

版权申诉

搭建蜜罐是一种网络安全策略,旨在保护Web服务器免受黑客的攻击。蜜罐是一种诱饵系统,通过模仿真实服务器的行为,引诱潜在的攻击者投入精力,从而延迟他们真正目标的攻击,为安全团队争取宝贵的时间进行反击或定位威胁。本文介绍了一个使用TrapServer软件构建IIS蜜罐的具体步骤。

首先,安装并配置TrapServer,设置目标主机IP地址(此处为192.168.10.250),它可以模拟Apache和Microsoft IIS等服务器,迷惑攻击者。为了隐藏真实服务器,将监听端口设为8080,而非标准的80,然后使用端口重定向工具Fpipe将所有对80端口的请求转发至8080,这样在访问蜜罐地址时,用户实际上是访问到了重定向后的IIS服务器。

接下来,通过使用一个过时的IIS溢出程序进行测试,验证蜜罐的有效性。由于蜜罐运行在更新的Windows 2K SP4系统上,不会受到这个老漏洞的影响,所以攻击失败,同时TrapServer能够捕获到这些尝试入侵的记录,显示了Honeypot(蜜罐)在防御策略中的作用。

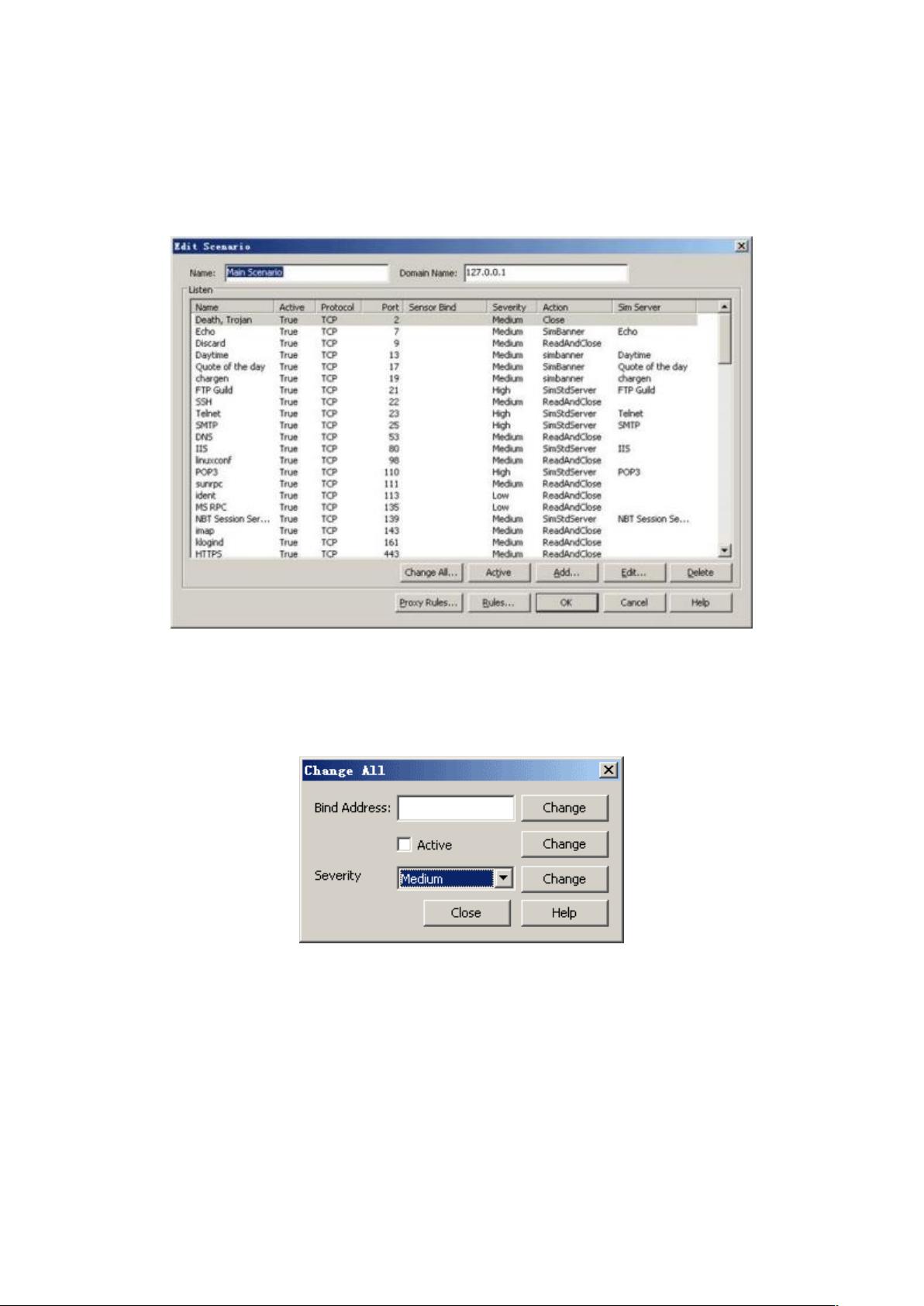

Honeypot技术的核心在于创建一个看似真实的环境,吸引攻击者,而不是真正的目标。入侵检测系统(IDS)如KFSensor在此过程中扮演关键角色,它通过监控网络流量和系统行为,识别异常活动,无论是内部的越权行为还是外部的入侵企图,都能及时发出警报。这对于菜鸟用户来说尤其有价值,因为他们可以通过学习和实践了解黑客攻击的手法,提高防护意识。

通过搭建蜜罐,我们可以学习和研究黑客攻击的手段,同时为组织提供实时的威胁情报,有助于实施更有效的网络安全措施。这是一种既教育又防御的策略,可以帮助网络管理员提升应对网络威胁的能力。

2022-02-22 上传

2021-10-13 上传

2021-10-13 上传

2022-06-06 上传

2024-06-09 上传

2019-09-18 上传

2019-07-22 上传

老帽爬新坡

- 粉丝: 92

- 资源: 2万+

最新资源

- 深入浅出:自定义 Grunt 任务的实践指南

- 网络物理突变工具的多点路径规划实现与分析

- multifeed: 实现多作者间的超核心共享与同步技术

- C++商品交易系统实习项目详细要求

- macOS系统Python模块whl包安装教程

- 掌握fullstackJS:构建React框架与快速开发应用

- React-Purify: 实现React组件纯净方法的工具介绍

- deck.js:构建现代HTML演示的JavaScript库

- nunn:现代C++17实现的机器学习库开源项目

- Python安装包 Acquisition-4.12-cp35-cp35m-win_amd64.whl.zip 使用说明

- Amaranthus-tuberculatus基因组分析脚本集

- Ubuntu 12.04下Realtek RTL8821AE驱动的向后移植指南

- 掌握Jest环境下的最新jsdom功能

- CAGI Toolkit:开源Asterisk PBX的AGI应用开发

- MyDropDemo: 体验QGraphicsView的拖放功能

- 远程FPGA平台上的Quartus II17.1 LCD色块闪烁现象解析