安卓APP SQLite安全测试:数据获取与SQL注入

需积分: 0 163 浏览量

更新于2024-08-03

收藏 457KB DOCX 举报

"这篇文档详细阐述了安卓应用的数据安全测试,特别是关注于SQLite数据库的安全性。文档通过模拟器演示了如何获取和操作SQLite文件,并介绍了SQL注入的概念以及测试方法。此外,还暗示了存在用于APP数据安全测试的工具,但未具体列举。"

在安卓平台上,APP数据安全测试是确保用户数据隐私和应用安全的关键环节。SQLite是一种广泛使用的轻量级数据库系统,许多安卓应用都会使用它来存储用户数据。因此,理解如何进行SQLite文件的获取和安全测试对于开发者和安全专家至关重要。

**获取APP的SQLite文件**:

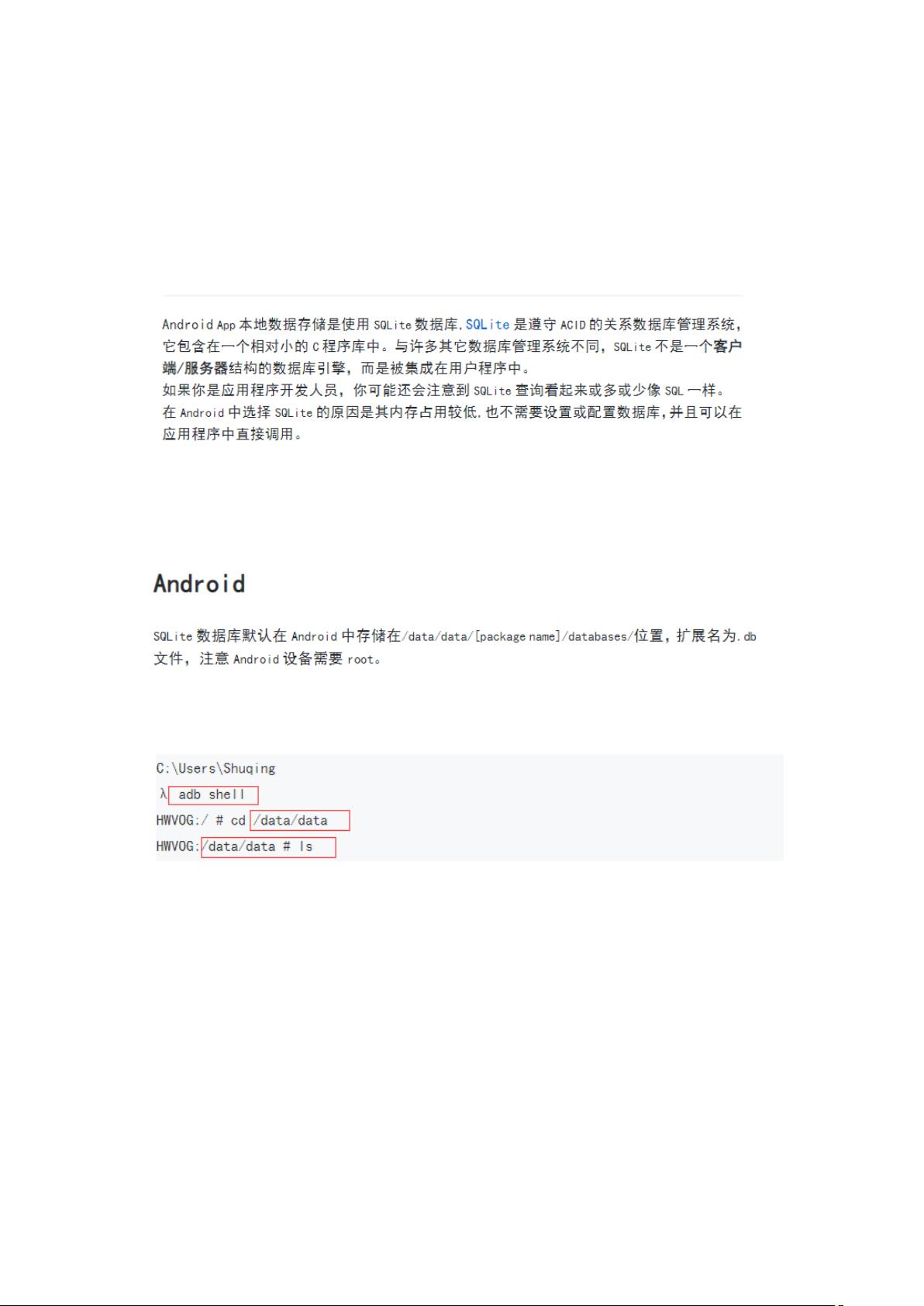

在安卓设备上,SQLite数据库文件通常位于应用程序的私有数据目录下,无法直接访问。不过,如果使用模拟器,由于其开放性(即root权限),可以更容易地获取这些文件。首先,你需要在模拟器中安装目标应用,然后找到应用的数据目录,通常是 `/data/data/<package_name>/databases/`,这里的 `<package_name>` 是应用的包名。复制所需的db文件到桌面,可以通过adb命令行工具或者一些图形化工具如DDMS完成。

**SQL注入**:

SQL注入是一种常见的安全漏洞,攻击者可以通过输入恶意的SQL代码来操纵数据库。在安卓APP中,如果应用没有正确过滤或验证用户的输入,就可能成为SQL注入的受害者。进行SQL注入测试,主要步骤包括:

1. **识别入口点**:找到应用中可能接受用户输入并执行SQL查询的地方。

2. **构造恶意输入**:创建可能触发SQL错误或返回额外信息的输入,例如,使用单引号 `'` 或分号 `;` 来闭合或结束SQL语句。

3. **执行测试**:提交恶意输入并观察应用的响应,看是否能获取非预期的数据或影响数据库操作。

4. **分析结果**:根据应用的反应判断是否存在SQL注入漏洞,如果有,应立即修复。

**APP数据安全测试工具**:

尽管文档没有列出具体工具,但以下是一些常用工具:

1. **SQLiteManager**:一款跨平台的SQLite数据库管理工具,支持查看、编辑、备份和恢复数据库。

2. **MobSF (Mobile Security Framework)**:一个全面的自动化移动应用安全测试框架,提供静态和动态分析功能。

3. ** Frida**:动态代码插桩工具,可用于拦截和修改应用中的函数调用,以检测潜在的SQL注入点。

4. **AppScan Source**:IBM的一款静态代码分析工具,可检测多种安全漏洞,包括SQL注入。

进行APP数据安全测试时,除了SQL注入,还需要考虑其他安全威胁,如数据加密、权限管理、网络通信安全等。定期进行安全性审计和更新安全策略是保障应用安全的重要措施。

2024-04-09 上传

129 浏览量

2023-02-19 上传

2023-02-22 上传

2022-11-21 上传

2023-08-23 上传

2023-08-22 上传

2023-08-22 上传

2023-08-23 上传

软件测试er

- 粉丝: 507

- 资源: 13

最新资源

- DS18B20数据手册

- mysql存储和显示图片

- S3C44B0X中文数据手册memory(第四章)

- 测试用例编写的技巧-软件测试基础

- S3C44B0X中文数据手册instru.(第三章)

- RTSP协议PDF文件,主要用vod、iptv等系统

- S3C44B0X中文数据手册model(第二章)

- S3C440B完整中文手册1

- 搭建JDK+Eclipse+MyEclipse+Tomcat

- 匠人手记,很不错的一本书。

- ECMA-262 语言规范

- 2008年上半年系统分析师下午试卷2

- AIX常用命令知识,最基本的AIX管理命令

- 2008年上半年系统分析师上午试卷.pdf

- id3算法的C语言实现

- ActionScript3 性能调整 英文