SpringSecurity自定义过滤器实现认证逻辑

125 浏览量

更新于2024-09-01

收藏 128KB PDF 举报

"本文主要探讨了在SpringSecurity框架中如何实现自定义过滤器,通过具体的代码示例,帮助读者理解自定义过滤器在解决复杂认证场景中的应用。内容包括创建自定义过滤器类以及将其集成到SpringSecurity的过滤器链中,以满足特定的验证需求。"

在SpringSecurity中,自定义过滤器是扩展其功能的关键,特别是在面对如用户锁定、IP限制等特殊认证需求时。默认的SpringSecurity认证机制仅支持基于用户名和密码的基本认证,这往往不足以应对实际业务场景。为了满足这些需求,我们需要创建自己的过滤器,并将它们插入到SpringSecurity的过滤器链中。

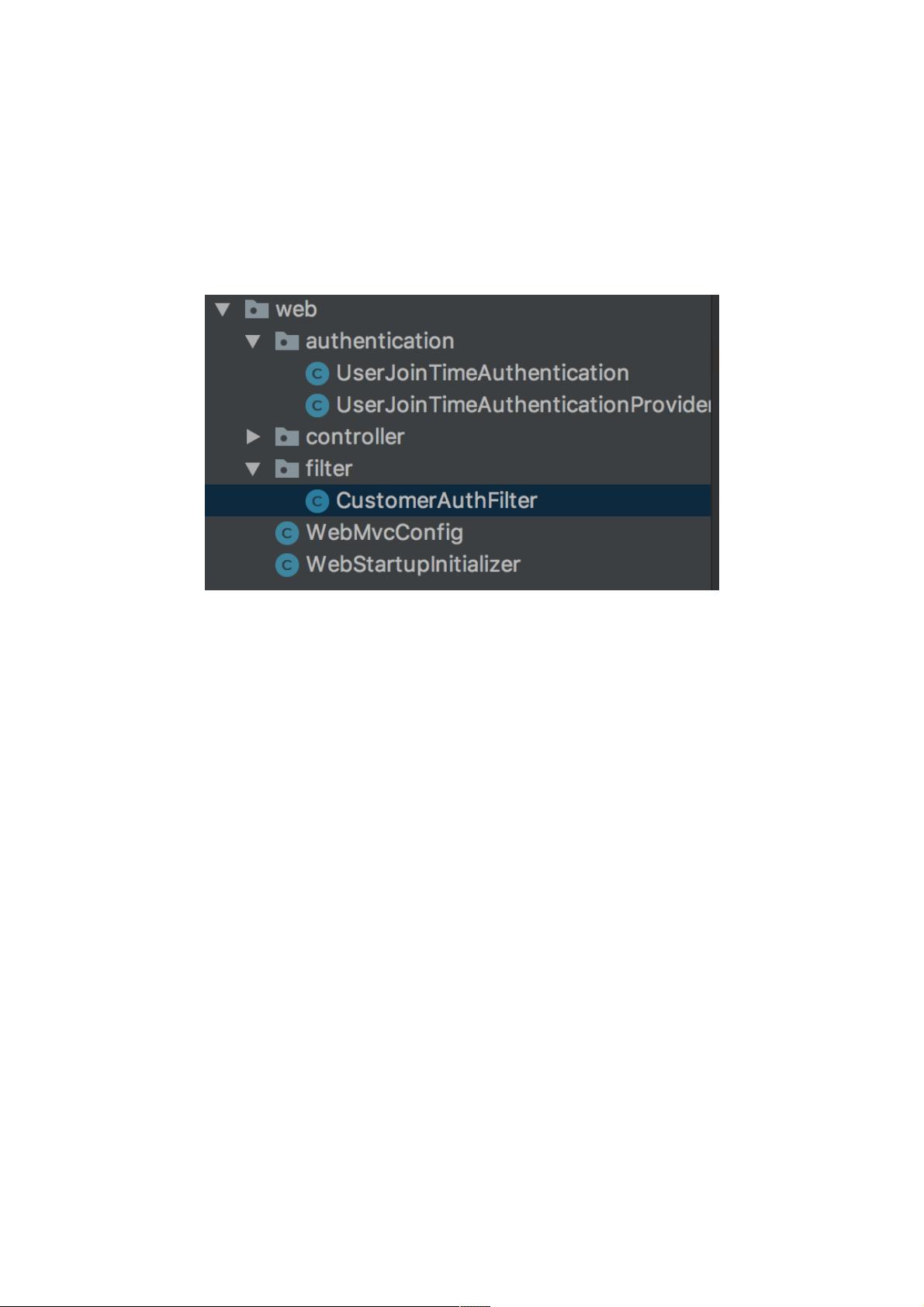

首先,我们来创建自定义过滤器。在这个例子中,我们将创建一个名为`CustomerAuthFilter`的类,该类继承自`AbstractAuthenticationProcessingFilter`。这个抽象类是SpringSecurity提供的,用于处理认证请求。我们将在其中覆盖必要的方法,如`attemptAuthentication`和`successfulAuthentication`,以实现我们的定制逻辑。

```java

package com.bdqn.lyrk.security.study.web.filter;

import com.bdqn.lyrk.security.study.web.authentication.UserJoinTimeAuthentication;

import org.springframework.security.authentication.AuthenticationManager;

import org.springframework.security.core.Authentication;

import org.springframework.security.core.AuthenticationException;

import org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter;

import org.springframework.security.web.util.matcher.AntPathRequestMatcher;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

```

`CustomerAuthFilter`需要注入`AuthenticationManager`,这是SpringSecurity的核心组件,用于执行认证过程。同时,我们还需要指定过滤器匹配哪些URL路径,这可以通过`AntPathRequestMatcher`实现。

接下来,我们需要配置过滤器的初始化,确保它能在正确的位置加入到过滤器链中。这通常在SpringSecurity的配置类中完成,例如:

```java

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private AuthenticationManager authenticationManager;

@Override

protected void configure(HttpSecurity http) throws Exception {

http.addFilterBefore(customerAuthFilter(), UsernamePasswordAuthenticationFilter.class);

}

@Bean

public CustomerAuthFilter customerAuthFilter() {

CustomerAuthFilter filter = new CustomerAuthFilter(authenticationManager);

// 设置过滤器匹配的URL,例如 /login

filter.setFilterProcessesUrl("/login");

return filter;

}

}

```

在`CustomerAuthFilter`中,我们可以根据业务需求实现认证逻辑。例如,在这个例子中,我们将检查用户注册时间(`jointime`)是否在当前日期之后,只有满足条件的用户才能登录。这部分逻辑将写在`attemptAuthentication`方法内:

```java

@Override

public Authentication attemptAuthentication(HttpServletRequest request, HttpServletResponse response)

throws AuthenticationException {

// 提取请求中的用户信息,比如从请求参数或请求体中

String username = ...;

String password = ...;

// 创建自定义的Authentication对象,包含用户信息

UserJoinTimeAuthentication authRequest = new UserJoinTimeAuthentication(username, password);

try {

// 将自定义的Authentication对象交给AuthenticationManager处理

return authenticationManager.authenticate(authRequest);

} catch (AuthenticationException e) {

throw e;

}

}

```

最后,当认证成功时,`successfulAuthentication`方法会被调用,我们可以在这里更新SecurityContext,设置认证信息:

```java

@Override

protected void successfulAuthentication(HttpServletRequest request, HttpServletResponse response, FilterChain chain,

Authentication authResult) throws IOException, ServletException {

SecurityContextHolder.getContext().setAuthentication(authResult);

// 其他成功后的处理,如重定向、设置session等

}

```

通过这种方式,我们实现了自定义过滤器,它可以针对特定的业务需求进行用户认证。在实际项目中,可以根据实际的认证策略,比如检查用户状态、IP限制、验证码验证等,编写相应的过滤器,以增强SpringSecurity的安全防护能力。

2020-08-26 上传

点击了解资源详情

2023-11-11 上传

2023-06-06 上传

2023-07-08 上传

2023-05-24 上传

2023-07-15 上传

weixin_38602098

- 粉丝: 3

- 资源: 963

最新资源

- SSM动力电池数据管理系统源码及数据库详解

- R语言桑基图绘制与SCI图输入文件代码分析

- Linux下Sakagari Hurricane翻译工作:cpktools的使用教程

- prettybench: 让 Go 基准测试结果更易读

- Python官方文档查询库,提升开发效率与时间节约

- 基于Django的Python就业系统毕设源码

- 高并发下的SpringBoot与Nginx+Redis会话共享解决方案

- 构建问答游戏:Node.js与Express.js实战教程

- MATLAB在旅行商问题中的应用与优化方法研究

- OMAPL138 DSP平台UPP接口编程实践

- 杰克逊维尔非营利地基工程的VMS项目介绍

- 宠物猫企业网站模板PHP源码下载

- 52简易计算器源码解析与下载指南

- 探索Node.js v6.2.1 - 事件驱动的高性能Web服务器环境

- 找回WinSCP密码的神器:winscppasswd工具介绍

- xctools:解析Xcode命令行工具输出的Ruby库