网络空间工控设备:从蜜罐到入侵分析

需积分: 10 96 浏览量

更新于2024-07-14

收藏 2.52MB PPT 举报

"本文探讨了网络空间中的工控设备发现与入侵,特别是通过蜜罐技术在攻防对抗中的应用。文中提到了SCADA系统、HMI、PLC、RTU等关键组件,以及各种通信协议,如Ethernet/IP、Modbus等,并强调了工控系统中未经过充分安全验证的组件和协议的潜在风险。文章还介绍了利用Nmap和Wireshark等工具进行设备扫描和协议分析的方法,并通过ZoomEye搜索引擎展示了全球范围内特定端口的设备暴露情况。"

网络安全在工业控制系统(ICS)中扮演着至关重要的角色,特别是在工控设备的发现与防御方面。攻防对抗中,蜜罐技术被用来模拟真实系统以吸引攻击者,同时收集攻击行为的信息,帮助研究人员了解攻击者的战术、技术和程序。

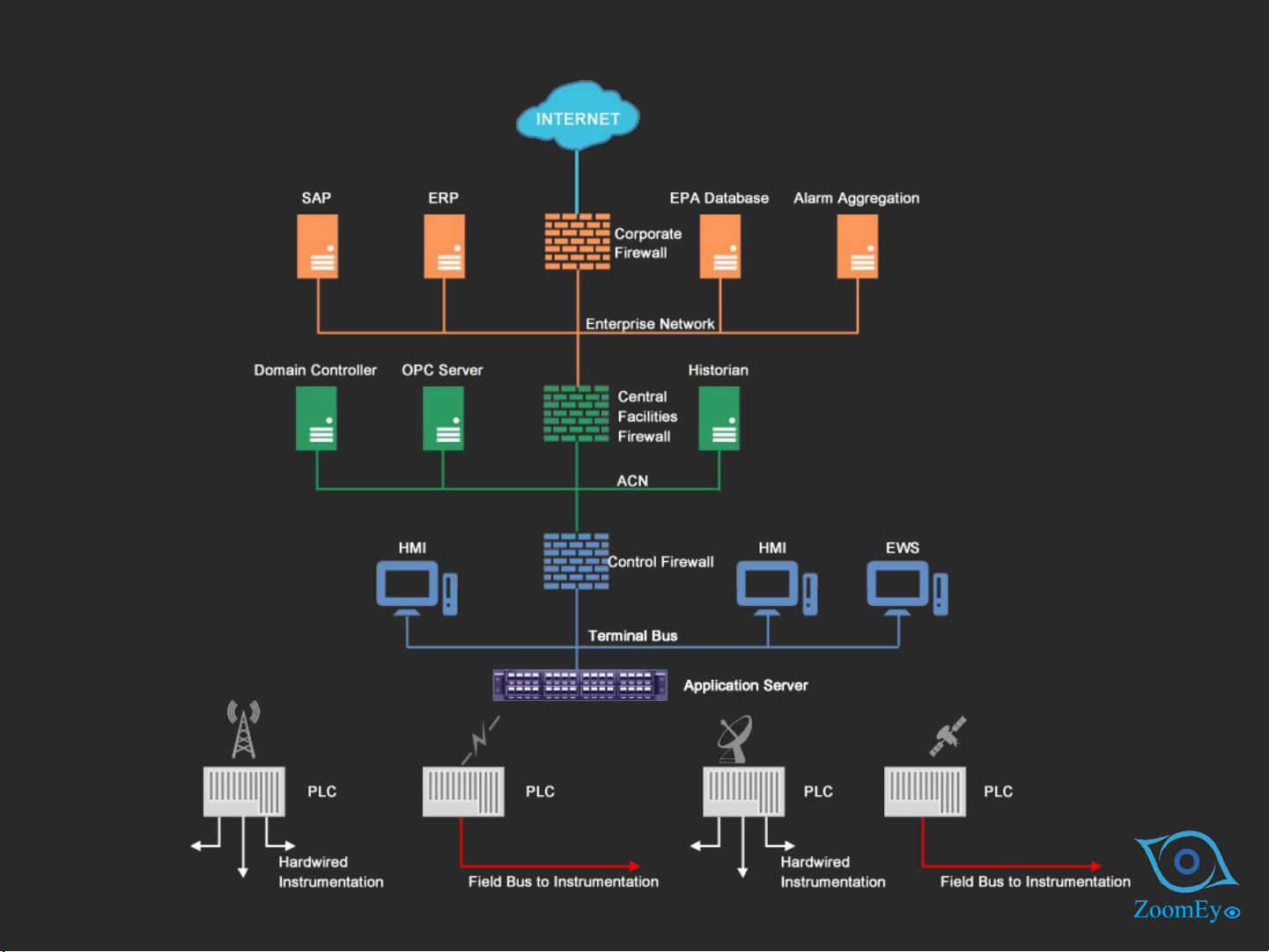

工控系统的架构通常由多个模块组件组成,包括SCADA(Supervisory Control And Data Acquisition)系统、HMI(Human Machine Interface)、PLC(Programmable Logic Controller)和RTU(Remote Terminal Unit)。这些组件通过各种通信协议相互连接,如Ethernet/IP、Modbus、IEC61850-8-1(MMS)、IEC61870-5-101/104、Siemens S7的102端口、ProfiNET、DNP3以及Tridium Niagara Fox等。

然而,工控架构中存在着诸多安全缺陷。由于设计时通常以稳定性优先,导致系统更新和补丁应用困难。同时,随着互联网的普及,工控组件越来越多地暴露在网络空间中,增加了被攻击的风险。例如,Ethernet/IP的CIP协议可以通过Nmap的enip-enumerate.nse脚本和Wireshark的dissector获取设备信息;而Modbus协议,尽管广泛使用,但其认证和加密机制的缺失使得它成为攻击的目标。

通过ZoomEye这样的网络空间搜索引擎,可以发现全球范围内开放特定端口的设备。例如,通过搜索port:44818,可以找到3168个开放Ethernet/IP端口的设备;而搜索port:502,则能揭示1054个开放Modbus端口的设备。这些数据表明,大量的工控设备可能面临潜在的安全威胁。

因此,对这些设备和协议的安全性进行深入研究至关重要。经典的渗透测试技巧往往可以应用于工控网络,因为许多工控组件和协议未经充分的安全验证。这要求我们在设计和实施工控系统时,必须更加重视安全性,包括采用安全的通信协议,强化认证和加密机制,以及定期进行安全评估和更新。

2021-09-09 上传

2021-06-18 上传

2009-09-14 上传

2021-11-06 上传

Loki:一个轻量级Web蜜罐-A Little WebHoneypot.:honey_pot::honey_pot::honey_pot::honeybee::honeybee::honeybee:

2021-03-06 上传

2021-09-09 上传

深夜冒泡

- 粉丝: 16

- 资源: 2万+

最新资源

- 深入浅出:自定义 Grunt 任务的实践指南

- 网络物理突变工具的多点路径规划实现与分析

- multifeed: 实现多作者间的超核心共享与同步技术

- C++商品交易系统实习项目详细要求

- macOS系统Python模块whl包安装教程

- 掌握fullstackJS:构建React框架与快速开发应用

- React-Purify: 实现React组件纯净方法的工具介绍

- deck.js:构建现代HTML演示的JavaScript库

- nunn:现代C++17实现的机器学习库开源项目

- Python安装包 Acquisition-4.12-cp35-cp35m-win_amd64.whl.zip 使用说明

- Amaranthus-tuberculatus基因组分析脚本集

- Ubuntu 12.04下Realtek RTL8821AE驱动的向后移植指南

- 掌握Jest环境下的最新jsdom功能

- CAGI Toolkit:开源Asterisk PBX的AGI应用开发

- MyDropDemo: 体验QGraphicsView的拖放功能

- 远程FPGA平台上的Quartus II17.1 LCD色块闪烁现象解析