SHA-256/SHA-384/SHA-512:安全哈希算法详解与示例

SHA256、SHA384和SHA512是三种重要的哈希函数,它们在密码学和信息安全领域中扮演着核心角色。这些算法被设计用于将任意长度的消息映射到固定长度的哈希值,确保数据的完整性、认证和安全性。它们的主要特点是单向性和抗碰撞性,即给定一个哈希值很难逆推出原始消息,且理论上很难找到两个不同的消息产生相同的哈希结果。

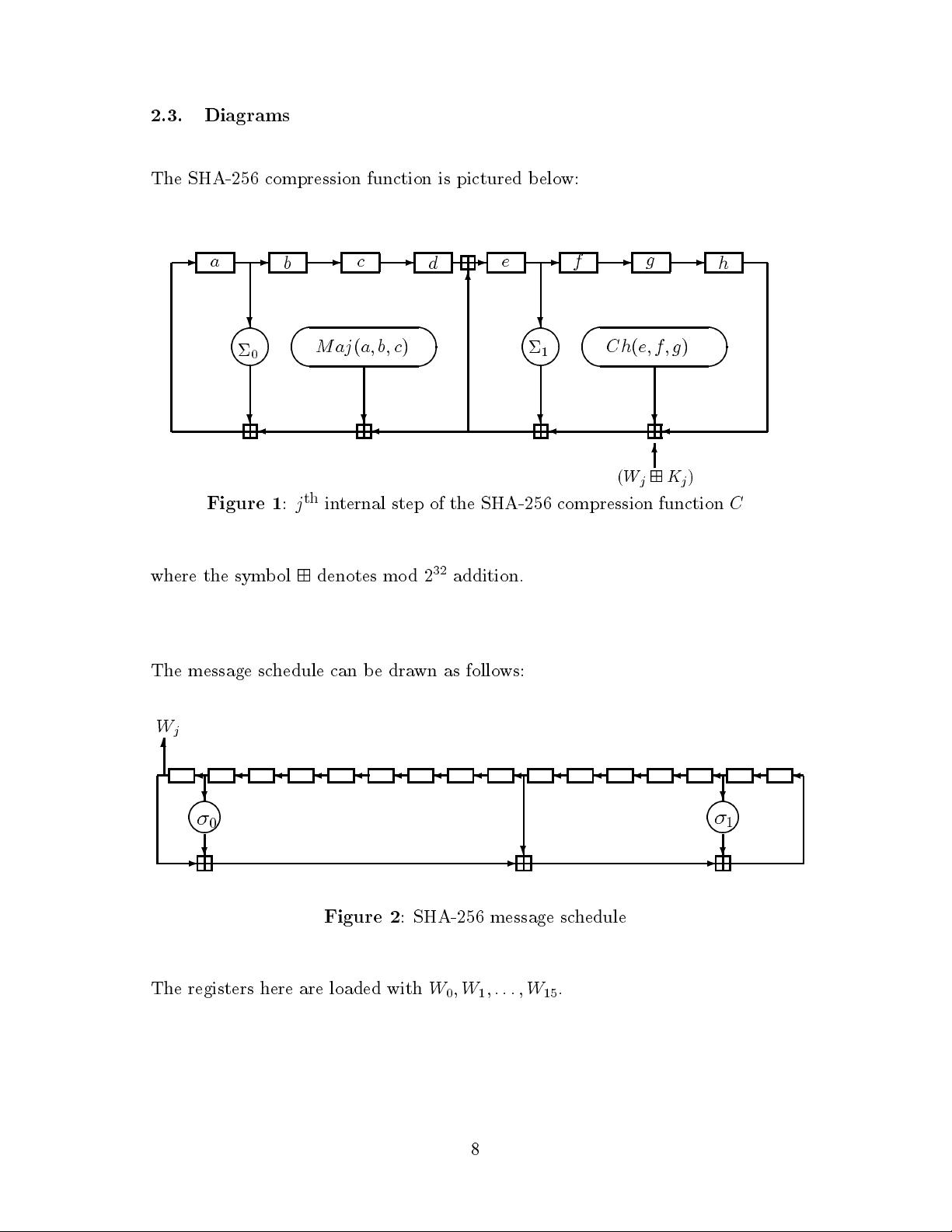

1. SHA-256: 这是一种128位(16字节)的哈希函数,适用于轻量级应用。SHA-256的概述介绍了其基本结构,包括输入块的处理方式、分组和迭代过程。它的设计使得即使输入数据稍有变动,哈希结果也会有很大变化,确保了数据的敏感性。部分章节还提供了详细的算法描述,包括消息扩展函数、初始向量和结束标记的使用,以及如何通过逐步计算最终得到哈希值。此外,示例展示了如何实际计算SHA-256哈希,以便用户理解其工作原理。

2. SHA-512: 作为SHA-256的升级版,SHA-512是256位(32字节)的哈希函数,提供更强的安全性。与SHA-256类似,SHA-512也采用分组和迭代的方式,但处理更大的输入数据块,增加了哈希值的复杂度。这部分内容详述了SHA-512的结构特点,并提供了相应的图解来辅助理解。样本哈希计算演示了如何用实际数据生成SHA-512哈希。

3. SHA-384: 这种192位(24字节)的哈希函数介于SHA-256和SHA-512之间,提供了一种折中的安全性和性能。SHA-384的设计与SHA-512类似,只是处理数据块的大小不同。它的描述和示例部分同样注重理论与实践的结合,帮助读者掌握如何使用SHA-384进行数据保护。

这三种哈希算法都是SHA-2系列的一部分,由美国国家安全局(NSA)和NIST(美国国家标准与技术研究院)共同开发。SHA-2家族是在SHA-1之后推出的,为了解决后者的安全性问题。在现代网络安全中,SHA-256、SHA-384和SHA-512广泛应用于密码存储、数字签名、消息认证码(MAC)和散列库等领域,确保数据的不可篡改和身份验证。

2019-05-17 上传

点击了解资源详情

点击了解资源详情

134 浏览量

2020-11-22 上传

2021-02-04 上传

点击了解资源详情

C-now-s

- 粉丝: 15

- 资源: 1

最新资源

- Java集合ArrayList实现字符串管理及效果展示

- 实现2D3D相机拾取射线的关键技术

- LiveLy-公寓管理门户:创新体验与技术实现

- 易语言打造的快捷禁止程序运行小工具

- Microgateway核心:实现配置和插件的主端口转发

- 掌握Java基本操作:增删查改入门代码详解

- Apache Tomcat 7.0.109 Windows版下载指南

- Qt实现文件系统浏览器界面设计与功能开发

- ReactJS新手实验:搭建与运行教程

- 探索生成艺术:几个月创意Processing实验

- Django框架下Cisco IOx平台实战开发案例源码解析

- 在Linux环境下配置Java版VTK开发环境

- 29街网上城市公司网站系统v1.0:企业建站全面解决方案

- WordPress CMB2插件的Suggest字段类型使用教程

- TCP协议实现的Java桌面聊天客户端应用

- ANR-WatchDog: 检测Android应用无响应并报告异常