DVWA靶场中的XSS攻击详解与防范

24 浏览量

更新于2024-06-14

收藏 1.78MB DOCX 举报

"XSS(DVWA靶场详情)"

在网络安全领域,XSS(跨站脚本攻击)是一种常见的漏洞类型,主要针对Web应用程序。DVWA(Damn Vulnerable Web Application)是一个专门为安全专业人员和开发人员设计的靶场,用于学习和测试各种安全漏洞,包括XSS。下面将详细介绍XSS的基本概念、工作机制、类型以及防范方案。

1. XSS的基本概念:

XSS攻击是指攻击者通过在网页上注入恶意脚本,当用户浏览这些页面时,恶意脚本会被用户的浏览器执行,从而实现攻击者的意图。这些脚本可能用来窃取用户cookie、操纵页面内容或实施其他恶意行为。由于与CSS(层叠样式表)冲突,故称为XSS。

2. XSS的工作机制:

XSS攻击成功的关键在于两个方面:首先,攻击者必须能够在应用中注入恶意代码;其次,该代码需要被用户的浏览器解释并执行。这通常是由于开发者在处理用户输入时没有进行充分的过滤和转义,导致恶意脚本能够嵌入到动态生成的页面中。

3. XSS的三种类型:

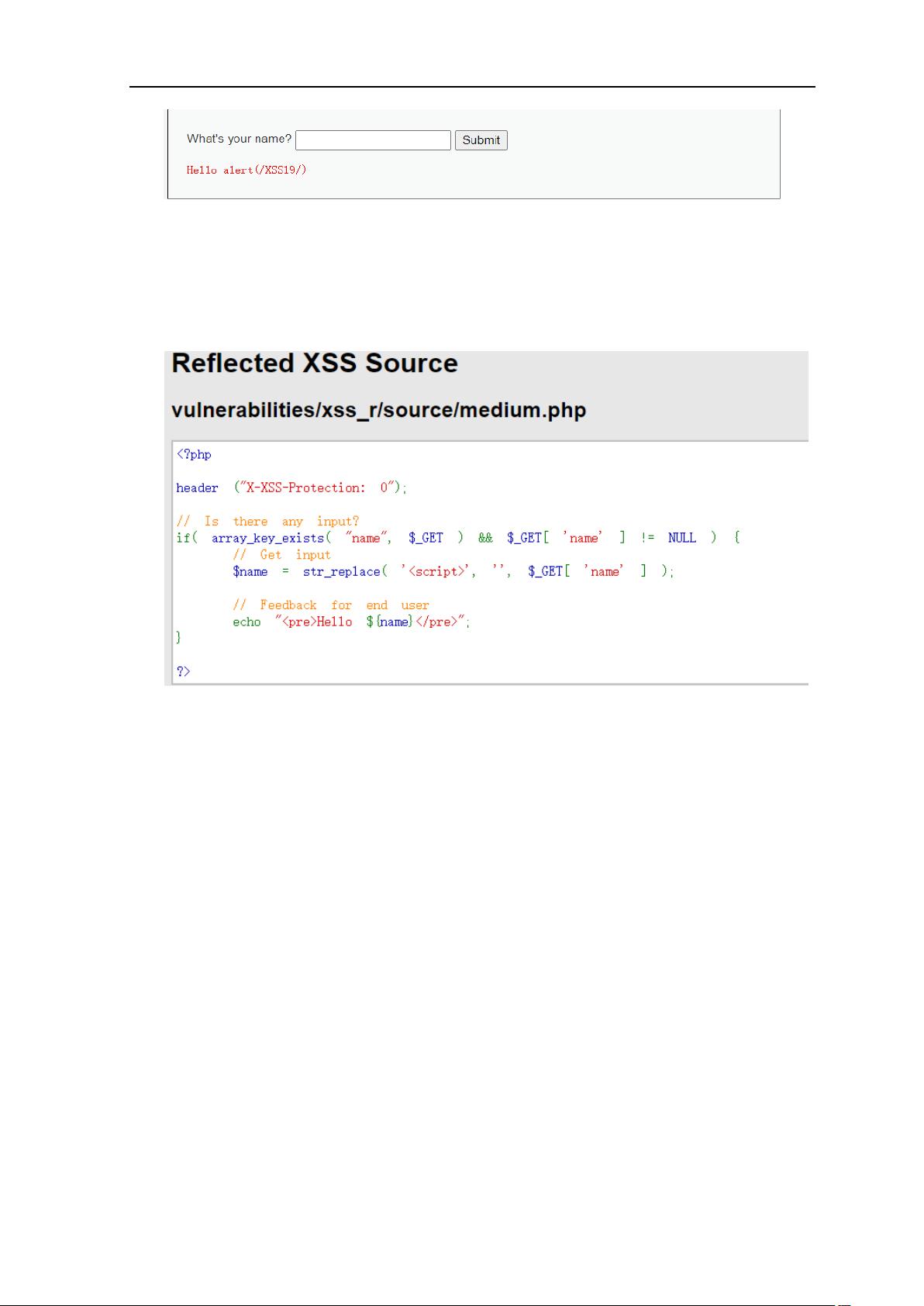

- 反射XSS:攻击者构造一个包含恶意脚本的URL,诱使用户点击。这种攻击是非持久性的,只在用户点击链接时触发。它常见于搜索结果、URL参数等场景。

- 存储XSS:攻击者将恶意脚本提交到服务器,存储在数据库或其他持久存储中。当其他用户查看包含恶意脚本的页面时,脚本会被执行。这种类型的XSS更具持久性和危害性,如评论、论坛帖子等。

- DOM型XSS:攻击不通过服务器,而是通过改变页面的DOM(文档对象模型)结构来实现。攻击者利用JavaScript来修改DOM,导致客户端脚本执行恶意代码。

4. XSS攻击的防范方案:

- 对用户输入进行严格的过滤和转义,避免注入恶意脚本。

- 使用HTTP头部的Content-Security-Policy来限制浏览器可执行的脚本来源。

- 实施输入验证和输出编码,确保用户输入的数据不会以可执行脚本的形式呈现。

- 使用X-XSS-Protection响应头,启用浏览器内置的XSS防护机制。

- 对敏感数据如cookie设置HttpOnly标志,防止脚本访问。

5. XSS攻击测试:

在DVWA靶场中,可以模拟各种XSS攻击场景,通过工具如Burp Suite进行流量捕获和篡改,以了解攻击流程和防御策略。Burp Suite可以帮助识别潜在的XSS漏洞,并提供对请求和响应的深度分析。

理解XSS攻击的原理和类型,以及如何有效地防范这些攻击,对于保障Web应用的安全至关重要。通过DVWA这样的靶场实践,安全专业人员和开发者能够更好地提升对抗XSS攻击的能力。

2023-09-06 上传

2020-12-11 上传

2022-09-24 上传

2023-09-25 上传

2023-09-20 上传

2023-08-12 上传

2023-08-13 上传

2023-08-29 上传

2023-08-15 上传

车海滨

- 粉丝: 453

- 资源: 2

最新资源

- 2018秋招java笔试题-coding-interview-chinese:Alistofinterestingrepositoriesab

- typora系统主题,使主题更多元化

- lianxiNotDelete

- brOscatLib:流行的Oscat库(www.oscat.de)的B&R自动化工作室端口

- project-pathfinder:在Unity引擎中创建的交互式寻路模拟

- lede-mir4

- ScreenShotHtml2Canvas

- 自述文件生成器

- practiceHomepage

- Portable PGP-开源

- logback-core-1.2.3-API文档-中文版.zip

- django_learn:python django学习

- BucksAmok.m5v6ucdtoj.gaOnvaR

- -it1081c-final-lab-part-2

- 易语言DOS取系统信息源码-易语言

- github-slideshow:机器人提供动力的培训资料库