2019年支付边界机漏洞:内网渗透实录与安全警钟

需积分: 5 26 浏览量

更新于2024-08-03

收藏 611KB PDF 举报

本文档探讨了一起因某第三方支付公司的边界机存在漏洞引发的内网渗透事件。事件发生在2019年,攻击者在2018年发现的漏洞被利用,这表明了系统的安全更新滞后。攻击者通过朋友的邀请进入某个圈子,并分享了一篇关于此次渗透的文章,因为文章涉及到敏感内容,所以部分内容经过了打码处理。

文章开始时,攻击者偶然发现了该支付公司的测试环境服务器,其IP地址为11.*.*.3。服务器上开放了多个端口,包括SSH和RDP,显示出这是一台对外连接的边界机,通常这种机器的安全性较低。攻击者利用55端口上的http服务,发现存在目录遍历漏洞,进而找到了一个包含攻击者真实IP的日志文件,这让他们感到不悦。

接下来,攻击者发现了运行在该服务器上的旧版phpMyAdmin,利用空口令(root)登录并创建了一个shell。为了方便进一步操作,他们上传了一个恶意脚本(xx.php),并通过这个脚本尝试执行各种命令,尽管遇到了限制,但发现可以通过管理员权限访问桌面文件夹。

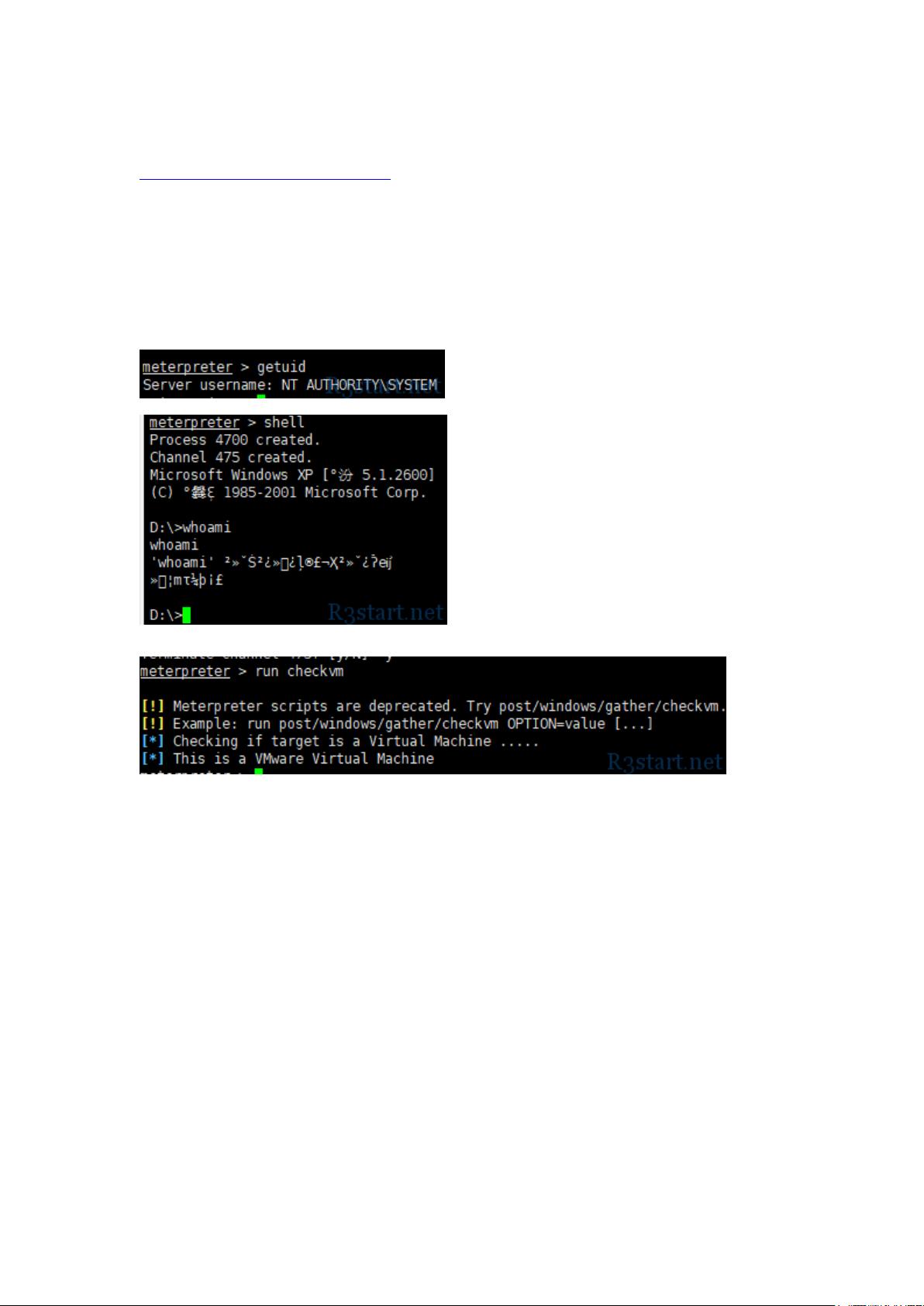

由于系统环境为Windows XP且缺乏whoami命令支持,攻击者怀疑这是一个可能的蜜罐或虚拟机。然而,随着内网探索的深入,他们发现内网规模庞大,存在多个服务器,包括172.16.1.20和172.16.1.210,这些服务器存在MS17-010漏洞,意味着内网存在大规模易受攻击的设备。

在确认宿主机可能存在更多价值后,攻击者对一台服务器进行了ms17010漏洞的利用,获得了反弹shell。通过这个shell,攻击者可以进一步控制和渗透内网,显示出攻击者熟练的渗透技巧和对漏洞的利用能力。

总结来说,这篇文档揭示了网络安全中的一次实际案例,涉及到了漏洞发现、利用、内网渗透以及攻击者对系统权限的逐步获取。它强调了及时更新系统安全补丁、强化边界防护以及对内部网络结构的严密监控的重要性。同时,也反映出攻击者对技术细节的敏感度和渗透手段的多样性。

2022-05-31 上传

2022-06-06 上传

2020-02-25 上传

2024-04-08 上传

2019-03-22 上传

2021-11-25 上传

2022-01-02 上传

2021-08-22 上传

2024-11-12 上传

黑战士安全

- 粉丝: 2682

- 资源: 81

最新资源

- 前端协作项目:发布猜图游戏功能与待修复事项

- Spring框架REST服务开发实践指南

- ALU课设实现基础与高级运算功能

- 深入了解STK:C++音频信号处理综合工具套件

- 华中科技大学电信学院软件无线电实验资料汇总

- CGSN数据解析与集成验证工具集:Python和Shell脚本

- Java实现的远程视频会议系统开发教程

- Change-OEM: 用Java修改Windows OEM信息与Logo

- cmnd:文本到远程API的桥接平台开发

- 解决BIOS刷写错误28:PRR.exe的应用与效果

- 深度学习对抗攻击库:adversarial_robustness_toolbox 1.10.0

- Win7系统CP2102驱动下载与安装指南

- 深入理解Java中的函数式编程技巧

- GY-906 MLX90614ESF传感器模块温度采集应用资料

- Adversarial Robustness Toolbox 1.15.1 工具包安装教程

- GNU Radio的供应商中立SDR开发包:gr-sdr介绍