STRIDE威胁建模:微软方法论解析

需积分: 5 109 浏览量

更新于2024-07-09

收藏 890KB PDF 举报

"STAC(威胁建模)-microsoft:通过STRIDE进行威胁建模,讨论在软件开发生命周期(SDLC)中应用威胁建模来提前发现安全问题的方法。"

在软件开发过程中,提前发现安全问题无疑是非常重要的。微软提出的STRIDE模型(Spoofing identity, Tampering with data, Repudiation, Information disclosure, Denial of service, Elevation of privilege)是一种有效的威胁建模工具,它鼓励开发者在编写代码之前考虑潜在的安全风险。STRIDE模型涵盖了六个主要的威胁类别,帮助设计者理解系统可能面临的威胁,从而在设计阶段就避免引入漏洞。

首先,让我们明确一下威胁、漏洞、风险和问题之间的区别。威胁是指可能对系统安全造成负面影响的潜在行动或事件;而漏洞是系统中存在的弱点,可能导致威胁变为现实;风险是威胁发生的可能性乘以其后果的严重性;问题则是指任何需要解决或改进的状况,包括但不限于安全问题。

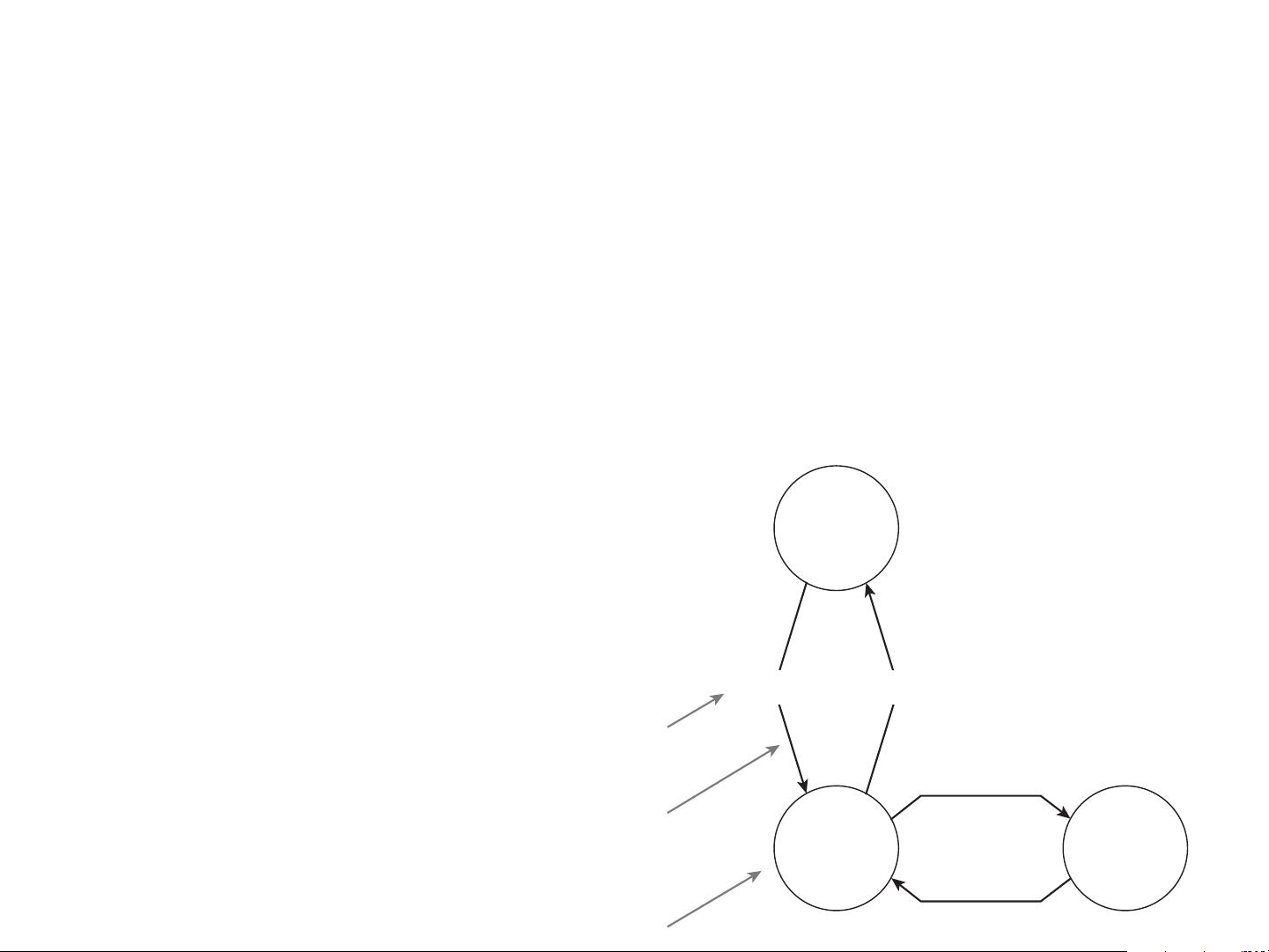

模型是一种简化现实世界的抽象表示,用于理解和分析系统。在威胁建模中,模型可以帮助我们识别系统的关键组件,以及这些组件之间的交互,从而确定可能的攻击面。

"像黑客一样思考"是威胁建模的一个常见建议,但这并不意味着我们要模仿黑客的行为。实际上,黑客思维可能过于聚焦于攻击,而忽略了系统的整体安全性和业务需求。正确的做法是,以资产为中心,理解黑客可能会对哪些有价值的资源感兴趣,而不是仅仅关注攻击手段。

资产是威胁建模的核心,它们是系统中对业务至关重要的元素,可能包括数据、服务、硬件设备等。确定资产的过程需要考虑黑客可能的动机,例如他们可能对获取敏感信息、破坏服务或者获取非法利益感兴趣。了解并保护这些资产是威胁建模的关键目标。

通过STRIDE模型,我们可以针对每个威胁类别制定相应的缓解措施。例如,为防止身份冒用(Spoofing),可以实施严格的认证机制;为了防止数据篡改(Tampering),可以采用加密和完整性检查;对于否认行为(Repudiation),可以使用审计和日志记录;对于信息泄露(Information disclosure),应确保数据的隐私保护;针对拒绝服务(Denial of service),需要强化系统的可用性;最后,针对权限提升(Elevation of privilege),应有适当的访问控制策略。

威胁建模是SDLC中的一个关键步骤,它不仅帮助我们在早期阶段识别和减轻潜在安全问题,还可以促进团队间的沟通,提高整个系统的安全性。通过持续的威胁建模实践,我们可以建立更安全、更健壮的软件产品。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2022-01-25 上传

2022-02-08 上传

2021-08-04 上传

2021-06-17 上传

2021-04-01 上传

2011-09-25 上传

martin203

- 粉丝: 1

- 资源: 5

最新资源

- WordPress作为新闻管理面板的实现指南

- NPC_Generator:使用Ruby打造的游戏角色生成器

- MATLAB实现变邻域搜索算法源码解析

- 探索C++并行编程:使用INTEL TBB的项目实践

- 玫枫跟打器:网页版五笔打字工具,提升macOS打字效率

- 萨尔塔·阿萨尔·希塔斯:SATINDER项目解析

- 掌握变邻域搜索算法:MATLAB代码实践

- saaraansh: 简化法律文档,打破语言障碍的智能应用

- 探索牛角交友盲盒系统:PHP开源交友平台的新选择

- 探索Nullfactory-SSRSExtensions: 强化SQL Server报告服务

- Lotide:一套JavaScript实用工具库的深度解析

- 利用Aurelia 2脚手架搭建新项目的快速指南

- 变邻域搜索算法Matlab实现教程

- 实战指南:构建高效ES+Redis+MySQL架构解决方案

- GitHub Pages入门模板快速启动指南

- NeonClock遗产版:包名更迭与应用更新