中间人渗透测试:利用arpspoof工具

需积分: 5 91 浏览量

更新于2024-08-05

收藏 4.69MB PDF 举报

"E018-渗透测试常用工具-使用arpspoof进行中间人渗透测试"

渗透测试是网络安全评估的重要方法,它模拟黑客的攻击行为来检测系统漏洞和安全弱点。在这个过程中,中间人攻击(Man-in-the-Middle, MITM)是一种常见的攻击手段,其中攻击者通过拦截和篡改通信数据来获取敏感信息或控制通信双方。本课程关注的是使用arpspoof工具执行MITM攻击。

arpspoof是ettercap套件的一部分,是一个专门用于执行ARP欺骗的工具。ARP(Address Resolution Protocol)协议是局域网中IP地址与MAC地址转换的关键机制。当网络设备想要与另一个设备通信时,它会查找ARP缓存,如果找不到对应的IP和MAC映射,就会广播一个ARP请求,收到请求的设备会回复其MAC地址。攻击者利用arpspoof可以向受害者发送伪造的ARP响应,将自己伪装成网关,实现数据流的拦截。

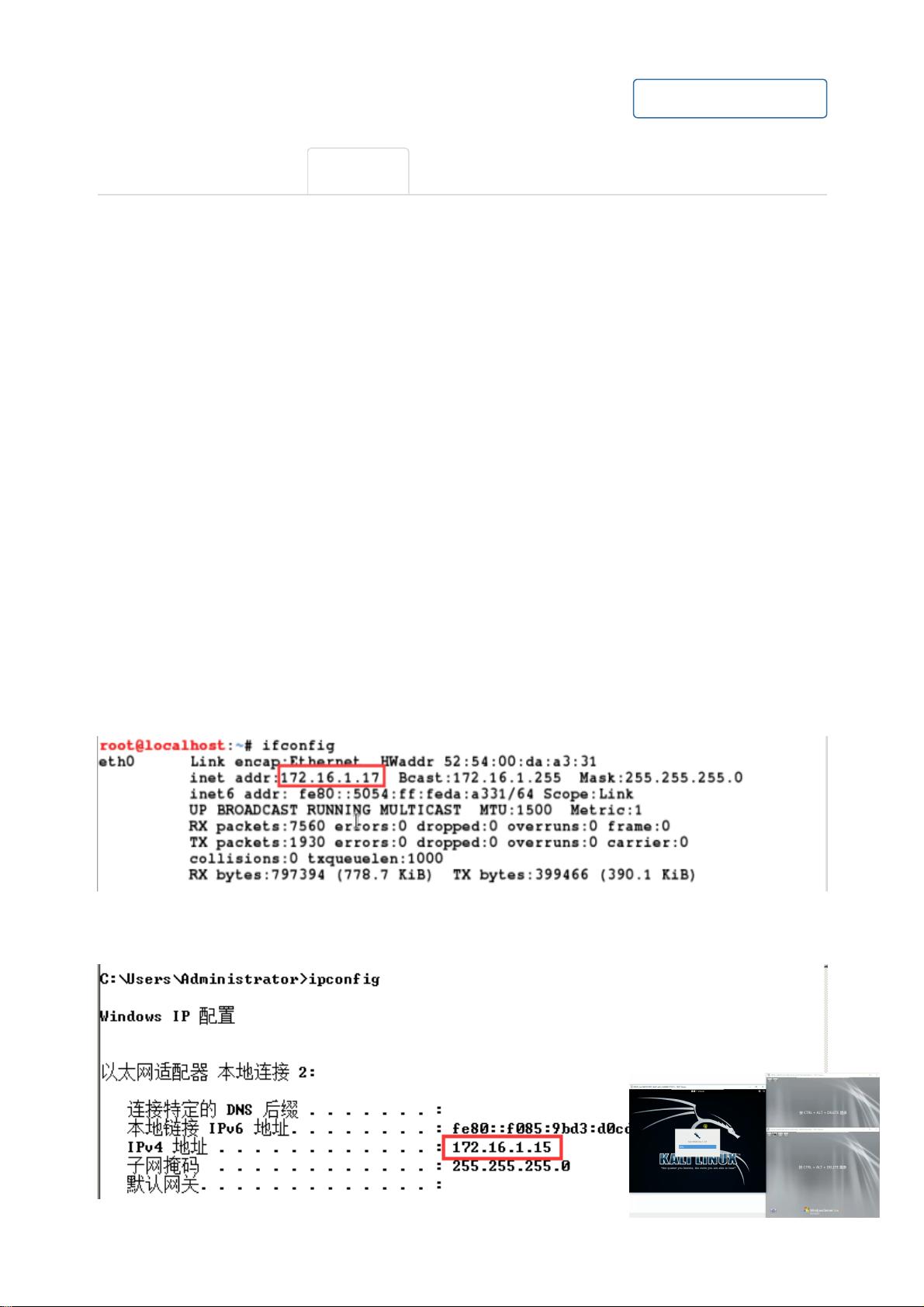

课程中提到的网络拓扑包括三台服务器:渗透测试机(172.16.1.17)、靶机客户端(172.16.1.15)和靶机服务器(172.16.1.19)。在开始实验前,需要确认这些设备之间的网络连通性,可以使用ifconfig(在Linux中)和ipconfig(在Windows中)命令获取各自IP地址,并通过ping命令测试网络可达性。

在靶机客户端上,通过运行`arp -a`命令,可以查看本地ARP缓存表,了解当前网络中各IP地址对应的MAC地址。在ARP欺骗攻击中,攻击者需要知道这些信息以便构造伪造的ARP响应。

ARP欺骗的基本原理是利用了网络设备的信任机制。攻击者发送虚假的ARP响应,使得受害者误认为攻击者的MAC地址是网关的MAC地址,从而将数据包发送给攻击者。同样,攻击者也会向网关发送虚假的ARP响应,让网关认为攻击者的MAC地址是受害者。这样,攻击者就成为了通信双方之间的“中间人”,可以解密、修改或截取通信数据。

例如,在一个四台主机的局域网中,如果攻击者对网络流量进行了MITM,那么即使其他主机之间没有直接进行通信,攻击者也能通过这种方式获取它们的数据。这种攻击在无线网络、开放的公共Wi-Fi等环境中尤为常见,因为用户往往对网络的安全性缺乏警惕。

在实际的渗透测试中,了解并掌握如何使用arpspoof进行MITM攻击是非常关键的技能,这有助于评估系统的安全状况,找出可能存在的漏洞,从而提升整体网络安全防护能力。通过模拟攻击,安全专家可以更好地理解网络防御策略,设计出更有效的防护措施。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-12-02 上传

2021-12-02 上传

2019-06-18 上传

2024-05-30 上传

2012-07-25 上传

2021-09-15 上传

武恩赐

- 粉丝: 56

- 资源: 332

最新资源

- toy-flow:用于重现流程类型问题的回购

- XmlRpc C++ for Windows-开源

- Electric Vacherie' optimization using non-linear programmin :此代码使用 NLP 优化电动汽车站的充电顺序-matlab开发

- Camera2全屏不拉伸展示的资源

- 基于Android的瀑布流实现,类似于蘑菇街和迷尚 应用里的排列.zip

- AccessControl-5.7-cp310-cp310-win_amd64.whl.zip

- 高斯模糊的图像效果

- java代码-实训5,题2

- Flight-Simulator:CS418 UIUC秋季2015

- JS实现表单输入正则表达式验证功能源码.zip

- despline:“despline/offset” x 轴和 y 轴,灵感来自 Anne Urai 的“offsetAxes”,但考虑到对数比例-matlab开发

- dum:根据它们的运行时表示来打印OCaml值

- AccessControl-6.1-cp38-manylinux_i686.whl.zip

- 银联POS刷卡机3D模型

- Python库 | dask_cuda-21.10.0a210724-py3-none-any.whl

- 基于C语言实现学生成绩管理系统(含源代码+使用说明).rar