安卓逆向:VMP保护下函数快速逆向解析理论

需积分: 0 14 浏览量

更新于2024-08-03

收藏 4.34MB DOCX 举报

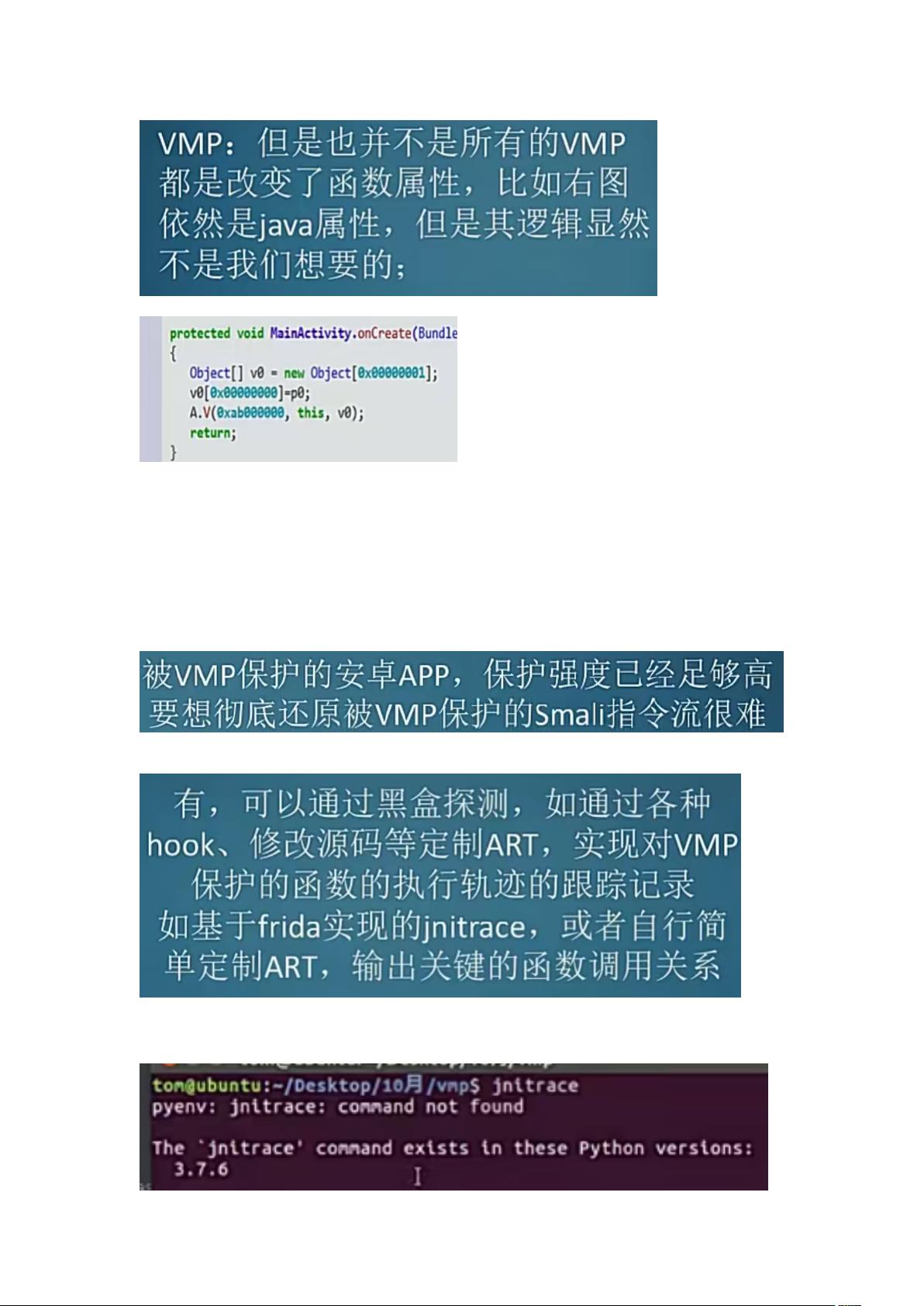

在安卓逆向工程的学习笔记中,本文主要探讨了针对Android应用程序中被VMProtect(Virtual Machine Protection)技术保护的函数进行快速逆向分析的方法。VMProtect是一种常见的代码混淆技术,它通过混淆Java函数的逻辑和结构,使得直接阅读源码变得困难,从而增加了逆向工程的挑战。本文的核心内容围绕以下几个方面展开:

1. **函数签名抽象**:首先,作者识别并提取了不同被保护函数的共同特性,即它们的签名特征,如参数列表通常采用Object数组的形式,且返回值类型通常是void或int。这些共性有助于逆向工程师理解函数的基本功能,即使在保护下也能找到入手点。

2. **使用解释器解析**:由于函数被混淆,解析器被设计成能解释执行这些函数,而不是直接执行机器码。这涉及到使用JNI(Java Native Interface)函数,它们的注册地址通常固定,是绕过VMProtect保护的关键路径。

3. **本地Python环境设置**:为了进行逆向工作,作者强调设置了Python 3.7.6作为本地开发环境,这可能是用来编写脚本或工具来辅助分析,因为Python语言的灵活性和丰富的库支持对于逆向工程很有帮助。

4. **遇到的问题与调试**:在尝试逆向过程中,遇到了报错和程序卡顿的情况,这可能是由于VMProtect的检测机制。逆向者需要通过缩小问题范围,逐步定位到可能是经过VMProtect处理的关键点,比如那些以call开头的函数,以及所有Jni函数执行前必经的检查点。

5. **逆向流程示例**:文章还提供了一个具体的流程示例,包括原始指令的观察、过滤操作,以及模拟用户在应用内点击按钮的行为,这些都是为了复现和理解函数的执行逻辑,从而破解VMProtect的保护。

本文提供了一种针对VMProtect保护函数的逆向分析策略,强调了理解和利用函数签名、解释器技术和调试技巧的重要性,旨在帮助Android逆向开发者克服代码混淆带来的挑战。

2024-04-07 上传

2024-04-05 上传

2024-03-19 上传

2024-03-29 上传

2024-03-25 上传

101 浏览量

2024-04-06 上传

m0bi1e

- 粉丝: 4

- 资源: 67

最新资源

- Matrix:开发用于使用pygame学习矩阵的教具

- Termy:具有自动完成功能的终端

- Catfish BLOG 鲶鱼博客系统 v2.0.51

- em算法matlab代码-Digital-Device-Design-for-Power-Factor-Calculation:功率因数(PF

- OSEMR-开源

- adb驱动亲测可用解压即可

- GitHub-Health-Project-Article:关于我对免费和开源,非限制性,道德和安全的医疗健康项目的计划和贡献的文章

- disaster_response_NLP_pipeline:用于灾难响应消息分类的NLP管道

- benchdb-accumulation-register:ouchdb的累积寄存器

- keil3/4 采用单片机或ARM控制路灯四季不同天黑时间的路灯开关控制,且能根据节假日单独设置开关时间。

- matlab标注字体代码-figexp:将Matlab图形导出为各种格式

- 西门子ET_200S +6 ES7_131_4BB00外形图.zip

- RxBasicsKata:RxJava学习者的实际挑战

- postgres_dba:缺少用于Postgres DBA和所有工程师的有用工具集

- NetEpi-开源

- typescript-express-static-analysis-template

已收录资源合集

已收录资源合集