网络安全:重播攻击的原理与防御措施

版权申诉

147 浏览量

更新于2024-08-30

收藏 523KB PDF 举报

"该资源是关于信息安全和 Autosar 相关知识的总结,重点讨论了 Replay 攻击及其防御措施。"

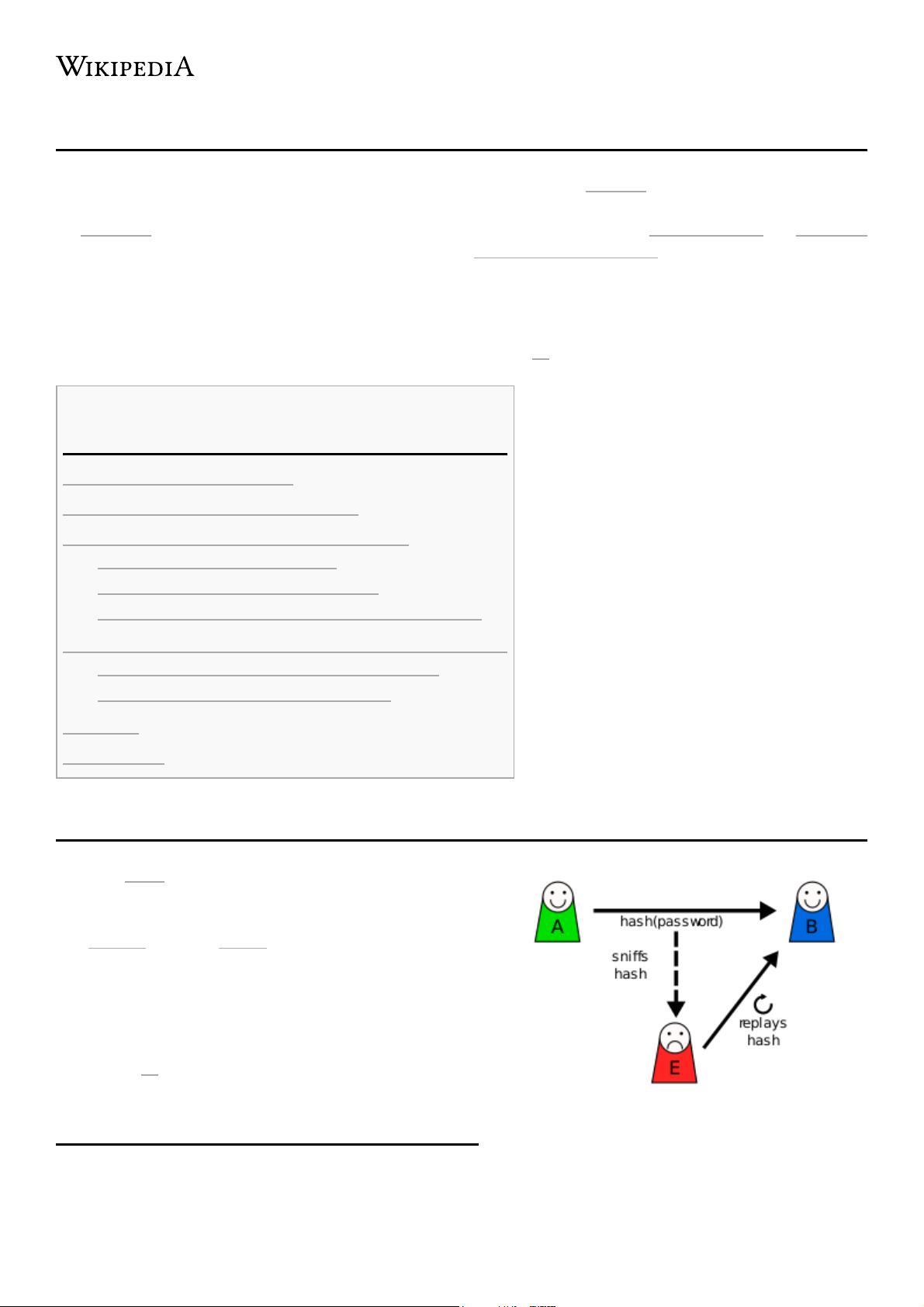

在信息安全领域,Replay 攻击是一种常见的网络攻击形式,也被称为重播攻击。攻击者通过捕获有效的数据传输,然后恶意地重复或延迟这些数据,以此来欺骗或欺诈接收方。这种攻击可能是主动的,如 IP 包替换的欺骗攻击,也可能是被动的,如中间人攻击的低端版本。在 Alice 向 Bob 发送加密的哈希密码时,如果 Eve 截取了这个哈希值并重新发送,就构成了 Replay 攻击。

Replay 攻击的工作原理是利用不同上下文中的消息在预期环境中重播,使诚实的参与者误以为协议执行成功。这类攻击通常利用了协议中缺乏时间戳、序列号或其他防止重播的机制。

为了防止 Replay 攻击,可以采取以下几种策略:

1. **使用时间戳**:在数据包中包含时间戳,确保每个数据包只在特定时间窗口内有效。

2. **序列号**:每个数据包都带有唯一的序列号,接收方会检查序列号的连续性,防止旧数据包的重播。

3. **一次性令牌**:一次性的认证令牌只允许使用一次,如 Challenge-Handshake Authentication Protocol (CHAP) 所用的方法。

4. **双向认证**:双方都需要验证对方的身份,避免仅一方被欺骗。

5. **Kerberos 协议**:Kerberos 协议通过会话密钥和时间戳来防止重播攻击。

6. **安全路由**:在自组织网络中实施安全路由策略,限制数据包的传输路径。

在嵌入式系统和汽车行业的 Autosar 标准中,安全启动(Secure-Boot)和链式信任(Chain-of-Trust)等机制也被用来确保固件的完整性和真实性。电子控制单元(ECU)的安全设计通常包括使用加密算法如 AES 和椭圆曲线算法(Elliptic Curve Algorithm),以及安全内存来存储加密密钥。此外,还有硬件安全模块(HSM)用于增强密码处理和密钥管理的安全性。

在实际应用中,例如远程无钥匙进入系统,如果不采取适当的防护措施,也可能容易受到 Replay 攻击的影响。因此,无论是汽车行业的通信方案如 Car-to-X,还是其他任何依赖于安全通信的系统,都需要对 Replay 攻击有深刻的认识并采取相应的防御措施。这涉及到对完整性(Integrity)、认证(Authenticity)和随机数生成器(RNG/PRNG/TRNG)等核心概念的深入理解和合理应用。

2021-11-19 上传

2021-11-19 上传

2021-11-19 上传

2020-05-07 上传

2021-11-19 上传

2021-11-19 上传

「已注销」

- 粉丝: 1883

- 资源: 181

最新资源

- 黑板风格计算机毕业答辩PPT模板下载

- CodeSandbox实现ListView快速创建指南

- Node.js脚本实现WXR文件到Postgres数据库帖子导入

- 清新简约创意三角毕业论文答辩PPT模板

- DISCORD-JS-CRUD:提升 Discord 机器人开发体验

- Node.js v4.3.2版本Linux ARM64平台运行时环境发布

- SQLight:C++11编写的轻量级MySQL客户端

- 计算机专业毕业论文答辩PPT模板

- Wireshark网络抓包工具的使用与数据包解析

- Wild Match Map: JavaScript中实现通配符映射与事件绑定

- 毕业答辩利器:蝶恋花毕业设计PPT模板

- Node.js深度解析:高性能Web服务器与实时应用构建

- 掌握深度图技术:游戏开发中的绚丽应用案例

- Dart语言的HTTP扩展包功能详解

- MoonMaker: 投资组合加固神器,助力$GME投资者登月

- 计算机毕业设计答辩PPT模板下载