macOS Big Sur内核漏洞分析与利用技巧

版权申诉

5 浏览量

更新于2024-07-12

收藏 21.88MB PDF 举报

该资料主要探讨了在macOS Big Sur操作系统中发现并利用内核级别的越界读漏洞进行安全研究的过程。演讲者是阿里安全潘多拉实验室的高级安全工程师,专注于iOS/macOS的安全研究与开发。内容涵盖了背景知识、案例研究、防护机制概述、对macOS Big Sur的攻击方法以及总结与致谢。

1. **背景知识**

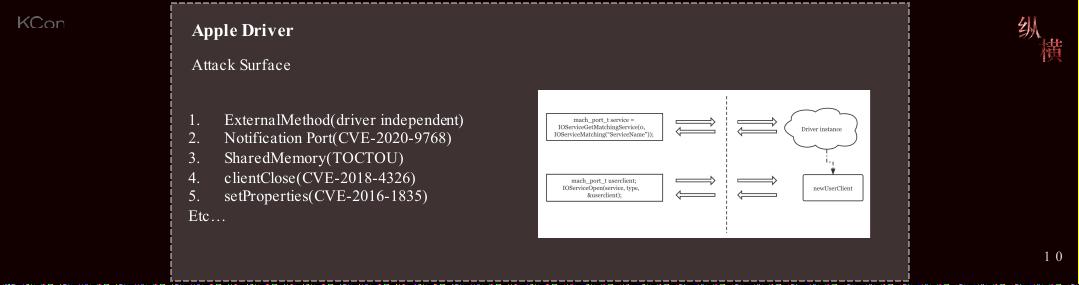

macOS Big Sur使用的内核名为XNU(X is not Unix),它是一种混合内核,结合了微内核Mach、Berkeley Software Distribution (BSD)以及IOKit。Mach内核主要处理进程间通信(IPC)的基础结构,而BSD提供了系统调用接口和许多系统服务。IOKit是苹果操作系统中的设备驱动框架,允许用户空间程序与硬件交互。

2. **Mach Ports**

Mach Ports是用于进程间通信的基本概念,它们在用户空间表现为32位数字,而在内核空间则表示为`ipc_port`结构体。每个Port可以有一个接收者,也可以有多个发送者。`ipc_port`结构包含`ipc_object`结构,用于管理对象引用和锁。

3. **Mach Ports与内核数据对象**

许多内核数据对象,如任务(tfp0)、驱动实例、时钟和文件全局等,都通过Mach Ports进行包装。例如,IKOT(Inter-Process Communication Kernel Object Type)定义了各种类型的Port,如时钟(IKOT_CLOCK)、IOKit连接(IKOT_IOKIT_CONNECT)、IOKit对象(IKOT_IOKIT_OBJECT)和凭证(IKOT_VOUCHER)等。

4. **案例研究**

本议题中提到的越界读漏洞可能允许研究人员通过多次漏洞类型转换,在macOS Big Sur上实现稳定内核代码执行。这通常涉及到深入理解内核内存布局、对象生命周期管理和权限提升技术。

5. **防护机制概述与新特性**

演讲者可能讨论了macOS Big Sur中针对此类攻击的现有防护措施,包括地址空间布局随机化(ASLR)、数据执行保护(DEP)、内核页表隔离(KPI)等,以及新引入的安全特性,这些特性可能增加了内核漏洞利用的难度。

6. **攻击macOS Big Sur**

针对macOS Big Sur的攻击方法可能涉及识别和利用内核中的弱点,例如越界读漏洞,然后通过漏洞链进行内核代码注入,最终达到提权或控制系统的目地。

7. **总结与致谢**

在结束部分,演讲者可能会总结研究过程中的关键发现,对其他研究人员的贡献表示感谢,并可能提供未来研究方向的建议。

这份资料深入剖析了macOS Big Sur内核的漏洞挖掘技术,对于理解操作系统安全、内核编程和逆向工程的专家来说,是一份宝贵的学习资源。

2021-11-04 上传

393 浏览量

2607 浏览量

670 浏览量

202 浏览量

127 浏览量

354 浏览量

294 浏览量

139 浏览量