SaTC:物联网设备安全漏洞的自动化挖掘技术

版权申诉

95 浏览量

更新于2024-07-07

收藏 6.97MB PDF 举报

"SaTC:一种全新的物联网设备漏洞自动化挖掘方法"

物联网(IoT)设备的安全性日益引起关注,因为它们的数量急剧增长,并且在各种领域,如智能家居、手机、车联网和工业互联网中广泛应用。根据Gartner的数据,到2020年,全球有大约58亿个物联网终端在运营。然而,据公开的研究报告,超过半数的IoT设备存在中高风险的安全漏洞,这给整个互联网生态系统带来了巨大的安全威胁。

面对这一问题,传统的安全检测方法包括动态测试和静态分析。动态测试,如Fuzzing,通过在设备或模拟器上运行固件来寻找漏洞,但这种方法扩展性差,难以处理复杂的约束条件,例如FIRMADYNE。另一方面,静态分析,如符号执行(KARONTE),虽然可以在不运行代码的情况下检查潜在漏洞,但其计算开销大,容易遇到路径爆炸的问题。

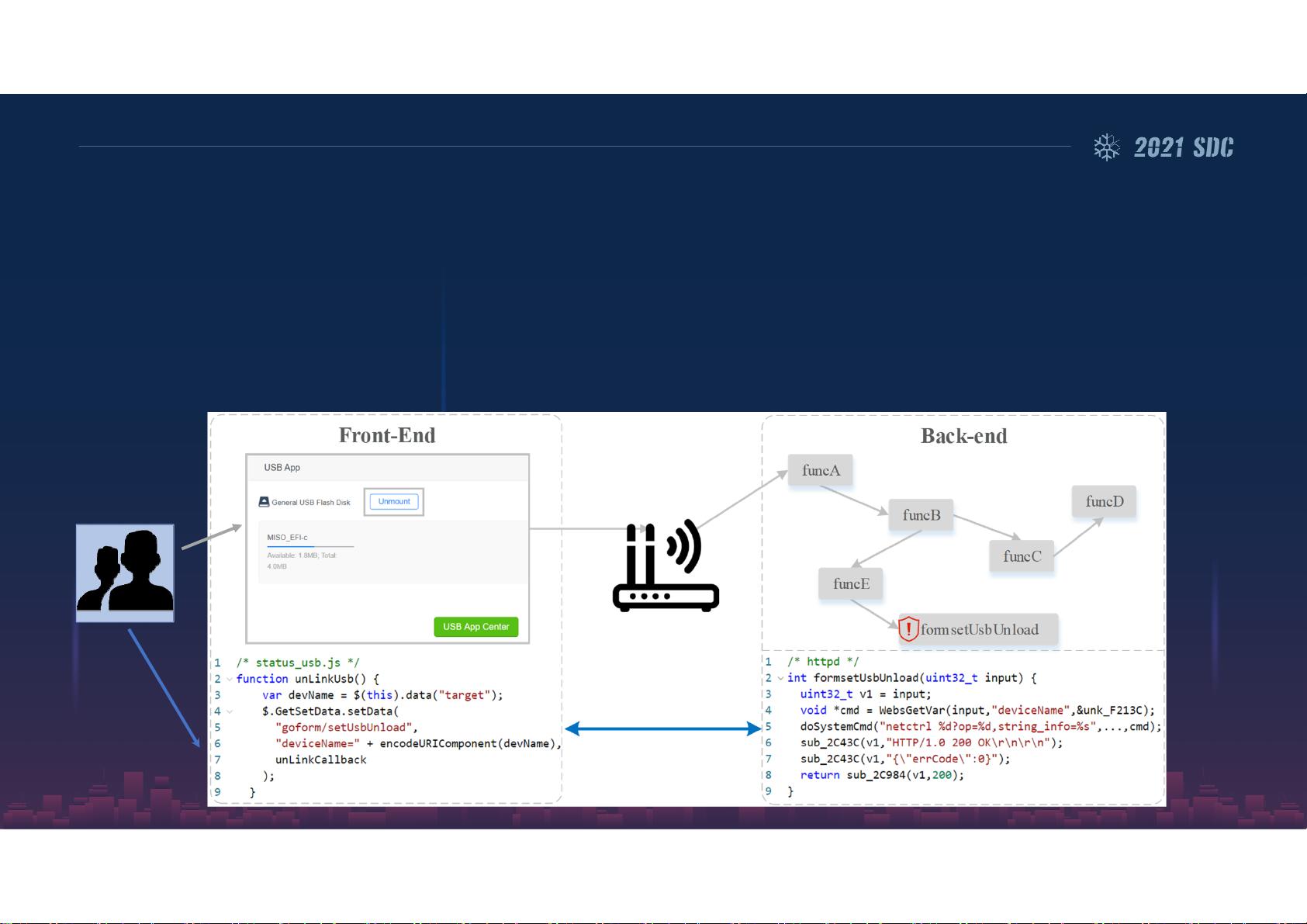

为了解决这些挑战,"SaTC"(可能代表"Static Analysis for Threat Checking")提出了一种新的物联网设备漏洞自动化挖掘方法。SaTC专注于静态分析,通过分析用户输入如何影响后端二进制程序来查找漏洞。这种方法的重点是识别用户输入如何与后端代码相互作用,特别是在处理可能存在安全隐患的请求时,如恶意HTTP请求。

举例来说,一个恶意HTTP请求可能会利用后端程序中的字符串相似性,如"deviceName",来执行不应执行的命令。这种攻击方式可能允许攻击者通过构造特定的请求来绕过安全控制,执行非法操作,比如"evalCMD",这可能允许执行任意的命令。

SaTC的方法论可能包括深入分析网络服务的输入验证过程,识别潜在的代码注入点,以及应用高级的字符串分析技术来检测未预期的代码执行路径。通过这种方式,SaTC能够提高漏洞检测的效率,减少对实际设备或模拟器的依赖,同时避免了动态分析中的路径探索难题。

SaTC为物联网设备的安全评估提供了一个创新的解决方案,它结合了静态分析的优点,以应对物联网环境中的安全挑战,特别是针对那些数量庞大、安全防护不足且直接连接互联网的设备。通过自动化的漏洞挖掘,SaTC有助于提前发现并修复这些设备的安全隐患,从而增强整体的网络安全态势。

2023-06-04 上传

2021-03-08 上传

101 浏览量

2010-12-26 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

108 浏览量

Build前沿

- 粉丝: 1189

- 资源: 2418

最新资源

- Qtopia编程之道0.5版(苗忠良%2B编著).pdf

- Flex3 中文 教程

- 计算几何算法与应用(中文版)

- 嵌入式C精华,非常好的C语言资料

- Qt官方白皮书_Whitepaper

- JMX in Action 英文版

- BlazeDS开发者指南

- 戏说面向对象程序设计C#版

- MyEclipse 6 Java EE 开发中文手册.pdf

- Java软件开发工程师面试题集

- 软考-软件设计师04版与09版大纲比较

- 240多个jQuery插件

- div+css 布局大全

- 如何规划职业发展道路

- Data Mining Practical.Machine.Learning.Tools.and.Techniques,.Second.Edition

- 如何连接MySQL-Oracle数据库