网络安全:防火墙安全区域详解

版权申诉

15 浏览量

更新于2024-08-12

收藏 1.12MB PDF 举报

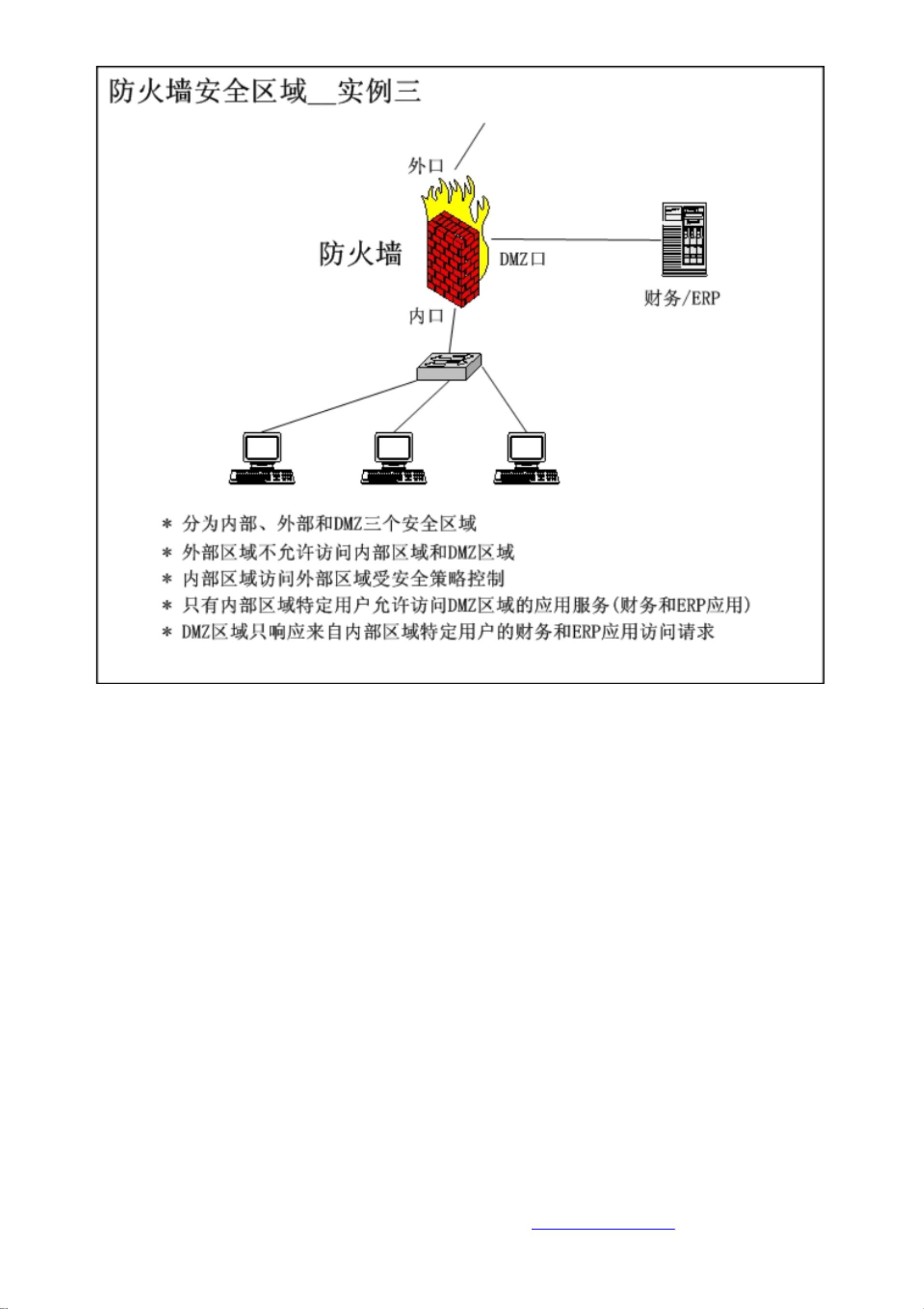

网络安全是现代信息技术体系中的重要组成部分,防火墙作为网络边界防护的关键设备,其功能对于保护内部网络结构和数据安全至关重要。《5014.网络安全__防火墙安全区域收集.pdf》文档可能包含了对防火墙工作原理、设计原则、安全区域划分以及管理策略的深入讲解。

防火墙的安全区域通常分为以下几个主要部分:

1. **内部区域(Internal Zone)**:这是组织中最受保护的部分,包含了关键的服务器、数据库和业务系统,对来自外部的访问控制非常严格。内部用户可以自由通信,但对外部世界的访问受到严格的限制。

2. **外部区域(External Zone)**:这个区域面向互联网,通常包括公共网络接口和Web服务器。它需要阻止未经授权的进入,同时允许合法的互联网访问。

3. **DMZ(Demilitarized Zone)区域**:这是一个半隔离的区域,用于放置公开服务器如FTP、Web服务器或DNS等,它们能与互联网直接交互,但通过防火墙限制其他区域的直接访问,提高安全性。

4. **可信和非可信区域(Trusted and Untrusted Zones)**:这是一种更通用的划分方式,将网络分为两个明确的安全级别,可信区域内的系统可以直接访问非可信区域,反之则需经过严格的身份验证和授权。

文档可能会阐述防火墙如何通过设置访问控制列表(ACL)、包过滤、应用网关、状态检测等方式来实现不同安全区域之间的通信控制。此外,还会涉及防火墙策略的配置和维护,比如设置策略规则、日志记录、审计功能,以及如何应对安全威胁如入侵检测、防止DoS攻击等。

阅读这份文档,读者可以学习到防火墙如何通过建立和管理这些安全区域来保障网络环境的稳定性和安全性。同时,了解如何根据具体业务需求调整防火墙配置,确保在保护内部资源的同时,提供必要的服务访问。李明峻(sop2008@126.com)可能是该文档作者或讲师,提供了关于防火墙安全领域的专业指导和支持。如果你对网络安全、防火墙技术或安全区域设计有进一步疑问,可通过QQ号986329200联系他获取更多帮助。

105 浏览量

点击了解资源详情

点击了解资源详情

2021-08-22 上传

2021-12-30 上传

2022-11-16 上传

2023-08-09 上传

207 浏览量

2024-04-08 上传

XWJcczq

- 粉丝: 2

最新资源

- 《ASP.NET 4.5 高级编程第8版》深度解读与教程

- 探究MSCOMM控件在单文档中的兼容性问题

- 数值计算方法在复合材料影响分析中的应用

- Elm插件支持Snowpack项目:热模块重载功能

- C++实现跨平台静态网页服务器

- C#开发的ProgaWeatherHW气象信息处理软件

- Memory Analyzer工具:深入分析内存溢出问题

- C#实现文件批量递归修改后缀名工具

- Matlab模拟退火实现经济调度问题解决方案

- Qetch工具:无比例画布绘制时间序列数据查询

- 数据分析技术与应用:Dataanalys-master深入解析

- HyperV高级管理与优化使用手册

- MTK6513/6575智能机主板下载平台

- GooUploader:基于SpringMVC和Servlet的批量上传解决方案

- 掌握log4j.jar包的使用与授权指南

- 基础电脑维修知识全解析