CTF挑战:ARM64内核提权分析与漏洞利用

版权申诉

58 浏览量

更新于2024-08-07

收藏 1.2MB DOC 举报

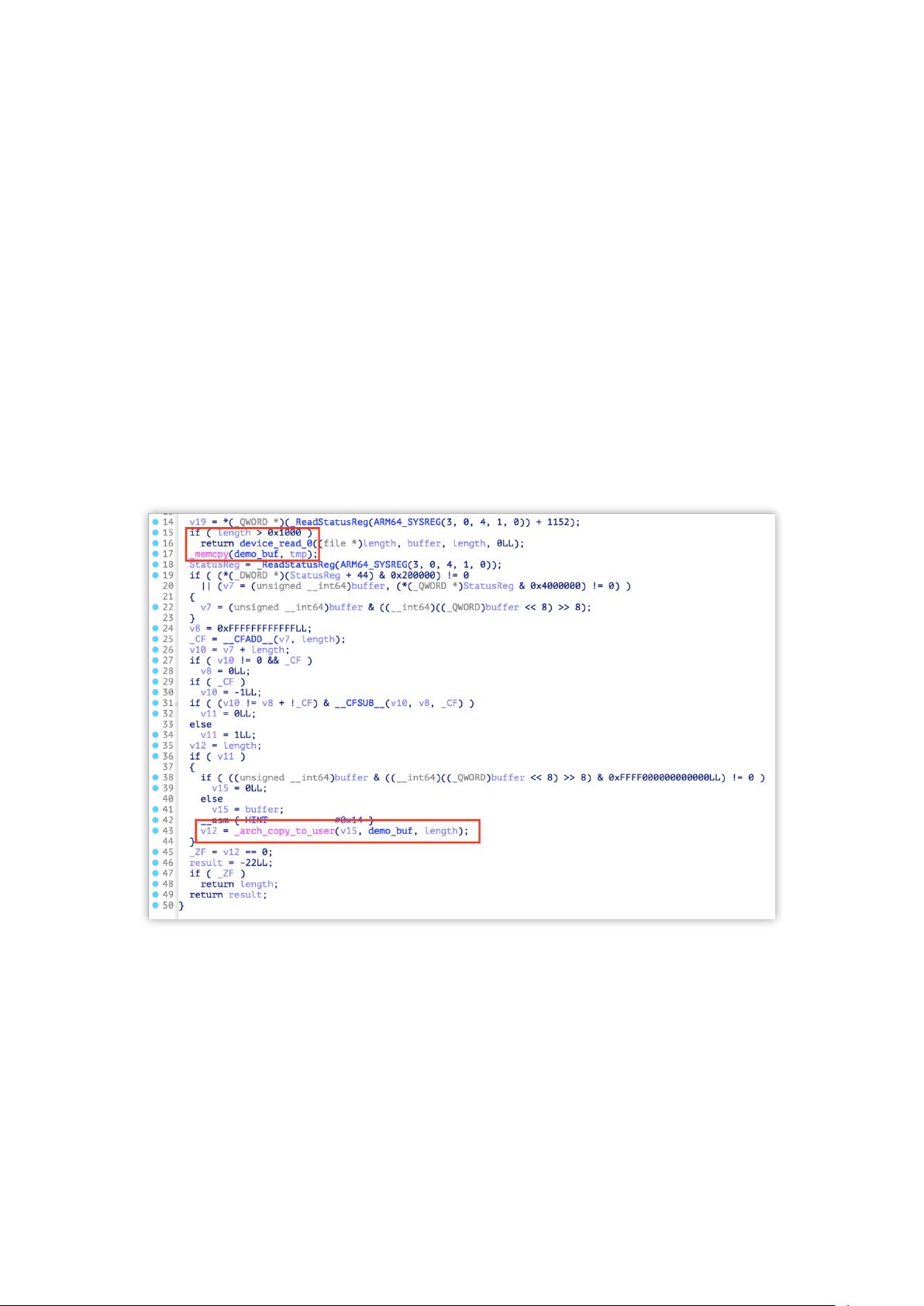

"CTF babyarm内核题目分析文档主要探讨了一道ARM64架构的Linux内核提权挑战,涉及漏洞分析、利用方法以及解决步骤。该题目基于Linux 5.17.2内核,目标是通过读取root权限的文件来提权。题目启用了KASLR(地址空间布局随机化)和PXN(防止内核执行用户态代码)安全特性,且限制了CPU核心和线程数量。驱动模块仅实现了read和write两个函数,分别用于在内核栈与用户态缓冲区之间传输数据。"

在解决这道题目时,首先要考虑的是如何在KASLR开启的情况下泄露内核地址和canary值。由于read函数允许将内核栈内容拷贝到用户空间,可以利用这个功能来泄露信息。通过编写特定的程序,调用read函数并读取返回的数据,解析其中的内核地址和canary。示例代码展示了如何打开设备文件并读取数据,从而实现地址泄露。

一旦获取了足够的内核信息,下一步就是构造ROP(Return-Oriented Programming)链。在ARM64架构下,由于PXN保护,不能直接执行用户态代码,因此需要寻找内核中的gadget来构造逻辑,执行commit_creds(prepare_kernel_cred(0)),这将提升当前进程的权限。在获得root权限后,通常会创建一个新的shell,以便新进程继承提权后的权限。

为了编写和运行针对ARM64平台的程序,需要设置交叉编译环境。在Ubuntu系统中,可以通过安装一系列包,如emdebian-archive-keyring、linux-libc-dev-arm64-cross、libc6-arm64-cross、binutils-aarch64-linux-gnu、gcc-8-aarch64-linux-gnu和g++-aarch64-linux-gnu,来配置所需的交叉编译工具链。

CTF babyarm内核题目的解决过程涉及到深入理解ARM64内核架构、KASLR和PXN防护机制、内核内存泄漏技术以及ROP利用策略。同时,熟悉交叉编译环境的搭建也是成功解题的关键。通过这些步骤,可以逐步构建PoC(Proof of Concept),最终实现内核权限的提升,达到读取root权限文件的目标。

2021-04-12 上传

2021-09-30 上传

2021-05-26 上传

2020-03-29 上传

书博教育

- 粉丝: 1

- 资源: 2837

最新资源

- WordPress作为新闻管理面板的实现指南

- NPC_Generator:使用Ruby打造的游戏角色生成器

- MATLAB实现变邻域搜索算法源码解析

- 探索C++并行编程:使用INTEL TBB的项目实践

- 玫枫跟打器:网页版五笔打字工具,提升macOS打字效率

- 萨尔塔·阿萨尔·希塔斯:SATINDER项目解析

- 掌握变邻域搜索算法:MATLAB代码实践

- saaraansh: 简化法律文档,打破语言障碍的智能应用

- 探索牛角交友盲盒系统:PHP开源交友平台的新选择

- 探索Nullfactory-SSRSExtensions: 强化SQL Server报告服务

- Lotide:一套JavaScript实用工具库的深度解析

- 利用Aurelia 2脚手架搭建新项目的快速指南

- 变邻域搜索算法Matlab实现教程

- 实战指南:构建高效ES+Redis+MySQL架构解决方案

- GitHub Pages入门模板快速启动指南

- NeonClock遗产版:包名更迭与应用更新