理解JSONWebToken(JWT)及其应用场景

下载需积分: 7 | PDF格式 | 1.05MB |

更新于2024-08-05

| 122 浏览量 | 举报

"JSONWebToken.pdf"

JSONWebToken(JWT)是一种开放标准(RFC7519),用于在各方之间安全地以JSON对象的形式传输信息。这个标准设计得紧凑且自包含,使得信息能够被验证且可信,因为它们是经过数字签名的。JWT通常用于两个主要场景:授权和信息交换。

1. 授权(Authorization):JWT最常用于用户登录后的身份验证。一旦用户成功登录,系统会为他们生成一个JWT,然后在后续的HTTP请求中,这个JWT会被包含在Authorization头部,允许用户访问他们权限范围内的路由和服务。JWT特别适用于单点登录(Single Sign-On, SSO)场景,因为它体积小,易于跨域传递。

2. 信息交换:JWT也是安全传输信息的良好选择。因为JWT可以被签名,接收方可以验证信息来源的真实性,并确保在传输过程中内容未被篡改。

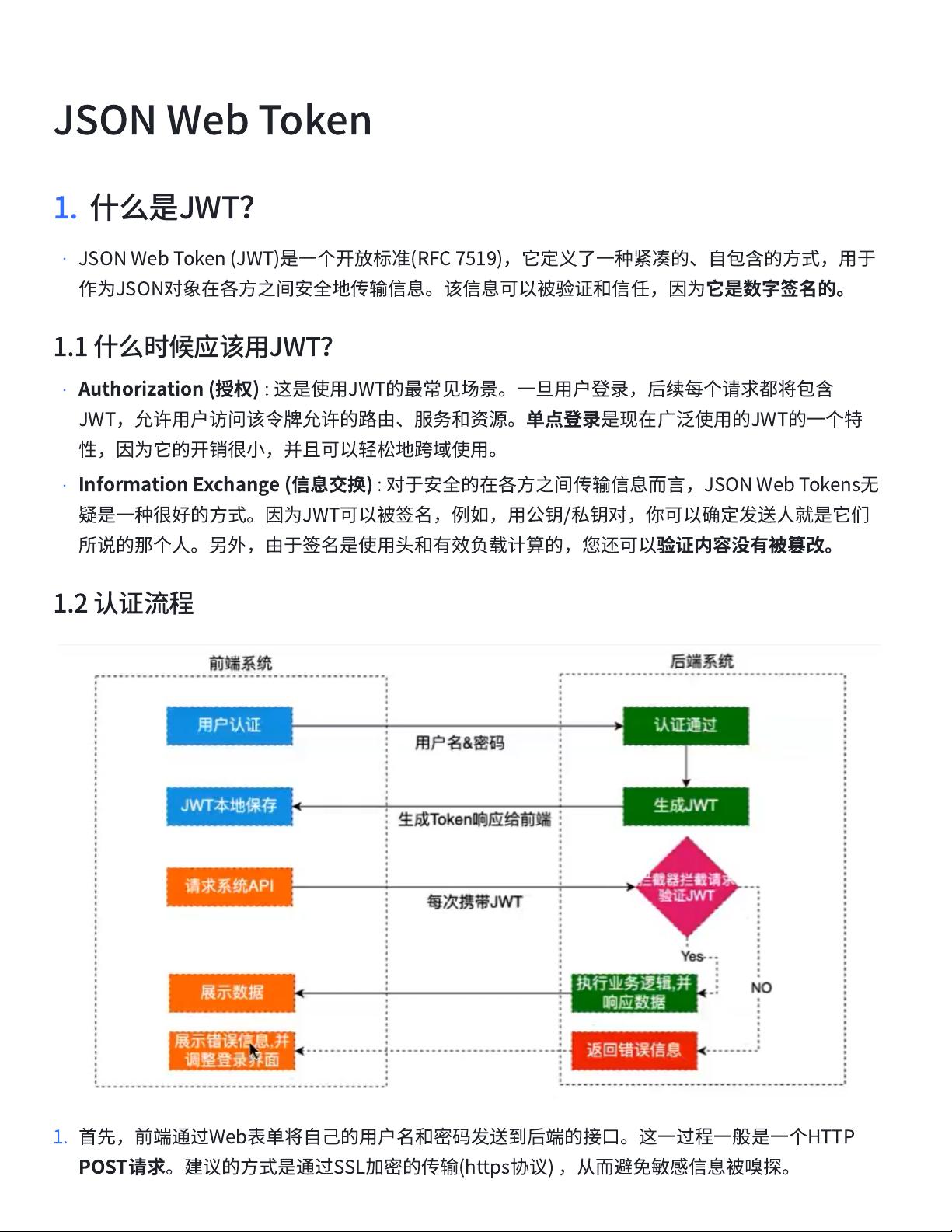

JWT的工作流程大致如下:

- 用户通过Web表单提交用户名和密码,前端以POST请求发送至后端。

- 后端验证用户名和密码,如果成功,将用户的ID和其他信息(称为Payload)编码成JWT。JWT由三部分组成:Header、Payload和Signature,它们通过Base64编码并用`.`分隔。

- 后端将生成的JWT返回给前端,前端通常存储在浏览器的localStorage或sessionStorage中。

- 在每次HTTP请求时,前端会将JWT放入Authorization头部发送给后端。

- 后端接收到JWT后,会进行验证:检查签名的正确性、确认Token未过期以及(可选)验证接收方是否为自己。

- 如果JWT验证通过,后端会利用JWT中的用户信息执行相应的业务逻辑,并返回结果。

JWT的优势在于:

- 简洁(Compact):JWT的大小使其适合通过URL、POST参数或HTTP头进行传递,数据量小,传输速度快。

- 自包含(Self-contained):所有必要的信息都包含在Token内,减少了服务器的数据库查询。

- 可扩展(Extensible):Payload部分可以携带额外的用户信息或其他元数据。

- 安全性:数字签名提供了数据完整性和防篡改的保障。

然而,JWT也存在一些潜在的问题,如Token的管理(包括过期策略和撤销)、安全性(如防止CSRF攻击)以及在某些情况下可能需要的数据库查询。因此,在实际应用中,需要根据具体需求和安全策略来合理使用JWT。

相关推荐

2003 浏览量

25 浏览量

15 浏览量

30 浏览量

10 浏览量

大哥,带带弟弟

- 粉丝: 35

最新资源

- 微信小程序项目源码分享与解析

- Android中Handler与子线程实现计时方法

- AntiFreeze:永不卡死的高效任务管理器

- DPS系统7.05版本发布:全面升级的统计分析软件

- 记忆卡游戏:HTML制作的互动记忆练习工具

- 易语言实现EXCEL数据与MYSQL数据库交互操作教程

- 掌握数据科学核心技能的哈佛专业证书课程

- C#实现仿Windows记事本功能及特色工具集成

- 全面覆盖BAT Java面试题及详解

- H5音乐播放器模板开发:一站式网页音乐体验

- rcsslogplayer-15.1.0版本发布:全新的日志播放器

- 邮件服务库SendGrid、PostMark、MailGun和Mandrill使用教程

- perseid博客引擎:使用Meteor打造的早期原型

- 创建干净简洁的投资组合网站:mike.lastorbit.co的Jekyll主题指南

- LM2596双路稳压电源设计与完整AD工程资料

- FunPlane打飞机小游戏开发体验分享