面向服务计算的联合身份管理:安全挑战与解决方案

PDF格式 | 1.24MB |

更新于2025-01-16

| 169 浏览量 | 举报

"面向服务的企业计算中的联合身份管理研究"

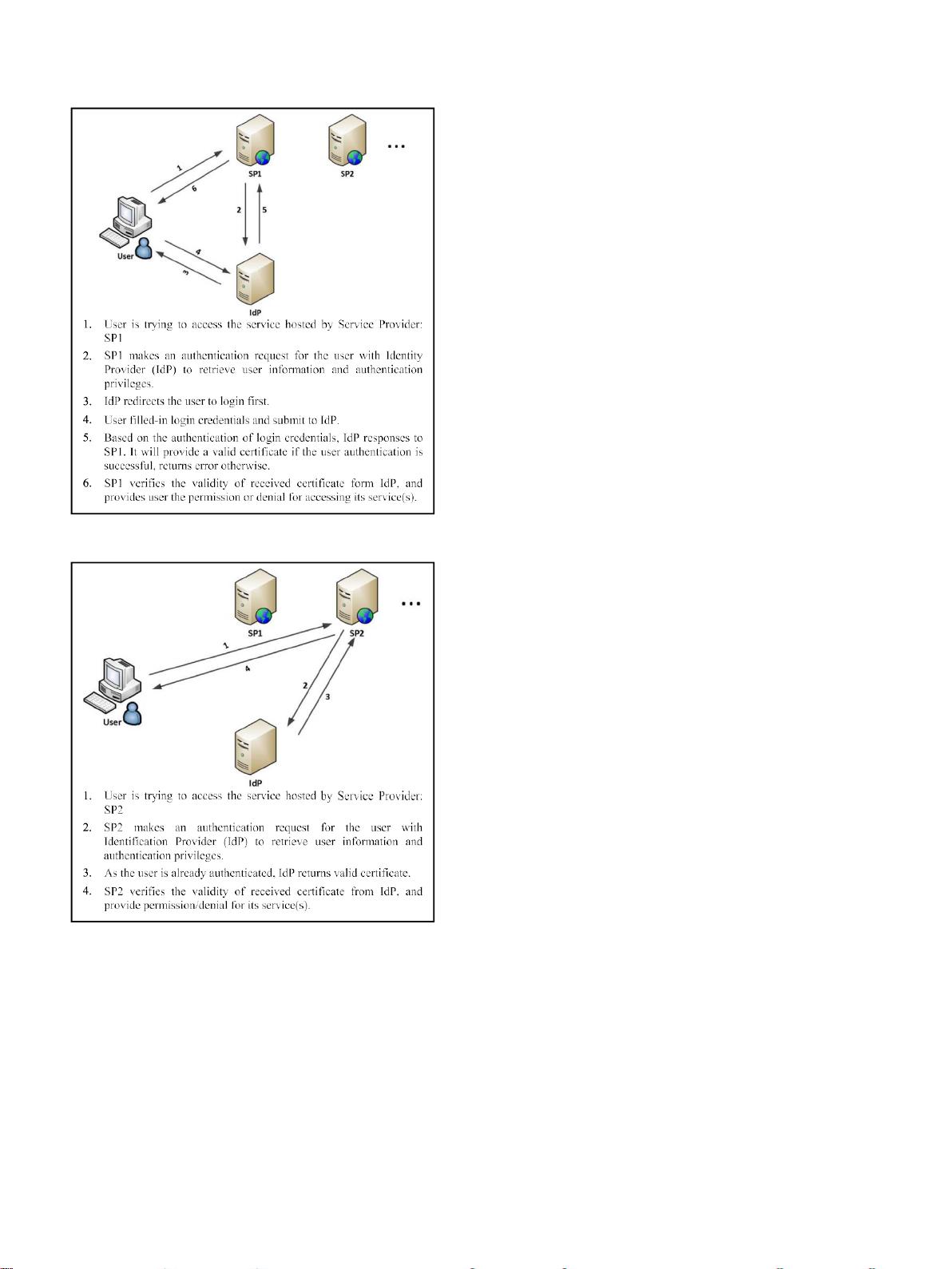

这篇学术论文主要探讨了在面向服务的计算环境(Service-Oriented Architecture, SOA)中,联合身份管理(Federated Identity Management, FIM)的重要性和面临的挑战。随着互联网技术的快速发展,SOA已成为企业计算的核心模式,其中业务功能由多个不同的服务提供商以服务的形式提供。在这样的背景下,单点登录(Single Sign-On, SSO)机制应运而生,允许用户只需一次登录即可访问多个服务,实现了身份的联合。

然而,身份联合带来了诸如身份滥用、身份盗窃以及服务提供商与身份提供者之间信任问题等安全隐患。目前,业界广泛采用的安全协议如安全断言标记语言(SAML)、开放授权(OAuth)和OpenID,在确保身份联合安全方面仍存在局限,不能完全防止安全漏洞。尤其是当联合身份跨越组织边界时,这些威胁会进一步加剧。

论文作者对现有的联合身份解决方案进行了深入分析,揭示了其中存在的漏洞和安全风险。为解决这些问题,他们提出了一种自适应的安全架构模型,该模型利用公钥基础设施(Public Key Infrastructure, PKI)来加强组织内和组织间的身份联合安全性,并遵循SOA的安全标准和规范。这一模型旨在提升联合身份管理的易用性、灵活性、生产力,同时降低运营成本,以应对不断升级的安全挑战。

此外,文章还讨论了如何在大规模企业计算环境中实施这一安全模型,确保在促进信息共享和便捷性的同时,增强整体系统的安全防护能力。通过这种方式,论文为SOA环境下的联合身份管理提供了新的理论支持和实践指导,对于提升企业计算的效率和安全性具有重要意义。

相关推荐

cpongm

- 粉丝: 6

最新资源

- 昆仑通态MCGS嵌入版_XMTJ温度巡检仪软件包解压教程

- MultiBaC:掌握单次与多次组批处理校正技术

- 俄罗斯方块C/C++源代码及开发环境文件分享

- 打造Android跳动频谱显示应用

- VC++实现图片处理的小波变换方法

- 商城产品图片放大镜效果的实现与用户体验提升

- 全新发布:jQuery EasyUI 1.5.5中文API及开发工具包

- MATLAB卡尔曼滤波运动目标检测源代码及数据集

- DoxiePHP:一个PHP开发者的辅助工具

- 200mW 6MHz小功率调幅发射机设计与仿真

- SSD7课程练习10答案解析

- 机器人原理的MATLAB仿真实现

- Chromium 80.0.3958.0版本发布,Chrome工程版新功能体验

- Python实现的贵金属追踪工具Goldbug介绍

- Silverlight开源文件上传工具应用与介绍

- 简化瀑布流组件实现与应用示例